据外媒报道,安全公司 Elttam 近日公布 GoAhead Web 服务器存在一个能够影响成千上万的物联网设备的漏洞 CVE-2017-17562 。该漏洞被攻击者利用来在受影响的设备上远程执行恶意代码 ,IBM、摩托罗拉等科技巨头的产品可能也会牵涉其中,不过相关研究报告显示目前只有 GoAhead 3.6.5 之前的版本出现该漏洞。

GoAhead Web 服务器是为嵌入式实时操作系统定制的开源 Web 服务器。几乎所有物联网设备(包括打印机和路由器)中都可以轻松找到 GoAhead Web服务器的踪影,IBM、甲骨文、惠普、Oracle、波音、佳能、摩托罗拉等科技巨头都曾在其产品中使用过 GoAhead。

漏洞成因

出现该漏洞的原因在于 cgiHandler 函数使用不受信任的 HTTP 请求参数来初始化 CGI 脚本环境,以至于影响所有开启了 CGI 脚本支持(动态链接可执行脚本文件)的用户。当上述行为与 glibc 动态链接器结合使用时,可能会被滥用于使用特殊变量(如 LD_PRELOAD)的远程代码执行。相关研究人员解释说,对于访问时所带的参数字段,除了被过滤掉的 REMOTE_HOST 和 HTTP_AUTHORIZATION 参数之外,其他参数都被认为是可信的,因此在没有经过过滤的情况下就传递给目标函数,从而导致了攻击者可以修改 CGI 程序的 LD_PRELOAD 环境变量。

漏洞影响

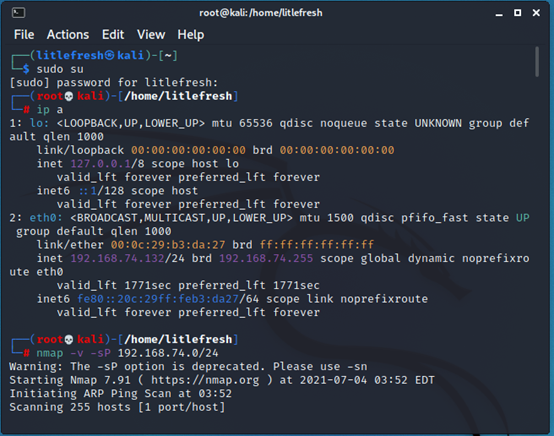

Elttam 通过查询Shodan搜索引擎发现受这一漏洞影响的设备数量可能会在 50 万 – 70 万之间。此外,今年 3 月,研究人员 Pierre Kim 透露,由于 GoAhead 服务器存在漏洞,约超过 18.5 万 个易受攻击的 Wi-Fi 连接摄像机暴露在互联网上。

漏洞修复

目前 Web 服务器开发公司 Embedthis 已发布了修复该漏洞的更新,硬件制造商也将补丁包含在了 GoAhead 的产品中,但这个过程可能需要很长一段时间。此外,Elttam 还发布了概念验证代码 ,用于测试物联网设备是否容易受到 CVE-2017-17562 漏洞的影响。

相关阅读:

Elttam 发布的漏洞分析报告:<REMOTE LD_PRELOAD EXPLOITATION>

消息来源:Security Affairs,编译:榆榆,校审:FOX;

本文由 HackerNews.cc 编译整理,封面来源于网络。

转载请注明“ 转自 HackerNews.cc ” 并附上原文链接。

请登录后发表评论

注册