据外媒 Securityaffairs 报道,黑客瞄准巴西 D-Link DSL 的调制解调路由器,将用户重定向到伪造的银行网站进行 DNS 劫持。

据 Radware 研究人员报道,通过这个手段,网络犯罪分子就会窃取银行账户的登录凭据。攻击者将指向网络设备的 DNS 设置更改为他们控制的 DNS 服务器,在此活动中,专家观察到黑客使用两个 DNS 服务器(69162.89185和1982 .50.222.136)。这两个 DNS 服务器解析 BANCO de BrasiL(www. bb.com.br)和 ITAUBANCOO(hostname www.itau.com.br)的逻辑地址,来伪造克隆。

“自 6 月 8 日以来,该研究中心一直在跟踪黑客针对巴西 DLink DSL 调制解调路由器的恶意活动。通过对 2015 年漏洞的追溯,恶意代理试图修改在巴西路由器居民中的DNS配置,通过恶意 DNS 服务器对所有 DNS 请求进行重定向。”据 Radware 发布分析。

黑客正在使用 2015 年的旧漏洞,它们可以在某些型号的 DLink DSL 设备上运行,并且只需要在线运行存在漏洞的路由器并更改其 DNS 设置。

专家强调,劫持是在没有任何用户交互的情况下进行的。

“用户对于变化是完全不知情的,从某种意义上来说,这种攻击是潜在的。劫持工作无需在用户浏览器中建立或更改 URL。用户可以使用任何浏览器及它的常规快捷方式,用户可手动输入 URL ,甚至可以从移动设备(如智能手机或苹果电脑)使用它。” 据 Radware 发布警告。

攻击者通过精心设计的网址和恶意广告进行网络钓鱼系列活动企图更改用户浏览器中的 DNS 配置。这种类型的攻击并不新鲜,黑客自 2014 年以来一直在使用类似的技术,2016 年,一个名为 RouterHunterBr 2.0 的漏洞开发工具在线发布并使用了相同的恶意网址,但 Radware 目前还没有发现此工具的滥用行为。

自 6 月 12 日起,Radware 多次记录了针对 D-Link DSL 路由器漏洞的感染攻击。

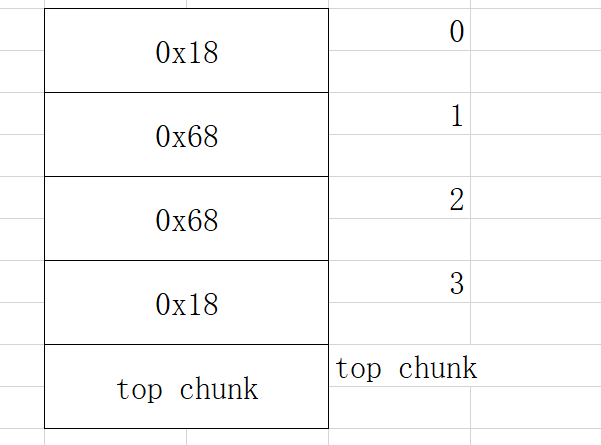

此活动中的恶意网址显示为:

![]()

自2015年2月以来,多个DSL路由器(主要为D-Link)的若干漏洞可在线提供:

Shuttle Tech ADSL 调制解调器 – 路由器 915 WM / 未经身份验证的远程 DNS 更改

Exploit 代码:http://www.exploit-db.com/exploits/35995/

D-Link DSL-2740R / 未经认证的远程 DNS 更改

Exploit 代码:http://www.exploit-db.com/exploits/35917/

D-Link DSL-2640B未经身份验证的远程 DNS 更改

Exploit 代码:https://www.exploit-db.com/exploits/37237/

D-Link DSL-2780B DLink_1.01.14 – 未经身份验证的远程 DNS 更改

https://www.exploit-db.com/exploits/37237/

D-Link DSL-2730B AU_2.01 – 身份验证绕过 DNS 更改

https://www.exploit-db.com/exploits/37240/

D-Link DSL-526B ADSL2 + AU_2.01 – 未经身份验证的远程 DNS 更改

https://www.exploit-db.com/exploits/37241/

一旦受害者访问虚假网站,他们会被要求提供银行信息,包括代理商号码,账号,手机号,手机卡、八位的 PIN 码和一个 CABB 号码。

Radware 向攻击所针对的金融机构报告了这些活动,目前钓鱼网站地址已被标记为不安全,虚假网站已下线。

“通过 http://www.whatsmydnsserver.com/ 等网站检查设备和路由器使用的DNS服务器是一种很便捷的方式。只有在过去两年未更新过的调制解调器和路由器才能被利用。更新将保护设备的所有者,并防止设备受到 DDoS 攻击或用于隐藏有针对性的攻击。” Radware 建议。

消息来源:Securityaffairs,编译:xiange,审核:吴烦恼;

本文由 HackerNews.cc 编译整理,封面来源于网络;

转载请注明“ 转自 HackerNews.cc ” 并附上原文链接。

请登录后发表评论

注册