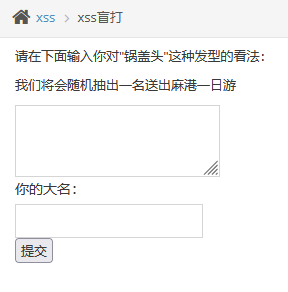

看了一下源代码,通过POST方式传递信息,其它没看出来什么?

直接点提示!!!

让我登录后台!我们看一下!!

老样子的用户名和密码!!!

admin/123456

登录后,我们可以看到 刚才用户的反馈意见!!!!

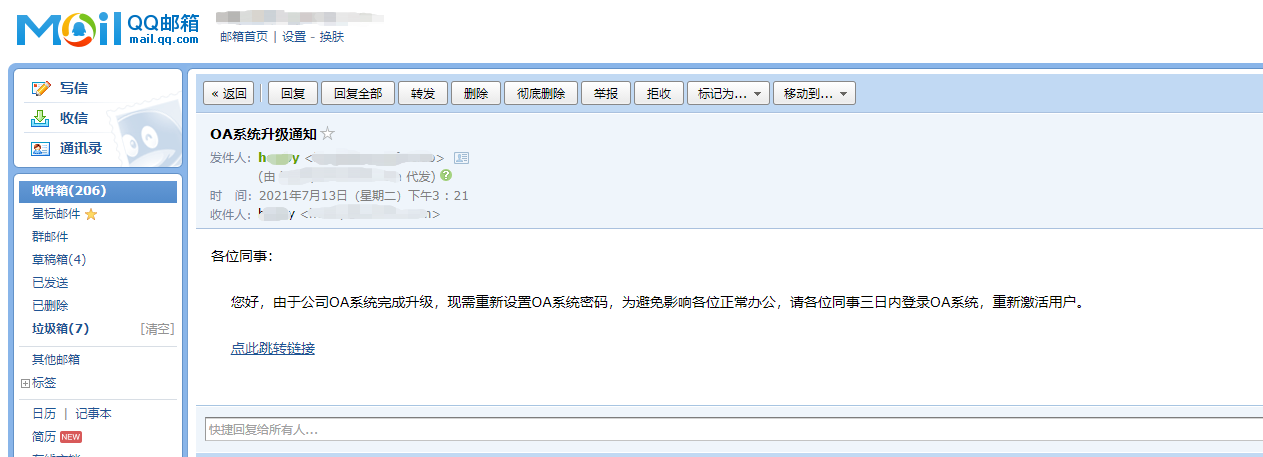

这里我有一个想法,前台用户提交XSS代码后,在后台管理员用户查看用户反馈的意思列表时,触发XSS漏洞,将相关的敏感信息发送的攻击者的攻击主机上。

本实验中,我们仅需要让管理员用户登录后,弹出XSS提示框即可!!!

这个题叫做XSS盲打,我感觉这是盲的意思,是不是要去猜提交数据内部的标签,可惜,我猜错了。

我们这里直接登录到后台,查看源代码:如下:

这个我们尝试构造一个PAYLOAD:

test</td><td><img src=”#” onmouseover=”alert(‘xss’)”>

重新提交一下,试试!!!

然后,登录后台!!!!弹出

这里我们尝试修改一下PAYLOAD!!!

登录后台!!!!

弹出了,而且格式正确!!!

OK!!!

来源:freebuf.com 2021-07-14 14:19:09 by: 知非知非知非

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

喜欢就支持一下吧

请登录后发表评论

注册