日期:2021-04-13

作者:Bay0net

介绍:护网期间,爆出来了

Chrome的最新漏洞,各大漏洞预警平台都在报,简单复现了一下,利用起来条件还是比较苛刻的。

0x01、基本信息

Google Chrome 浏览器的0day漏洞,针对最新版本的已成功复现。

漏洞环境如下

-

浏览器版本:89.0.4389.114(最新版本)

-

关闭浏览器的

SandBox功能,该功能默认开启

需要注意的是,该漏洞需要关闭浏览器的SandBox功能,而该功能默认是开启的。

换言之,正常使用浏览器,是不会被该漏洞利用的。

0x02、复现过程

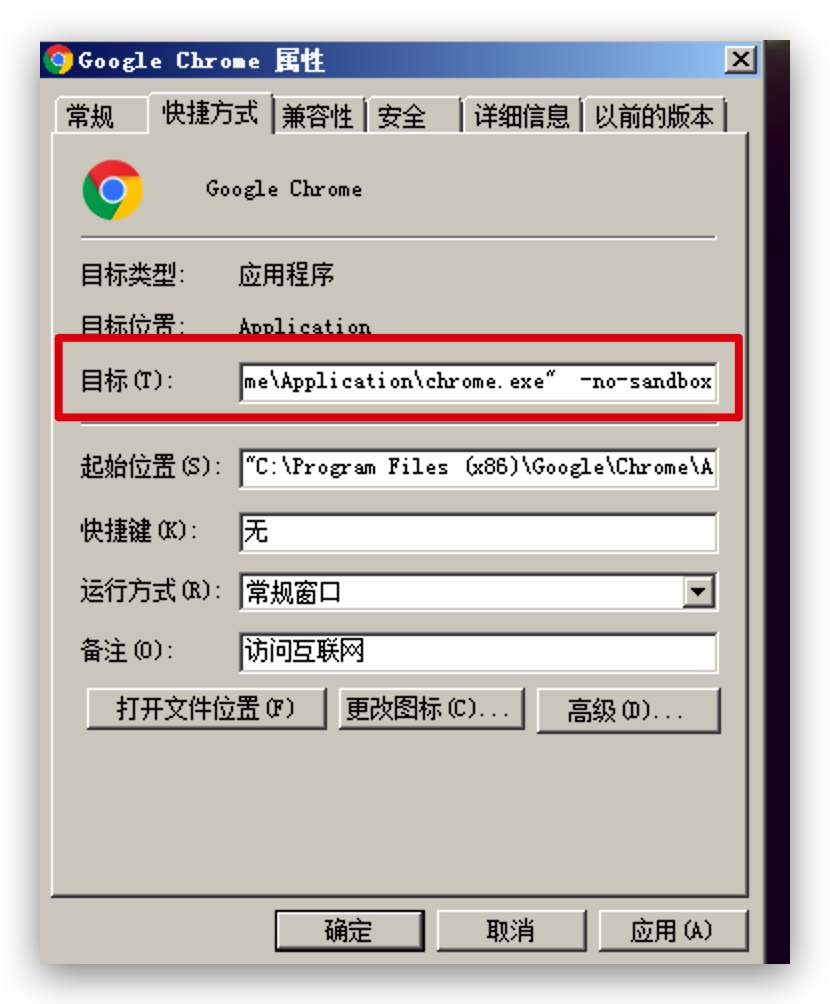

2.1 关闭沙箱模式

打开浏览器的快捷方式,在目标后面加上-no-sandbox

修改完了以后,打开浏览器。

也可以直接进入浏览器的路径,使用命令打开浏览器:

C:\Program Files (x86)\Google\Chrome\Application>chrome.exe -no-sandbox

2.2 POC

打开构造好的攻击页面,即可执行代码。

0x03、总结

Google Chrome 浏览器的沙箱机制是默认开启的,也就是说,正常使用浏览器,是不会存在问题的。

就算是使用了-no-sandbox模式的浏览器,也需要配合钓鱼来完成攻击,利用起来还是比较困难的,个人感觉比发钓鱼邮件费劲多了。

来源:freebuf.com 2021-04-13 14:04:21 by: 宸极实验室Sec

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

喜欢就支持一下吧

请登录后发表评论

注册