美国Amazon(亚马逊)公司为一个漏洞链奖励了18000美元,利用该漏洞链,攻击者只需知道目标用户的电子邮件地址就可以完全控制Kindle电子书阅读器。

以色列网络安全咨询公司Realmode Labs的研究员Yogev Bar-On于2020年10月发现了这一名为KindleDrip的攻击。KindleDrip涉及利用三个不同的安全漏洞,所有这些漏洞均已被Amazon修复。

漏洞链中的第一个漏洞与“发送到Kindle”功能有关,该功能允许用户通过电子邮件将MOBI格式的电子书作为附件发送到Kindle设备。Amazon生成了一个@kindle.com电子邮件地址,用户可以从其认可的电子邮件地址将电子书以附件形式发送至该地址。

Bar-On发现,攻击者可以滥用该功能发送特殊构造的电子书,进而在目标设备上执行任意代码。Kindle用于解析JPEG XR图像的库存在一个安全漏洞,攻击者可以借助特制的电子书利用该漏洞实现执行代码。如果用户点击了包含恶意JPEG XR图像的电子书内的链接,web浏览器将加载该恶意图像,攻击者就可利用该漏洞以有限的权限执行代码。

研究人员还发现了一个漏洞,允许他提升权限并以root身份执行代码,从而使他能够完全访问设备。

![图片[1]-Amazon Kindle电子书阅读器存在安全漏洞,攻击者可接管设备 – 作者:偶然路过的围观群众-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210122/1611304395_600a8dcb4f92268e1260b.jpg)

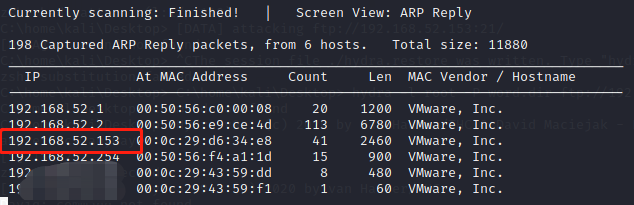

KindleDrip攻击流程

Bar-On表示,攻击者可以获取设备凭据,并使用受害者的信.用卡在Kindle商店进行购买。攻击者可以在商店里出售一本电子书,然后把钱转到他们的账户上。确认邮件会让受害者意识到该购买行为。

值得注意的是,攻击者无法通过此类攻击获取实际的信.用卡号或密码,因为此类数据未存储在设备上。相反,他们可以获得特殊的令牌,可用来访问受害者的帐户。

攻击者只需要目标用户的电子邮件地址,并诱使受害者点击恶意电子书中的链接。虽然“发送到Kindle”功能只允许用户从预先认可的电子邮件地址发送电子书,但研究人员指出,攻击者可以使用电子邮件欺骗服务。在许多情况下,目标用户的@kindle.com电子邮件地址的前缀与他们经常使用的电子邮件地址相同。

Amazon去年12月已为Kindle发布5.13.4版本固件,修复了该代码执行漏洞和特权提升漏洞。Amazon现在还向无法通过身份验证的电子邮件地址发送验证链接,它在一些电子邮件别名中添加了几个字符,使其更难猜测,并且采用了抵御暴力破解电子邮件地址攻击的系统。Kindle用户不需要采取任何行动。

作者:Eduard Kovacs

来源:Security Week

来源:freebuf.com 2021-01-22 16:35:38 by: 偶然路过的围观群众

请登录后发表评论

注册