今天来跟大家分享说明一下Mysql数据库的最佳安全配置,安装mysql数据库可参考 https://www.cnblogs.com/yss818824/p/12349719.html,下面就来说说MySQL的最佳安全配置吧 !

一、安全配置项

1、确保数据文件在非系统分区:

操作系统上有明确的系统分区和非系统分区。如果数据文件在系统分区,会

提高整个系统因为磁盘空间用尽发生拒绝服务的几率。

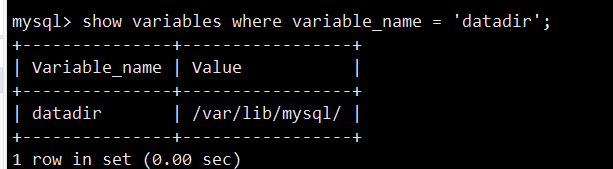

1)进入数据库执行下列语句

show variables where variable_name = ‘datadir’

如果发现结果中存在/ /var /usr 说明数据文件在系统分区建议换区

2、确保 mysql 操作系统账号权限最小化:

mysql 在操作系统上的账号权限最小化有助于减小 mysql 数据库漏洞造成

的影响;

假设 mysql 账号为 mysql 执行 ps -ef | egrep “^mysql.*$”命令

如果没有返回行,则权限存在问题。

3、禁止 mysql 链接历史记录:

mysql 会把客户端登陆的交互执行记录保存在.mysql_history 文件中,该记录有可能会暴露登陆过程中的敏感信息,建议删除,检查.mysql_history 文件是否存在(默认在home 下)执行命令 find /home -name “.mysql_history”如果有返回行说明存在建议删除

4、禁止 MYSQL_PWD 的使用:

MYSQL_PWD 是一种用于明文形式存储 mysql 密码的环境变量,检查 MYSQL_PWD 环境变量是否存在于某个进程中执行命令 grep MYSQL_PWD /proc/*/environ如果有返回行说明那个进程使用了 MYSQL_PWD 环境变量

5、禁止 MYSQL 操作系统账号登陆:

Mysql 的操作做系统账号在安装完数据库后,不应该有其他用途,建议禁止该账号登陆操作系统,假设 mysql 数据库操作系统账号就是 Mysql 执行下列命令 getent passwd mysql | egrep “^.*[ \ /bin\ / false| \ / sbin \ / nologin]$”,如果没有返回行则说明存在安全隐患。

6、禁止 MYSQL 使用默认端口:

如果返回是 3306,则说明需要修改端口;执行 sql 确认端口show global variables like ‘port’;

二、文件系统权限安全配置

1、确保数据文件最小权限:

执行 sql 定位数据文件地址

show variables where variable_name = ‘datadir’;

检查路径权限是否符合最小权限原则

ls -l /.. | egrep “^d[r|w|x]{3}——\s*.\s*mysql\s*mysql\s*\d*.*mysql”

2、确保 log_bin_basename 文件最小权限:

执行 sql 定位日志文件地址 show variables like ‘log_bin_basename’;日志文件的权限是 660 属于 mysql

3、确保 log_error 文件最小权限:

执行 sql 定位日志文件地址 show global variables like ‘log_error’;

4、 确保 slow_query_log 文件最小权限:

执行 sql 定位日志文件地址 show variables like ‘slow_query_log_file’;

5 、确保 relay_log_basename 文件最小权限:

执行 sql 定位日志文件地址 show variables like ‘relay_log_basename’;

6、 确保 general_log_file 文件最小权限:

执行 sql 定位日志文件地址 show variables like ‘general_log_file’;

7 、确保密钥文件最小权限:

1.执行 sql 定位密钥文件地址

show variables where variable_name = ‘ssl_key’;

2.检查路径权限是否符合最小权限原则

ls -l | egrep “^-r——–[ \t]*.[ \t]*mysql[ \t]*mysql.*$”

如果没有返回行,则说明存在安全问题

8 、确保插件目录最小权限:

1.执行 sql 定位插件目录地址

show variables where variable_name = ‘plugin_dir’;

2.检查路径权限是否符合最小权限原则

ls -l /.. | egrep “^drwxr[-w]xr[-w]x[ \t]*[0-9][ \t]*mysql[ \t]*mysql.*plugin.*$”

三、Mysql 基本安全配置

1、 确保使用最新版 mysql 数据库:

执行 sql 检查数据库版本 SHOW VARIABLES WHERE Variable_name LIKE “version”;

2、修改 root 用户名:

检查数据库是否有默认用户 root,执行命令:SELECT user from mysql.user where user=’root; 如果有返回行则需要修改;

3、确保样例数据库删除:

样例数据库可以被所有数据库用户访问,并且可以用来消耗系统资源删除样例库可以减少攻击面;

检查数据库是否存在样例库执行 sql命令 SHOW DATABASES LIKE ‘test’;

4、禁用 local_infile:

以阻止黑客利用 sql 注入来读取数据库文件,检查参数状态执行命令:

SHOW VARIABLES WHERE Variable_name = ‘local_infile’;如果返回值不是 off,则存在安全问题

5、确保 skip-symbolic-links 开启:

开启 skip-symbolic-links 可以禁止数据库用户删除或重名数据文件目录之外的文件,检查参数状态执行命令:

SHOW variables LIKE ‘have_symlink’;

6、确保插件 daemon_memcached 被禁用:

任何人可以利用 daemon_memcached 来访问或修改一部分数据,给数据库造成信息泄漏的隐患。

检查参数状态执行命令:SELECT * FROM information_schema.plugins WHERE

PLUGIN_NAME=’daemon_memcached’;如果有返回行数说明有插件,需要删除

7、确保 secure_file_priv 不是空:

secure_file_priv 限制客户端可以读取数据文件的路径,secure_file_priv

设置合理的值可以有效降低 sql 注入后黑客读取数据库数据的可能性。

检查参数状态执行如下命令:SHOW GLOBAL VARIABLES WHERE Variable_name =

‘secure_file_priv’ AND Value<>”;如果有返回内容说明安全,否则需要修复;

8、确保 sql_mode 是 STRICT_ALL_TABLES 模式:

sql_mode 模式有三种,STRICT_TRANS_TABLES 是其中一种模式。

STRICT_TRANS_TABLES 模式会检查所有更新的数据

检查参数状态执行命令:SHOW VARIABLES LIKE ‘sql_mode’;

如果有返回的是 STRICT_TRANS_TABLES 说明安全,否则需要修复;

9、确保 disconnect_on_expired_password 参数是 ON:

disconnect_on_expired_password 是用来控制客户端用失效密码来访问

数据库的,关闭这个参数会给数据库带来安全风险。

检查参数状态执行命令:SHOW GLOBAL VARIABLES like ‘disconnect_on_expired_password’;

如果有返回的是 ON 说明安全,否则需要修复

四、Mysql 权限安全配置

1 、确保只有管理员账号有所有数据库的访问权限:

执行命令:

SELECT user, host FROM mysql.user WHERE (Select_priv = ‘Y’) OR

(Insert_priv = ‘Y’) OR (Update_priv = ‘Y’) OR (Delete_priv = ‘Y’) OR (Create_priv = ‘Y’)

OR (Drop_priv = ‘Y’);

如果返回的都是管理员账号说明安全,否则需要对用户清除权限;

2、非管理员账号 file_priv 不应该设置成 Y

File_priv 权限允许 mysql 用户对磁盘进行读写操作,执行命令:

select user, host from mysql.user where File_priv = ‘Y’; 如果返回的都是管理员账号,否则需要对用户清除权限;

3、非管理员账号 process_priv 不应该设置成 Y

process_priv 权限允许委托账号查看当前正在执行的 sql 语句,使用超越

当前用户权限的权利,可以被攻击者所利用。执行命令:

select user, host from mysql.user where Process_priv = ‘Y’; 如果返回的都是管理员账号则是安全的,否则需要对用户清除权限;

(同上)非管理员账号 super_priv 不应该设置成 Y,非管理员账号 shutdown_priv 不应该设置成 Y,

非管理员账号 create_user_priv 不应该设置成 Y,非管理员账号 grant_priv 不应该设置成 Y,

非管理员账号 reload_priv 不应该设置成 Y,非管理员账号 repl_slave_priv 不应该设置成 Y;

4、确保 DML/DDL 权限只在特定用户手上:

执行sql命令:

SELECT User,Host,Db FROM mysql.db WHERE Select_priv=’Y’ OR

Insert_priv=’Y’ OR Update_priv=’Y’ OR Delete_priv=’Y’ OR Create_priv=’Y’ OR

Drop_priv=’Y’ OR Alter_priv=’Y’;

如果返回的都是管理员账号,否则需要对用户清除权限

五、审计和日志安全配置

1、 确保 log_error 日志启动:

启用错误日志有可能会增加检测到针对 mysql 的恶意攻击行为机会,执行命令:

SHOW variables LIKE ‘log_error’; 如果返回是空否,则存在安全问题需要修复

2、 确保日志文件在非系统分区:

操作系统上有明确的系统分区和非系统分区,如果日志文件在系统分区,会提高整个系统因为磁盘空间用尽发生拒绝服务的几率;进入数据库执行命令:SELECT @@global.log_bin_basename;

3、确保 log_warnings 被设置成 2:

log_warnings 适用于决定日志中记录的内容的,默认是 1 随着级别的调整会记录更多信息,调整到 2 有助于通过日志追查安全问题;执行命令:SHOW GLOBAL VARIABLES LIKE ‘log_warnings’;

六、身份认证安全配置

1、确保 sql_mode 中含有 NO_AUTO_CREATE_USER:

NO_AUTO_CREATE_USER 是 sql_mode 的一个选项,可以阻止 grant 语

句在特定情况下自动创建用户;执行命令:SELECT @@session.sql_mode;

2、确保没有用户使用空密码

如果密码被设置成空密码,入侵者只要知道密码和主机允许列表,就可以绕

过身份验证随意登录数据库;执行命令:

SELECT User,host FROM mysql.user WHERE authentication_string=”; 没有行数返回说明安全,否则需要配置;

3、确保 default_password_lifetimes 少于或等于 90 天

密码需要定期更换,才有意义,也才能更有效的防止黑客破解;执行命令:

SHOW VARIABLES LIKE ‘default_password_lifetime’;

看返回值和 90 的关系如果大于 90 就需要修复

4、 确保用户不允许所有 ip 访问

某一数据库用户支持所有 ip 访问,一旦账号密码泄露,数据库就变得很不安全,执行命令:

SELECT user, host FROM mysql.user WHERE host = ‘%’; 结果集为空说明不存在问题,否则需要修复

5、确保无匿名帐户存在

匿名用户是空的,也没有密码,安全性很差,任意人员都可以利用匿名用户

访问数据库,执行命令: SELECT user,host FROM mysql.user WHERE user = ”;

结果集为空说明不存在问题,否则需要修复;

七、网络安全配置

1、确保 have_ssl 设置成 yes:

所有网络请求必须走 SSL/TLS 访问数据库,执行命令:SHOW variables WHERE variable_name = ‘have_ssl’;

返回 yes 不存在问题,否则需要修复;

2 、确保 ssl_type 是 ‘ANY’, ‘X509’, or ‘SPECIFIED’:

所有网络请求必须走 SSL/TLS 访问数据库。SSL 提供多种算法,其中一些算法安全性并不高不能帮助用户杜绝网络劫持和网络拦截。建议设置 ssl_type 为高安全类型的加密算法。但这其中有一个隐患,如果客户端使用较低加密算法,会由于算法无法匹配导致链接失败,执行命令:

SELECT user, host, ssl_type FROM mysql.user WHERE NOT HOST IN (‘::1’, ‘127.0.0.1’, ‘localhost’);

确保每个用户返回的 ssl_type 等于 ANY, X509, or SPECIFIED;

八、复制数据传输中的安全配置

1 、确保 MASTER_SSL_VERIFY_SERVER_CERT 设置成 yes 或 1:

2、确保 master_info_repository 设置成 table:

master_info_repository 设置成 table.客户端使用的密码存储在表中,相较于文件系

统表中更为安全执行命令:SHOW GLOBAL VARIABLES LIKE ‘master_info_repository’;

master_info_repository 返回是 table,否则需要修复,修复建议:打开配置文件

set the master_info_repository value to TABLE;

此处便是结尾,欢迎小伙伴留言探讨。

来源:freebuf.com 2020-12-18 09:32:21 by: luckin庸人自扰

请登录后发表评论

注册