BurpSuite抓包实战教程

在这个互联网时代,人们每一天总是在产生着各种各样的数据,无论是你打开抖音刷短视频,还是打开微信向自己的男/女朋友发一个消息,数据总是会以各种各样的方式进行传输,一般来说数据会打包成团发送给服务器,服务器进行处理之后返回给你消息。

那有没有想过,如果说服务器可以识别我们所发送的数据包内容,那我们自己是不是也可以识别呢?服务器处理的不仅仅是自己的数据包,那我们拿到别人的数据包是不是也可以进行窃取信息呢?如果是,那就太可怕了,这篇文章我将带大家进入网络抓包的世界。

首先,我们的标题也说了,这次教程我们会使用到Burp Suite这款软件

容我介绍一下这个神器软件,它作为网络安全渗透领域的神器,已经有着鼎鼎大名。我们可以使用这款软件完成网页漏洞检测,网页目录爬虫,网站GET/POST请求截取和重放,也可以进行Http请求爆破。

0x01 简要介绍

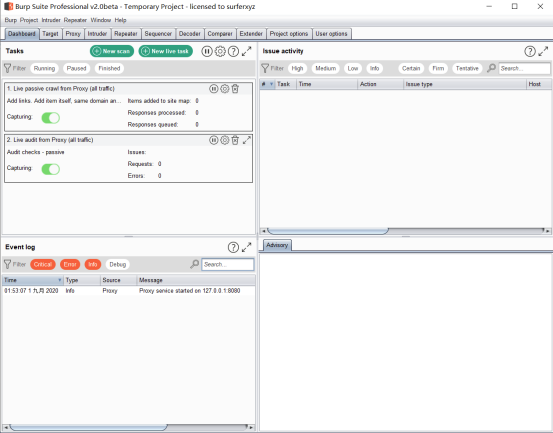

首先我们先介绍一下这个软件的界面:

这是它的主界面,我们经常使用到的功能标签应该有Proxy(代理)、Intruder(入侵器)、Repeater(重放攻击器)。

由于这节课我给搭建介绍的是网页的抓包,所以我们最主要使用到的还是Proxy功能。

0x02 什么是代理

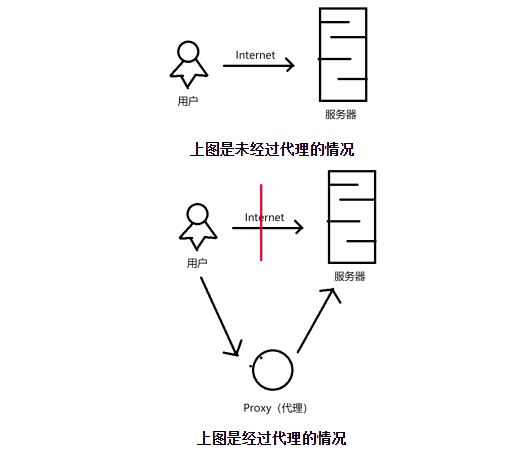

在开始之前,我们还需要知道一个知识点,就是何为代理?

首先我们需要了解我们是如何成功访问一个网页的。

【代理服务器(Proxy Server)是一种重要的服务器安全功能,它的工作主要在开放系统互联(OSI)模型的会话层,从而起到防火墙的作用。代理服务器大多被用来连接INTERNET(国际互联网)和INTRANET(局域网)。其功能就是代理网络用户去取得网络信息。】(转载自百度百科)

听起来很高端是吧,其实简单的解释就是:我们本身访问一个网站是直接访问网站的服务器,此时数据包就会直接交给服务器,然而出现了代理服务器后这个服务器就可以拿到你的数据包然后转接给服务器,起到了中间人的作用。接收数据包时同理。

代理服务器在得到了数据包之后就可以对数据包进行修改甚至是伪造,可以伪造数据来源和数据内容等,而恰巧Burp Suite恰好就可以充当这个中间人的位置。

所以我们需要将Burp Suite设置为我们的网络代理,让他去监听我们的数据流量包。

0x03 如何配置

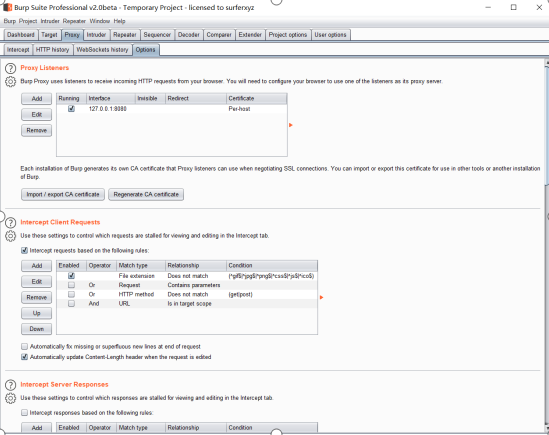

在开始设置之前,我们需要点击开Burp Suite中的Proxy选项卡打开Options选项

在这里,我们可以看到Burp Suite在设置的代理端口是

Http://127.0.0.1:8080//我们需要知道127.0.0.1所代表的是我们自己的电脑,和localhost等效。

知道了这个我们就可以进行下一步的设置了。

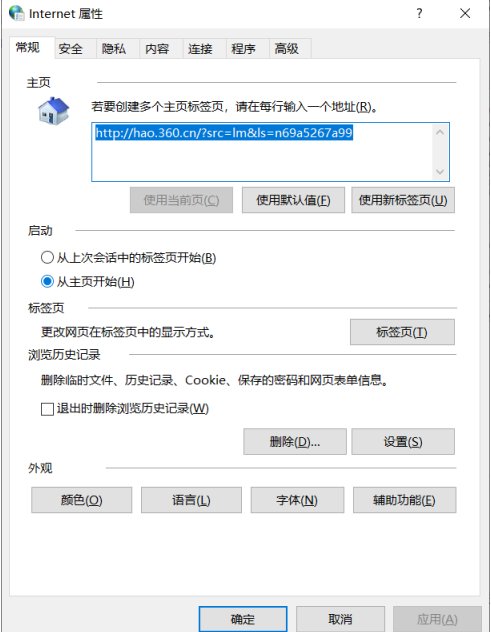

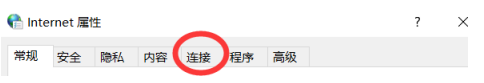

我们首先在控制面板中找到 Internet选项 打开

点击 连接 选项卡

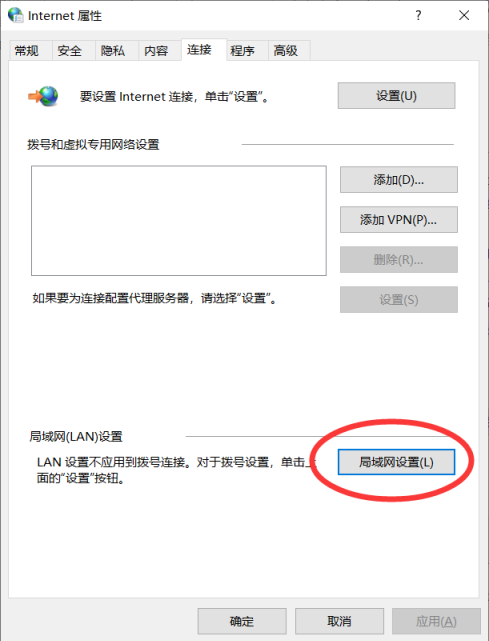

再点击 局域网设置

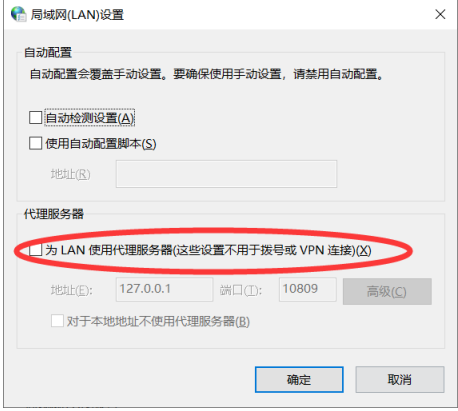

打开后有一个小窗口让我们可以设置代理,我们选中复选框

输入地址127.0.0.1 端口和我们上面看到的Options选项中的8080一致。

点击确定,此时我们的代理设置完毕

这时候我们在打开网页时,会发现网页一直加载不出来,实际上是Burp Suite具备的数据包拦截功能起了作用。

0x04 实例讲解

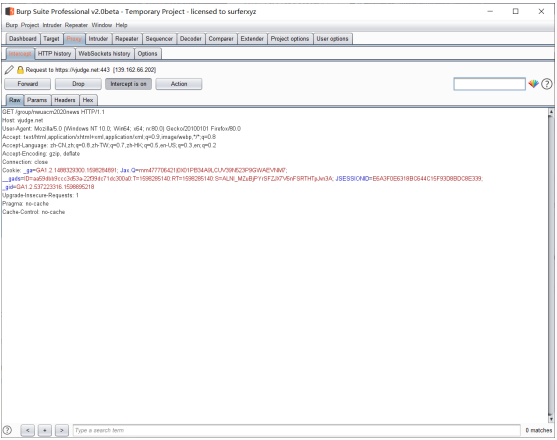

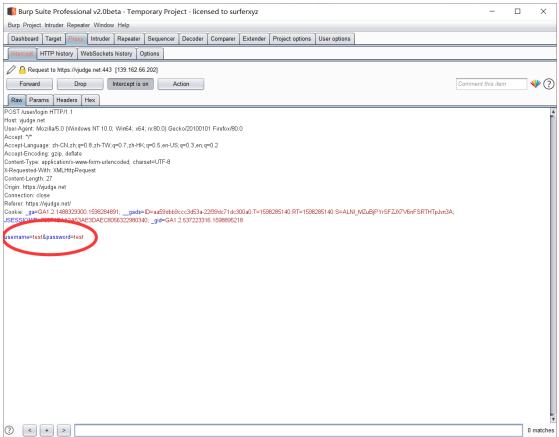

这时候打开Burp Suite到这个界面

我们会发现已经接收到了Http请求包,这时候我们可以清楚的看到数据包的内容了。

GET /group/test HTTP/1.1 Host: vjudge.net User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:80.0) Gecko/20100101 Firefox/80.0 Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8 Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2 Accept-Encoding: gzip, deflate Connection: close Cookie: _ga=GA1.2.1488329300.1598284891; Jax.Q=mm477706421|0X01PB34A9LCUV39N523P9GWAEVNM7; __gads=ID=aa59dbb9ccc3d53a-22f39dc71dc300a0:T=1598285140:RT=1598285140:S=ALNI_MZuBjPYrSFZJX7V6nFSRTHTpJvn3A; JSESSIONID=E6A3F0E6318BC644C15F93D8BDC8E339; _gid=GA1.2.537223316.1598895218 Upgrade-Insecure-Requests: 1 Pragma: no-cache Cache-Control: no-cache

举个例子,我给大家分析一下这个数据包

首先这个第一行的GET说明这是一个GET类型的数据包

然后是一个HTTP的请求包

是由vjudge.net网站作为主机目标发送的

Cookie中记录了你的指纹信息,也就是你的身份识别信息。(我不小心暴露了我的Cookie欸,算了 如果有破解了我的账户的,有奖励哦)

User-Agent记录了你的浏览器和系统信息。

剩下几个也可以自己百度一下进行了解。

可能到此时大家还没有注意到抓包的恐怖性。

这里我给大家展示一下

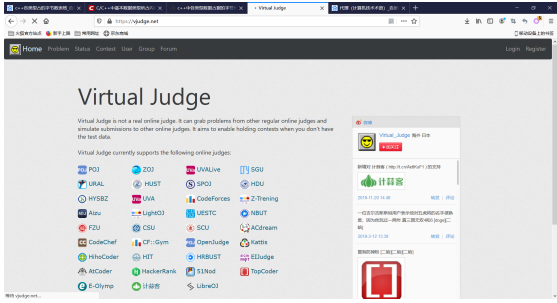

我们以vjudge平台作为示例

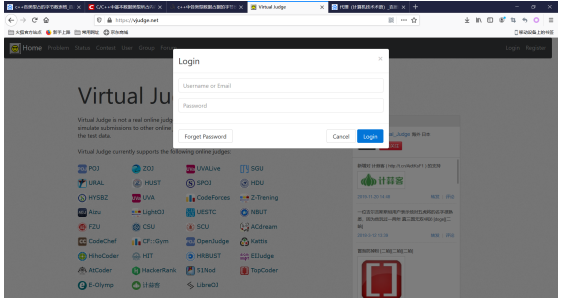

我们点击login

会需要输入账户密码

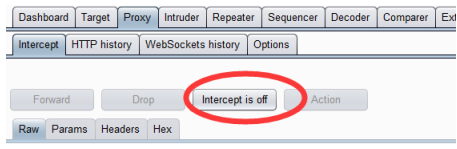

此时我们打开Burp Suite的监听代理功能

在这里可以随意的开启和关闭

现在打开为on模式

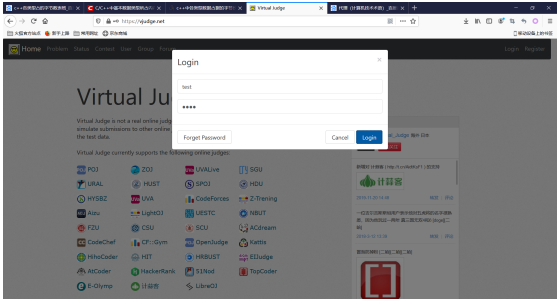

输入test账户和test密码,我们会发现burp suite已经接收到了数据包,我们来看一下

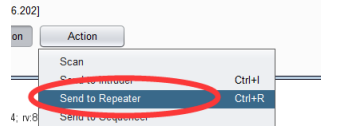

这里,账户密码暴露的一览无余,我们甚至可以点击上方的Action->Send to Repeater

这样我们就可以进行数据包重放攻击了

Send to intruder这个功能我们也可以进行探讨,但是这个就是下一回的事情了,我会教大家如何爆破密码。

到这里抓包正式完成。

危害性的话呢,Burp Suite的代理如果说是对外网的机器,那么如果一个外网主机连接上了这台主机,这台主机作为代理,抓到的数据包会让你的所有隐私一览无余,在这个高度信息化的世界里,保护好自己的隐私很重要。

这种抓包方式还不是很直接的抓包,我将在之后的教程中教大家使用WireShark进行更专业的抓包,这样效率更高。

黑客资讯 · CTF入门 · 网络安全培训 · 科技周报 · Young and Awesome!

关注微信公众号:云影安全

接收我们的最新文章及消息~

![图片[16]-BurpSuite如何抓住你心中可爱的小数据包(入门精讲) – 作者:云影安全团队-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20201128/1606556690_5fc21c1240fba4b1f740e.jpg)

来源:freebuf.com 2020-12-06 11:32:53 by: 云影安全团队

请登录后发表评论

注册