![图片[1]-Emotet恶意软件被曝多处致命漏洞 – 作者:掌控安全一HK13-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20200820/1597920117.png)

Emotet是一款臭名昭著的基于电子邮件的恶意软件,它是数起由僵尸网络驱动的垃圾邮件和勒索软件攻击的幕后策划者。Emotet含有一个漏洞,可以让网络安全研究人员激活一个致命漏洞,阻止恶意软件感染系统。

二进制安全研究员James Quinn说:“你读到的大多数漏洞和利用对攻击者来说是好消息,但对我们其他人来说则是坏消息。重要的是要记住,恶意软件也可能有缺陷。正如攻击者可以利用合法软件的缺陷来造成伤害,防御者也可以对恶意软件进行逆向工程,以发现其漏洞,然后利用这些漏洞来击败恶意软件。”

从2020年2月6日,到2020年8月6日,在恶意软件开发者修补了他们的恶意软件中致命漏洞之前,这个恶意程序已经运行了182天。

Emotet自2014年首次被识别以来,已经从最初的银行恶意软件发展成为“瑞士军 刀”,攻击者可以将其作为下载器、信息窃取者和垃圾邮件发送者,这取决于它的部署方式。

今年2月初,其幕后组织开发了一项新功能,利用已感染的设备识别并危及连接到附近Wi-Fi网络的新受害者。

根据Binary Defense的说法,随着这个特性的更新,出现了一种新的持久性机制,通过生成一个文件名来保存恶意软件到每个受害系统上,使用从system32目录中随机选择的exe或dll系统文件名。它用一个异或密钥加密文件名,然后保存到Windows注册表值设置为受害者的卷序列号。这样可以更好的隐藏自身。

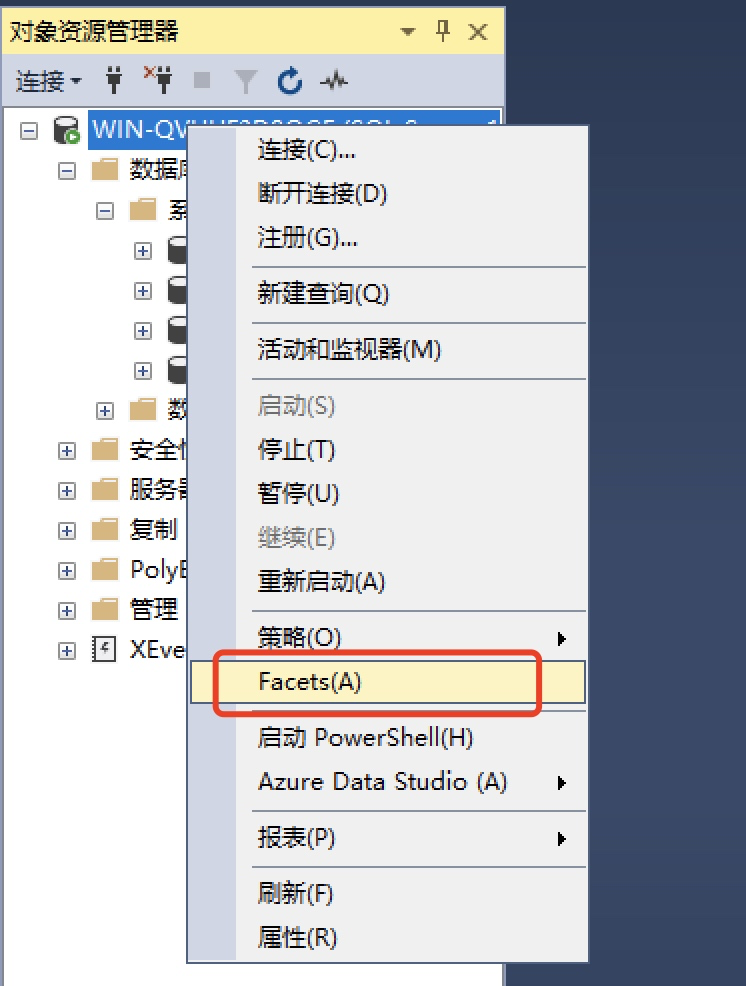

在Emotet公布上述更改后上线的37小时后,Binary Defense发现恶意软件存在致命漏洞。Binary Defense使用了一个PowerShell脚本,可以为每个受害者生成注册表键值,并将每个值的数据设置为null。

![图片[2]-Emotet恶意软件被曝多处致命漏洞 – 作者:掌控安全一HK13-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20200820/1597920434.png)

这样,当恶意软件检查注册表的文件名,它将结束加载一个空的”exe”。这样就可以阻止恶意软件在目标系统上运行。Quinn指出“当恶意软件试图执行’.exe’文件时,它将无法运行,因为’.’将转换为许多操作系统的当前工作目录。

这还不是全部Quinn说:“在一个名为EmoCrash的脚本中,Quinn说他能够利用在该恶意软件安装程序中发现的缓冲区溢出漏洞,在安装过程中使Emotet崩溃,从而有效地防止用户被感染。”

而且,该脚本不是重新设置注册表值,而是通过识别系统架构来为用户的卷序列号生成安装注册表值,并使用它来保存一个832字节的缓冲区。

Quinn说:“这个微小的数据缓冲区就是使Emotet崩溃所需要的一切,甚至可以在感染之前或感染中期(部署。”事件ID为1000和1001的两个崩溃日志将出现,它们可用于在部署killswitch(并重新启动计算机)后识别具有禁用和失效表情二进制文件的端点。

为了保护它不被威胁者发现,并对他们的代码进行补丁,Binary Defense表示,他们与计算机应急响应团队(CERTs)和Cymru团队合作,将EmoCrash开发脚本分发给易受攻击的组织。

参考:hackernews

来源:freebuf.com 2020-08-20 18:49:16 by: 掌控安全一HK13

请登录后发表评论

注册