美国国家安全局(NSA)和澳大利亚信号局(ASD)近日联合发布了一份有关缓解WebShell后门的网络安全信息表(CSI)。

PS:WebShell定义见下图。

一般网站除了一般的Web常规性漏洞外,还有框架类的漏洞,而近两年来比较新且常见的漏洞列表也被NSA分享了出来。如图所示,均是漏洞利用工具已经公开的漏洞。

除了漏洞列表外,全文主要对Webshell的手法以及如何检测进行了详细说明,并解释对应的工具和脚本用途。

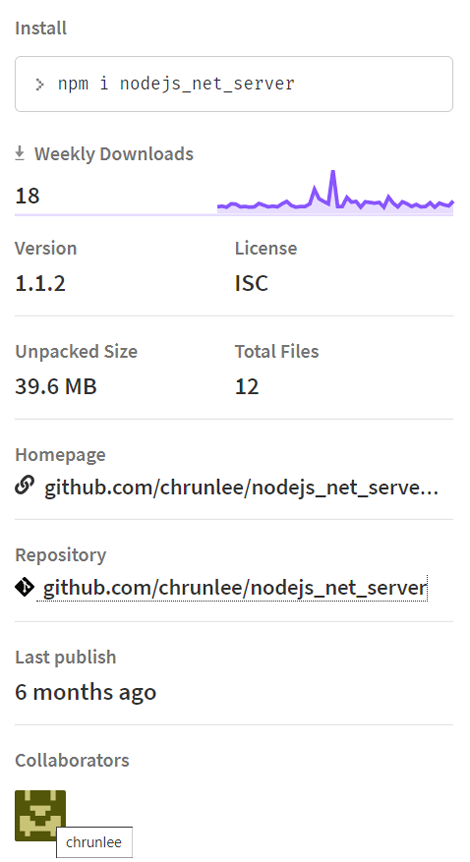

工具对应NSA发布在Github的检测工具和脚本:

1、由于Webshell经常伪装成图片进行上传,因此可以将这些伪装的图片和知名的图片进行比较。

2、Splunk查询,用于检测Web流量中的异常URL

3、Internet信息服务(IIS)日志分析工具

4、常见Web Shell的网络流量签名

5、识别异常网络流量的说明

6、识别Sysmon数据中关于Webshell相关的异常流程调用

7、使用Audited识别异常流程调用的说明

8、用于阻止对可通过Web访问的目录的更改的HIPS规则

相关资料也发布在了NSA的官方Github上,有挺多不错的工具。

NSA发布在Github的检测工具和脚本:

https://github.com/nsacyber/Mitigating-Web-Shells

可以看到,检测规则涉及文件层的Yara,网络层的Snort规则,日志类的Splunk,目录检测文件比对等等,加入库中,直接就可以对外吹牛说,拥有了美国NSA级别的检测能力。

从Github介绍可知,很是全面

总之,发本文的意思可以理解成,如果你连上面的检测规则都没有绕过去,NSA都可以秒检测出来。

当然,更有趣的是,NSA在最后给McAfee打了个广告,莫非他们用的就是?

原文PDF下载:

害怕留下记录的可以直接Github下载

来源:freebuf.com 2020-04-24 10:24:53 by: 黑鸟

请登录后发表评论

注册