01 什么是“红蓝对抗”?

“红蓝对抗”最早起源于古罗马军队,在沙盘中用红色和蓝色来代表敌人和自己,他们认为蓝色代表勇敢和忠诚,红色代表血腥和暴力,所以选择用蓝色代表自己。

在中国,由于传统习俗与文化因素,一般将红色代表自己,称为“红军”或者“红方”;将蓝色代表假想敌,称为“蓝军”或者“蓝方”。

企业安全需要的是整体安全,一旦出现脆弱点,非法攻击者就有机可乘,后果不堪设想,因此我们需要“红蓝对抗”的活动介入。

“红蓝对抗”就是一场提前设定好游戏规则,制定奖惩制度,在一定时间范围内(或者具体时间),以不明确攻击源、不明确攻击目标、不限制攻击手段的方式,蓝军对红军发起的一场黑客模拟攻击,目的在于挖掘红军更多的风险脆弱点,为后续的网络与信息安全建设提供强有力的支持。

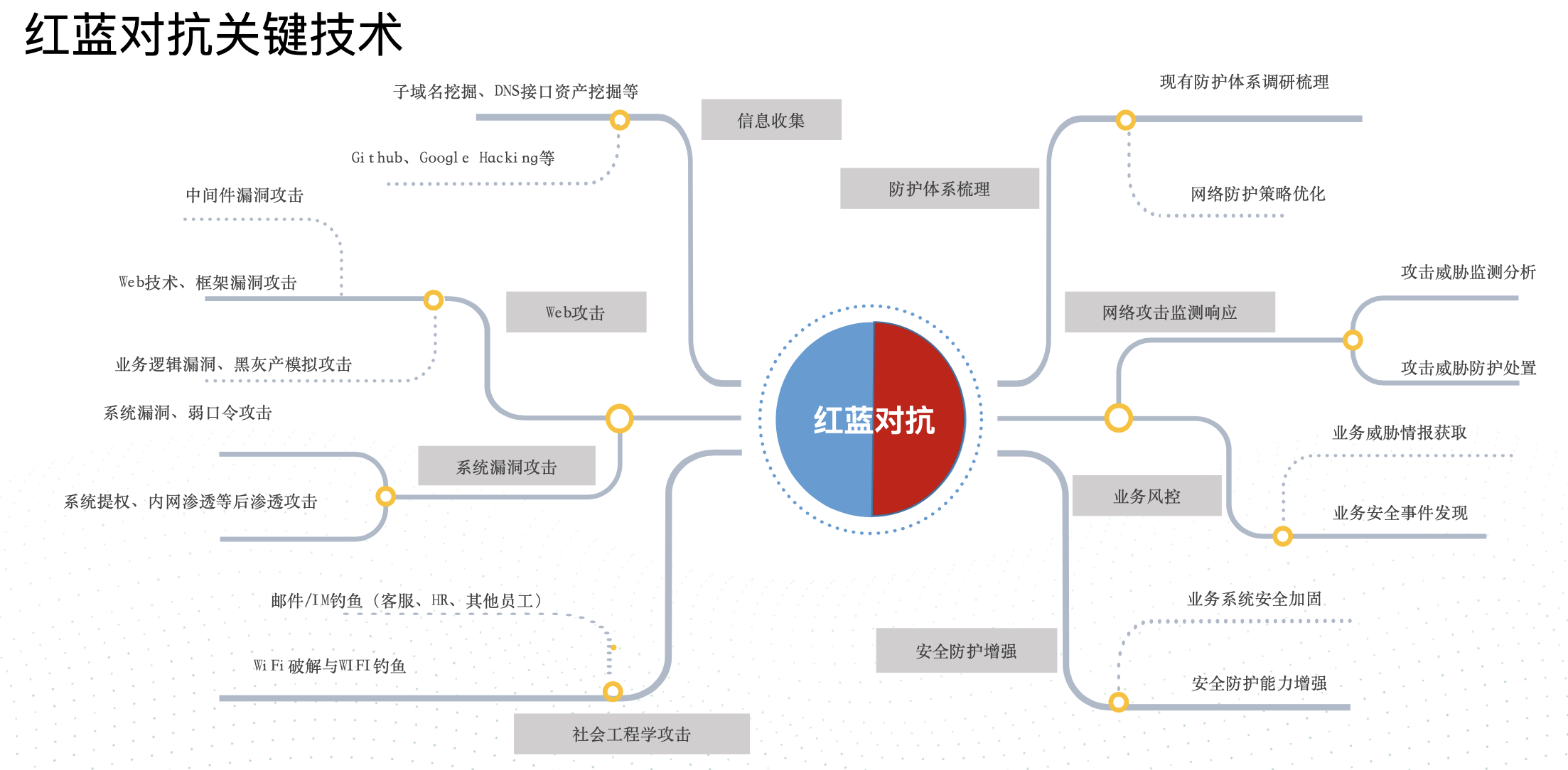

红蓝对抗中的关键技术概览

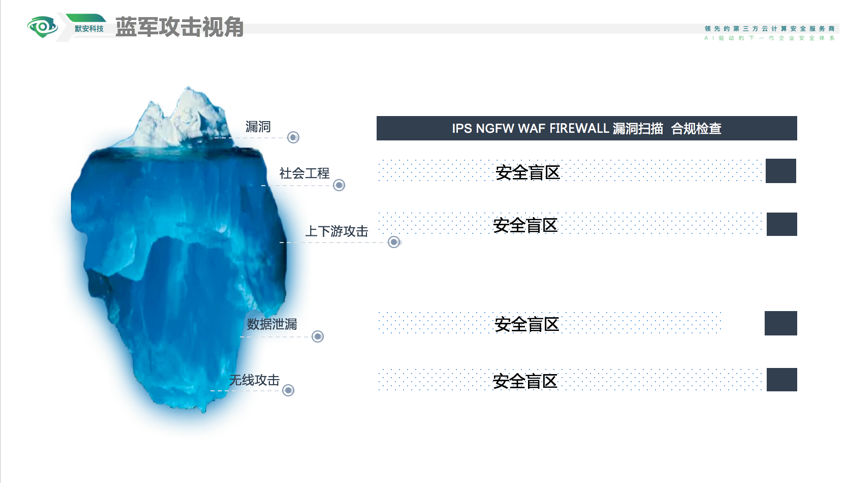

02 蓝军的攻击思路

黑客攻击往往出奇制胜,如利用Google/GitHub Hacking、社工、供应链攻击等手段。同时,黑客的目标也逐渐从简单的权限获取转变为数据窃取、恶意交易、现金套取等。只有了解黑客攻击思维的蓝军,才能更全面地发现潜在的安全风险。

常见的蓝军攻击技术总结如下:

-

信息收集

资产挖掘(子域名、目录、后台、服务、高位端口应用)

Github、Google Hacking等

企业信息(办公地点、投资者关系、上下游企业等)

企业员工信息收集(百度、微博、邮箱、手机号等)

-

系统漏洞攻击

系统漏洞攻击

弱口令攻击

-

WEB漏洞攻击

中间件漏洞攻击(IIS、Nginx解析漏洞、RCE等)

第三方组件、框架漏洞攻击(Java反序列化、Struts2 RCE、CMS 0day等)

常规WEB技术漏洞攻击(SQLi、XSS、XXE、SSRF、SSJS等)

逻辑漏洞(认证缺陷,如:后台弱口令、登录表单可暴力破解、密码找回绕过、短信认证功能缺陷等)

业务漏洞(薅羊毛)

-

社会工程学攻击

邮件、IM钓鱼或植马(客服、HR、运维,甚至是其他任意员工)

物理攻击(丢植马U盘、尾随捎带进入内网、WIFI攻击/钓鱼/劫持)

-

供应链攻击

供应链投毒(PIP库、GitHub、Docker Hub等)

供应链直接入侵(TeamViewer等)

供应链间接入侵(入侵获取源码进行审计等)

-

后渗透攻击

系统提权

内网渗透

权限维持

03 红军的防护需求

由于防守的“木桶效应”,作为企业安全防御体系的建设团队,一旦有一个高危的安全缺陷被利用,便宣告了防御的失败。

红军防护中的常见痛点

在互联网暴露业务过多,防护不到位,成为蓝军重点攻击目标

缺乏威胁感知能力,缺少攻击溯源经验或手段

企业缺乏有效的漏洞闭环能力

企业安全攻方经验与能力不足

“未知攻,焉知防?”红军对黑客攻击思维知悉的必要程度比蓝军更有甚之。常见的红军防护需求梳理总结如下:

作为防守者,必须深入了解攻击者的攻击思维、攻击方式、攻击路径等;

全面了解和收集网络、主机、应用、业务等风险点,让攻击者无机可乘;

具备全方位监控、捕获、溯源、处置攻击威胁能力,做到事前可监控、事中可处置、事后可溯源;

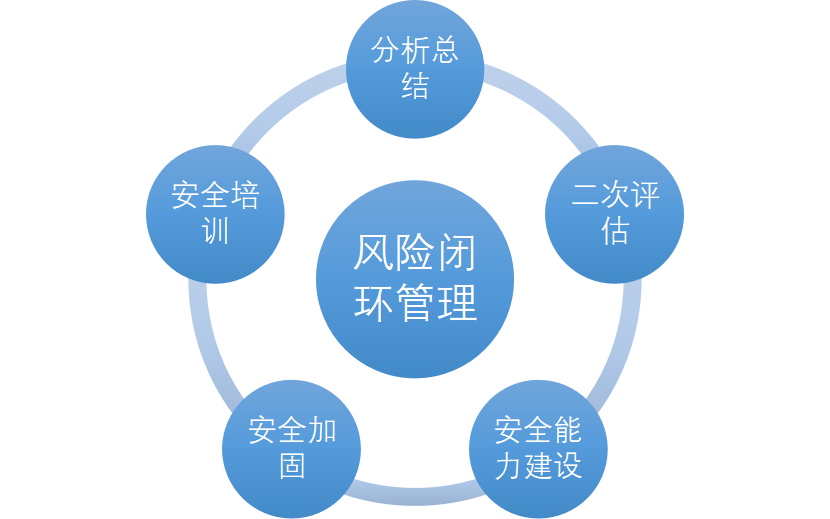

正所谓成功者善于总结自己,对抗结束后总结成果反思不足,在后续安全建设过程中加以弥补,形成安全闭环,巩固防线。

04 如何通过“红蓝对抗”保护企业互联网安全?

默安科技防护方案以保护红军核心业务资产安全为主要目标,构建红军整体安全防护体系:

结合红军常见安全风险,利用默安蓝军服务体系、资产与漏洞管理解决方案等优质资源,为客户解决互联网资产脆弱性风险;

依托行业领先的云计算安全解决方案和国内首创的攻击欺骗技术,共同铸就红军互联网安全防护战线;

最后,分析、总结红蓝对抗过程中的不足与亮点,持续提供代码级的安全加固方案,形成安全漏洞闭环。

默安科技根据红蓝对抗基本流程,分为三个阶段进行防护:准备阶段(对抗前)、防御阶段(进行中)、结束阶段(分析与总结)。

准备阶段

-

梳理红军互联网资产,梳理遗漏资产、缺乏管理的资产,减少暴露面中易受攻击的目标;

-

提供默安科技蓝军服务体系,通过模拟蓝军(黑客)攻击手段、攻击方法等,挖掘红军互联网潜在漏洞;

-

通过全自动扫描工具周期性自动巡检资产安全风险,基于高精度漏洞检测脚本自动验证漏洞,确保极低的误报率;

-

通过在蓝军必经之路上构造陷阱,混淆其攻击目标,精确感知蓝军的攻击行为,通过构建红军威胁情报体系,实现从安全事件的被动响应到安全威胁的积极应对,帮助红军控制安全风险;

-

通过上述风险挖掘、分析、感知形成符合红军需求的防护体系,制定应急处置措施,制定安全加固方案形成漏洞闭环。

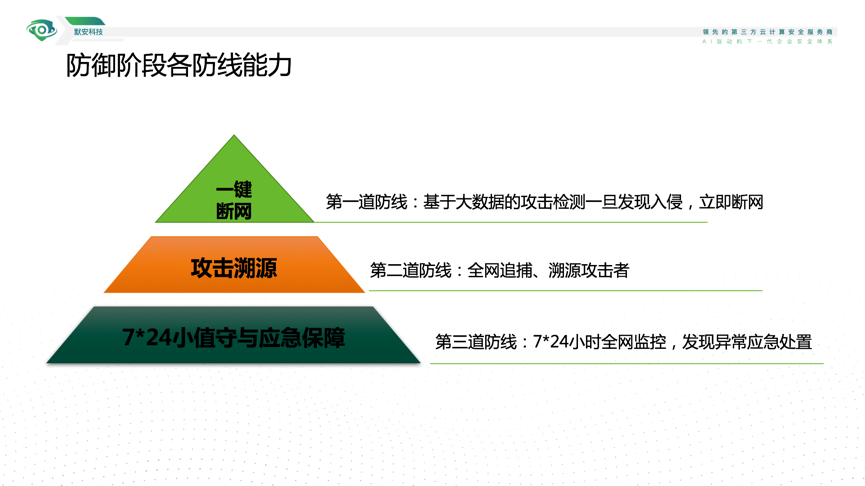

防御阶段

防御阶段主要基于准备阶段威胁感知能力建设及溯源能力。

第一道防线:

基于大数据的攻击检测一旦发现攻击活动,红军立即启动一键断网能力,断绝蓝军第一波攻势形成第一道安全防线。

第二道防线:

一旦蓝军突破第一道防线,就会陷入由攻击欺骗与混淆技术组成的第二道防线中,蓝军将无法正别识别攻击目标,一旦踩雷,红军立刻启动全网追捕并实现溯源攻击者。

第三道防线:

在此过程中默安科技工程师可7*24小时不间断监控所有防线,一旦出现异常事件立刻启动应急处置流程,形成第三道防线。

防御阶段各防线能力

防御阶段各防线能力

结束阶段

首先分析红蓝对抗过程中红军的脆弱点,结合脆弱性形成二次加固方案。

结合默安科技以往实战防护经验,大部分互联网web安全漏洞是由于在研发设计阶段就忽视安全能力建设,导致后续漏洞修复成本增加,甚至无法加固等风险。针对此类风险,默安科技可为客户提供上线前安全评估能力和建设开发安全管理能力。

05 总结

“红蓝对抗”是检验企业互联网安全攻防、应急处置、安全管理等综合防护能力的最佳实战方案之一,不仅考验企业安全人员专业水平、业务系统安全能力、互联网边界防护能力,还考验安全应急处置流程有效性、安全运营全面性,以及安全体系建设方向正确性。

默安科技企业互联网安全防护方案是一套结合企业安全现状,以提升企业互联网整体防护能力为目标,集蓝军视角攻击服务方案,主动式漏洞巡检能力、漏洞管理能力,监控、防护、阻断、溯源能力于一身的整体性解决方案,最终实现企业用户满足合规性、保护核心资产持续安全运行的最高目标。

来源:freebuf.com 2019-05-15 14:13:06 by: 默安科技

请登录后发表评论

注册