Xerosploit是一款渗透测试工具包,它基于bettercap和nmap的主要功能就是执行中间人攻击。它本身自带有多种功能不同的模块,这些模块具有多种功能,我们可以用它来执行中间人攻击和拒绝服务攻击。Xerosploit自带的功能模块还可以捕捉目标用户的图片数据,我们可以将这些模块用于注入攻击之中。毫无疑问,这是一款虽然操作偏复杂但功能十分强大的渗透工具。接下来详细演示一下,如何利用xerosploit替换靶机下载的文件。

靶机:win7专业版 ip:192.168.1.101

攻击:Kali

(请注意:xerosploit未在kali中集成,需手动下载)

进入xerosploit文件夹,运行xerosploit.py。

显示出欢迎界面,并列出了当前主机的ip地址等信息。我们输入help查看他的帮助。

简单翻译一下:

scan 扫描你当前网络

iface 手动设置你的网络接口

gateway 手动设置当前网关

start 跳过扫描直接设置目标IP

rmlog 删除所有xerosploitlogs

help 显示本条帮助信息

exit 关闭Xerosploit

假设我们处于不知道靶机的IP的情况下,首先开始扫描当前内网下的主机:

发现靶机:192.168.1.101,后面还列出了品牌,例如dell,只不过这里我开的是虚拟机,所以是VMware。根据下面的提示,直接输入目标ip地址。

现在已经将靶机设为攻击目标,自动进入攻击模式。modules指的是模块,如上文所述,xerosploit中自带多种模块。我们输入help,查看都有哪些可用模块。

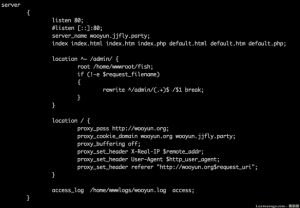

为了能在一个页面显示下,调成了全屏,请放大查看。这里就不一一翻译了,这次我们选择rdownload,这个模块可以替换靶机用户在网页上下载的文件。输入rdownload ,根据提示依次输入run、exe、替换文件路径。指令run是开始运行模块。指令exe是选择替换靶机下载文件的种类,也就是只有当靶机用户在下载后缀名为.exe文件时,才会替换为攻击机准备好的文件。最后再把所准备的替换用的test.exe路径输入,万事具备。

“All .exe files will be replaced by/root/test/test.exe(所有.exe文件将被替换为test.exe)”。这样,攻击便已完成。另外,为了更简单的验证攻击是否成功,这里我选择的替换文件test.exe为网上搜的某软件的注册机。

现在,我们在靶机端验证攻击是否成功。随意打开一个可下载.exe文件的网站。

点击“立即下载”,感觉比平时多等待了几秒钟,终于见到了下载窗口。

我们可以发现,窗口中显示的文件大小(69.5kb)已经和网页中显示的大小(632.41kb)不一样了。

下载完成后打开程序,发现原本下载的“程序多开器”,已经被替换为了之前准备好的软件注册机。

xerosploit还有不少实用的攻击模块,如注入Javascript,网页图片替换,网页抖动等。当然现实中的渗透肯定不会这么简单,学会使用多个工具并灵活调遣搭配运用,才是打开重重防御的万能钥匙。

来源:freebuf.com 2019-03-06 10:36:56 by: 凯信特安全团队

请登录后发表评论

注册