crackme系列是本人学习逆向进行实操练手系列。持续更新,高手勿喷,欢迎逆向爱好者交流学习。

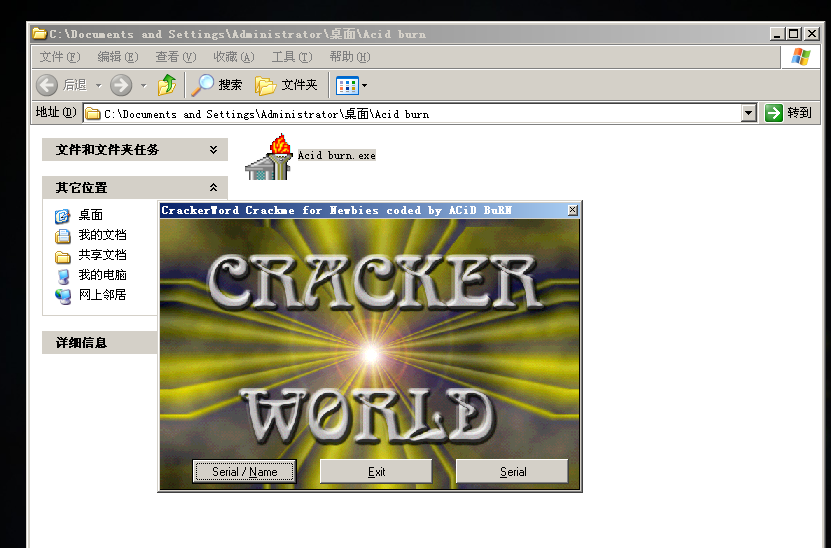

软件界面:

尝试使用字符串方式在OD查找关键点

发现关键跳转,打断点,运行程序,F8单步查看程序运行汇编逻辑,发现上图的并不是突破口,F8运行继续找突破口,发现以下位置

该步骤跳转成立,此处改为NOP空指令,让程序不跳转,继续执行,破解了Serial/name部分。

另外serial部分:

继续尝试寻找字符串方式定位

该处有3个Try again,都看一下,打断点看然后跑程序,看哪里断下来,哪里就是关键位置

程序断在这个断点上了。

网上看一下,分析汇编代码,看到关键call之后进行条件判断跳转,此时把关键call下一步的条件调jnz改为空指令,尝试一下

顺利破解

总结

1.字符串方式寻找关键突破口

2.上下看汇编代码,在准备弹窗更早的位置进行下断点

3.汇编NOP空指令

4.以后的crackme挑战可能有不能通过字符串方式定位关键点的,可以尝试使用windows 的api进行下断。

来源:freebuf.com 2021-07-12 23:30:56 by: steward

相关推荐: 拥抱云原生,腾讯发布TCSS容器安全服务 – 作者:腾讯安全

随着企业上云步伐的加快,以容器、微服务及动态编排为代表的云原生技术为企业的业务创新带来了强大的推动力。然而,在容器应用环境中,由于共享操作系统内核,容器仅为运行在宿主机上的若干进程,其安全性特别是隔离性与传统虚拟机相比存在一定的差距。在应用容器和K8S过程中…

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

喜欢就支持一下吧

恐龙抗狼扛8月前0

kankan啊啊啊啊3年前0

66666666666666