1. 问题发现

1.1. 收到中毒告警邮件

四月某天收到机器中毒告警邮件,反馈为tor2web病毒

1.2. TOP查看资源使用

发现MDLGvlkk进程几乎把CPU占满了。这个进程名字随机,CPU资源占用超高,非常值得怀疑,符合挖矿程序高CPU占用的特点

1.3. 查阅相关进程

查看该可疑进程(pid)的运行情况

#ps -ef | grep 8583

1.4. 查看进程运行环境

进入进程运行环境目录

#cd /proc/8583

查看目录下的文件信息

#ll

发现可执行程序(/root/d1b5cfdc72618f839d5b3b5f05dfad7)已经被删除了

2. 查找线索

2.1. 查看定时任务crontab

病毒为了能常驻执行,一般都有定时任务,或者服务, 或者注入到某个文件/库中。

在crontab中找到如下线索,/root/.system-service.sh脚本文件非常可疑;脚本每隔5分钟执行一次

2.2. 查看文件创建时间

查看.systemd-service.sh这个文件的时间属性;是在2021-04-25 14:32上传到机器上的

2.3. 查看源码

查看.systemd-serivce.sh脚本内容;可以看到这个脚本先进行base64解码,然后执行。

2.4. base64解码

https://base64.us网站进行base64解码;这是解码后的脚本内容。我们把解码内容保存到tor2web.sh

2.5. 脚本分析

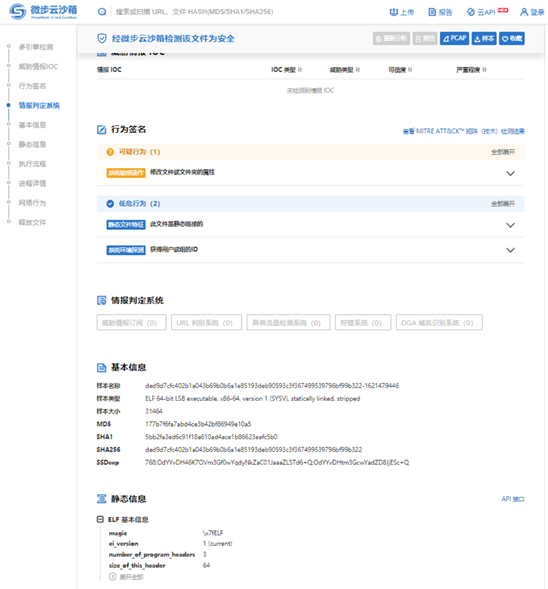

2.6. 采用云沙箱检查

脚本上传到微步云进行检查

2.7. baidu搜索

.systemd-service.sh

结合baidu搜索以及上述脚本分析,我们发现此病毒文件,保存在两个位置/root/.systemd-service.sh,/opt/.systemd-service.sh

3. 文件分析

3.1. 中间临时目录

通过上述tor2web.sh分析以及百度搜索;此病毒会在/tmp目录下,用到文件夹.X11-unix来保存临时信息

包含以下文件和文件夹

| 序号 | 名字 | 属性 | 作用 |

| 1 | 11 | 文件 | 病毒运行进程pid |

| 2 | 01 | 文件 | 守护进程pid |

| 3 | 22 | 文件 | ssh爆破进程pid?? |

| 4 | sshd | 目录 | ssh密码爆破相关信息 |

3.2. 临时目录文件内容分析

3.3. git源码

https://github.com/tor2web/Tor2web.git

4. 问题处理

4.1. 删除定时任务

4.2. 删除脚本

#rm –f /root/.systemd-service.sh

#rm -f /opt/.systemd-service.sh

4.3. 杀进程,兄弟进程,父进程,祖先进程

4.4. 修改操作系统密码

4.5. 系统重启

4.6. 创建免疫文件

4.7. DNS解析到黑洞

分析tor2web.sh脚本,发现程序运行中,会请求一下6个域名;只要DNS服务器,把以下几个域名解析到黑洞,脚本就无法得到正确的IP地址,也就无法下载相关挖矿代码,当然也就不能正确执行。

5. 参考资料

https://my.oschina.net/u/4308764/blog/3273762

作者:yaojl 修订:steven

来源:freebuf.com 2021-06-30 09:20:33 by: yonyousec

相关推荐: 渗透测试之地基服务篇:服务攻防之数据库Mssql(上) – 作者:dayuxiyou

系列文章专辑:渗透测试之地基篇简介渗透测试-地基篇该篇章目的是重新牢固地基,加强每日训练操作的笔记,在记录地基笔记中会有很多跳跃性思维的操作和方式方法,望大家能共同加油学到东西。请注意:本文仅用于技术讨论与研究,对于所有笔记中复现的这些终端或者服务器,都是自行…

恐龙抗狼扛8月前0

kankan啊啊啊啊3年前0

66666666666666