搜索精彩内容

包含"数据混淆"的全部内容

利用x509数字证书实现数据渗透 – 作者:secist

“当恶意软件和/或恶意行为者从计算机执行未经授权的数据传输时,就会发生数据泄露。” - 维基百科数据泄露可能是内部人员和黑客的主要目标。因此,你就需要思考如何发送这些数据。我发现大多数...

ATTCK-PenTester-Book:根据ATT&CK知识体系编制的长达400页的渗透手册 – 作者:secist

声明:本手册仅用作信息安全技术竞技与基于此模型进行的安全防御使用,如用于任何其他非法用途与本文中所提及的公司/团队/个人均无关!ATTCK-PenTester-Book是由DeadEye团队联合多家安全公司及...

SWEED黑客组织攻击活动分析报告 – 作者:ADLab

一 概述 近期,启明星辰ADLab接连捕获到大量针对全球制造、运输、能源等行业及部分医疗机构发起的鱼叉式钓鱼邮件定向攻击。从邮件的分析结果来看,受害者大多遍布于美国、加拿大、德国、中国、...

JS逆向之某网站爬虫大赛第一题详解 – 作者:yiran4827

0.概述现在越来越多的网站用到了前端的JS混淆或者展示数据混淆加密,以及对传输的信息进行前端加密之后在传输。提高了爬取网站数据难度,以及渗透测试过程中对登录接口爆破难度。这个系列主要是...

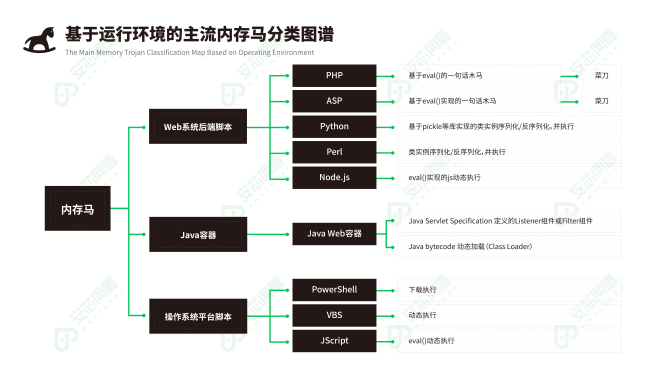

内存保护|解决内存马攻击的有利手段 – 作者:安芯网盾

对于信息安全从业者来说,内存马攻击并不是一个崭新的概念,在近两年的攻防演练中更是成为“热门话题”。内存马在攻防演练及实战中如何展开攻击、检测防御是大家一直关注的焦点。本文将为大家介...

315又成为个人隐私专场!企业如何有效落实数据安全? – 作者:secsmart

近年来,线上消费得到提振,由此也带来了线上业务的纠纷,由于互联网平台对算法技术的不合理应用,导致人脸识别滥用、线上简历泄露事件频频上热搜,今年315晚会,就对准了这些数据安全问题……...

安芯网盾首发内存马攻击防护解决方案 – 作者:安芯网盾

背景:“内存马”也被称为“无文件马”,顾名思义是一种仅存在于内存中的无文件恶意代码。近年来,随着攻防演练范围不断扩大,攻防技术水平不断加强,专业的监测、防护手段被防守方广泛使用,传...

智库说 | VIPKID朱模卿:浅论数据安全的“点线面位体”和7个习惯 – 作者:sanfenqiantu

与智者同行,为行业赋能。FreeBuf咨询TTSP智库作为行业安全专家聚集区,旨在聚合每一份安全中坚力量,以促进网络安全行业技术创新和知识布道为价值导向,凝聚智者力量,思维碰撞、经验共享,共...

自研算法,华云安赋能AI攻防 – 作者:华云安huaun

数据、算力、算法是人工智能不可或缺的三要素。算法模块的数量和品质在某种程度上决定了系统智能化水平。将AI应用到网络安全领域是网络安全行业发展的必然趋势。AES算法性能有待提高信息加密是...

常见的源代码混淆技术有哪些? – 作者:上海蛮犀科技有限公司

为了更好地了解编程中混淆的工作原理,以下是蛮犀安全整理的世界各地开发人员使用的一些最常见的混淆安全技术。七种常见的源代码混淆技术1.数据转换源代码混淆的一个重要元素是将程序处理的数据...