搜索精彩内容

包含"特mac0x01"的全部内容

信息收集小结 – 作者:特mac0x01

信息收集作为渗透测试的第一步往往至关重要,好的信息收集是打穿内网的基础。曾有大佬言:渗透测试的本质就是信息收集,那么我们从何开始信息收集呢?一般都是通过域名或IP地址进行展开,本小结...

攻防视角下的教育行业网络安全治理思路 – 作者:默安科技

近日,河南省高校国产软件应用与数据安全峰会在洛阳圆满举办。本次会议由合众信泰主办,默安科技等网络安全企业协办,旨在构建教育网络自主可控和安全运营保障体系,提升教育行业整体网络安全能...

2年后规模超2500亿,网络安全风口来了! – 作者:七旬老人很fashion

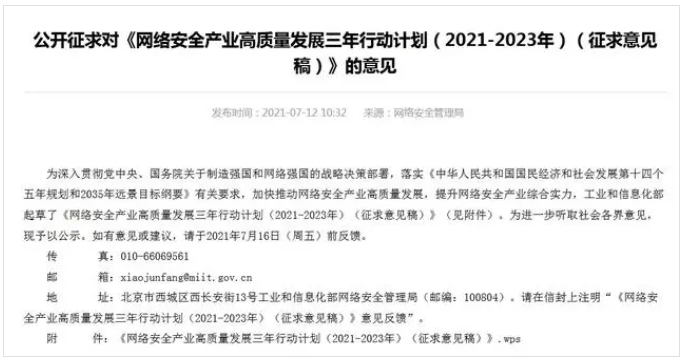

7月12日,工信部发布《网络安全产业高质量发展三年行动计划(2021-2023年)(征求意见稿)》,将开展产业供给强化行动、安全需求牵引行动、产融合作深化行动、人才队伍建设行动、产业生态优化行...

[入门必读]TcaplusDB数据库常见问题解决及诊断技巧集锦-信息咨询类(1) – 作者:tcaplus

随着信息技术的飞速发展,企业越来越依赖于信息化管理。尽管当前各种新的技术层出不穷,但大多数企业的业务数据依然主要存储在数据库中, 数据库是应用系统的基石,数据库中存储着大量的数据信...

批量漏洞挖掘思路小结 – 作者:特mac0x01

漏洞挖掘是指对应用程序中未知漏洞的探索,通过综合应用各种技术和工具,尽可能地找出其中的潜在漏洞。一般情况下漏洞挖掘针对单一的应用系统,通过端口扫描、目录扫描、文件扫描等方式对其安全...

信息收集小结 – 作者:特mac0x01

信息收集作为渗透测试的第一步往往至关重要,好的信息收集是打穿内网的基础。曾有大佬言:渗透测试的本质就是信息收集,那么我们从何开始信息收集呢?一般都是通过域名或IP地址进行展开,本小结...

批量漏洞挖掘思路小结 – 作者:特mac0x01

漏洞挖掘是指对应用程序中未知漏洞的探索,通过综合应用各种技术和工具,尽可能地找出其中的潜在漏洞。一般情况下漏洞挖掘针对单一的应用系统,通过端口扫描、目录扫描、文件扫描等方式对其安全...

![[入门必读]TcaplusDB数据库常见问题解决及诊断技巧集锦-信息咨询类(1) - 作者:tcaplus-安全小百科](http://aqxbk.com/wp-content/themes/zibll/img/thumbnail-my.svg)