搜索精彩内容

包含"Locky"的全部内容

勒索之殇 | 从一个.NET病毒看透勒索三步曲 – 作者:0zapt4toM

近三年的病毒走势大致可以总结为,2016年'流氓',2017'勒索',2018年'挖矿',这篇文章我们就通过分析一个.Net的勒索软件,看看一个勒索软件到底是如何工作的。本文涉及到的这个样本是BTCware的...

BUF早餐铺 | 大型垃圾邮件僵尸网络 Necurs 使用新技术躲避检测;西部数据云存储设备泄露用户数据;PDF 文件可被用于盗取 Windows 凭证 – 作者:Sphinx

今天是5月2日星期三,今天的早餐铺内容有:大型垃圾邮件僵尸网络 Necurs 使用新技术躲避检测;西部数据云存储设备泄露用户数据;PDF 文件可被用于盗取 Windows 凭证;崩溃所有新款Windows系统的...

卡巴斯基实验室:2018 Q2 IT威胁演变的统计分析 – 作者:vitaminsecurity

第二季度相关数字 根据KSN: 卡巴斯基实验室解决方案阻止了来自全球187个国家/地区的在线资源发起的962,947,023次攻击。 网络防病毒组件将351,913,075个唯一的URL识别为恶意URL。 ...

病毒预警:GlobeImposter – 作者:Hillstone

自2018年8月21日起,多地发生GlobeImposter勒索病毒事件,攻击者在突破边界防御后利用黑客工具进行内网渗透并选择高价值目标服务器人工投放勒索病毒。病毒特征文件后缀:GOTHAM;*.YAYA;*.CHAK...

KSN安全报告:勒索软件和恶意矿工的威胁景观(2016~2018) – 作者:vitaminsecurity

执行摘要及主要发现 勒索软件不是一个陌生的威胁。在过去的几年里,它一直在影响网络安全世界,感染设备和文件并阻止用户访问,如果用户想要重新获得其设备和文件的访问权,就必须要支付一笔...

知己知彼之新型勒索Viro Botnet Ransomware的功能分析 – 作者:si1ence

*本文原创作者:si1ence,本文属FreeBuf原创奖励计划,未经许可禁止转载0x0 背景最近发现一个伪装成Office Update的勒索软件差一点手抖就双击点击运行了,上网一查发现还是个新的样本叫VIBOROT...

十种进程注入技术介绍:常见注入技术及趋势调查 – 作者:Covfefe

前言进程注入是一种广泛使用的躲避检测的技术,通常用于恶意软件或者无文件技术。其需要在另一个进程的地址空间内运行特制代码,进程注入改善了不可见性,同时一些技术也实现了持久性。尽管目前...

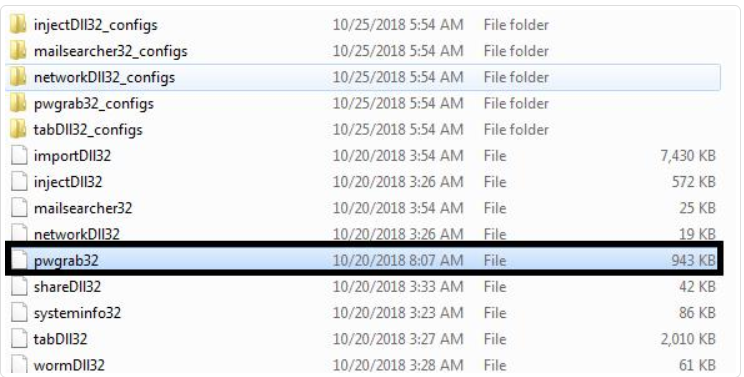

银行木马Trickbot新模块:密码抓取器分析 – 作者:bingbingxiaohu

*本文中涉及到的相关漏洞已报送厂商并得到修复,本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担。Trickbot曾经是一个简单的银行木马,已经走过了漫长的道路。随着时间...

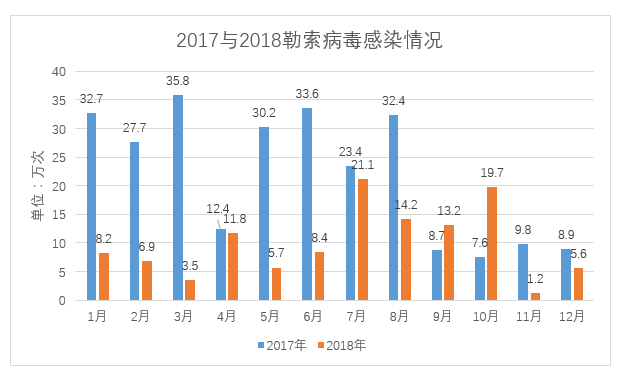

瑞星2018勒索病毒全面分析报告 – 作者:瑞星

一、勒索病毒简介勒索病毒是黑客通过锁屏、加密等方式劫持用户设备或文件,并以此敲诈用户钱财的恶意软件。黑客利用系统漏洞或通过网络钓鱼等方式,向受害电脑或服务器植入病毒,加密硬盘上的文...

2018年勒索病毒威胁态势全报告 – 作者:江民安全实验室

本报告由北京江民新科技术有限公司赤豹安全实验室,综合了江民大数据威胁情报平台、江民终端反病毒监测网、国内外研究数据、以及权威媒体公开报道,通过对勒索病毒的长期监测与跟踪分析,针对全...