搜索精彩内容

包含"idx software"的全部内容

PowerShell Empire实战入门篇 – 作者:FK_T

*本文原创作者:FK_T,本文属FreeBuf原创奖励计划,未经许可禁止转载 前言PowerShsell Empire中文简称 '帝国' ,可能大多数只听说过这款内网渗透神器,针对windows系统平台而打造的一款渗透...

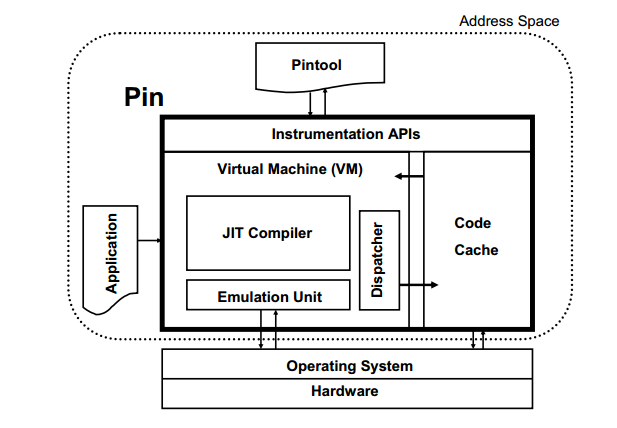

利用Intel Pin和IDA实现代码跟踪 – 作者:无。

*本文原创作者:无。,本文属FreeBuf原创奖励计划,未经许可禁止转载多数调试器都有一个代码跟踪(Trace)功能,可以记录程序运行时执行过的命令,有助于调试工具的使用者弄清代码的执行流程,但...

Vulnhub靶机Wakanda渗透测试攻略 – 作者:laffray

前言Wakanda是一个新的交易市场网站,很快会上线了。你的目标是通过黑客技术找到“振金”的确切位置。本vulnhub靶机环境由xMagass开发,并托管于Vulnhub,这台靶机上包含了很多很酷的技巧。百度...

检测Hooks和ROP攻击:示例方法 – 作者:浪子_三少

翻译稿件: 原始文章: https://www.apriorit.com/dev-blog/536-detecting-hook-and-rop-attacks 虽然有许多创新系统可确保软件安全。 但是许多应用程序仍然容易受到hooks和return-oriented p...

Gartner:2018年10大安全项目详解 – 作者:Freddy

前言2018年6月份,一年一度的Gartner安全与风险管理峰会上,知名分析师Neil Mcdonald发布了2018年度的十大安全项目(Top 10 Security Projects)。在之前的几年里,Gartner一直做的是10大顶级技...

WORD宏病毒老而弥坚花样百出 – 作者:cgf99

*本文原创作者:cgf99,本文属FreeBuf原创奖励计划,未经许可禁止转载 一、前言 基于宏的 word 恶意攻击文件是社交工程类攻击的一个重要手段,虽说此类攻击技术很简单,也很老旧,在大多...

软件供应链安全威胁:从“奥创纪元”到“无限战争” – 作者:alibaba

*本文中涉及到的相关漏洞已报送厂商并得到修复,本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担。在2018年5月到12月,伴随着阿里安全主办的软件供应链安全大赛,我们自...

剑指NTA:山石智·感系统,踏雪过后必有痕 – 作者:Hillstone

说踏雪无痕,那也仅是夸张的描写手法,纵使黑客身轻如燕飞越护城河,也必然在内部网络流量中留下蛛丝马迹。山石智·感(简称:BDS)一身NTA的功夫大开大合,对内部网络流量进行抽丝剥茧,及时助...

伪装成Office文档的sodinokibi勒索病毒大量攻击中韩企业 – 作者:腾讯电脑管家

一、背景近期腾讯安全御见威胁情报中心检测到大量借助钓鱼邮件传播的sodinokibi勒索病毒攻击中韩两国企业。中招用户被勒索0.15个比特币(市值7800元***),中招企业主要集中在广东、山东、江苏...

停服第28天,内忧外患的Win7系统还能走多远? – 作者:0day情报局

大家好,我是 零日情报局。本文首发于公众号 零日情报局,微信ID:lingriqingbaoju。距离Windows 7停服已经快一个月了,那些仍然滞留在Win7系统的用户还好吗? 此前零日曾在提醒大家注意过...