搜索精彩内容

包含"nti virus"的全部内容

渗透测试指南(六)渗透测试工具集

渗透测试指南系列文章内容纲要:第一章 渗透测试简介第二章 前期交互第三章 信息收集第四章 漏洞识别第五章 社会工程学第六章 有线/无线网络利用第七章 基于应用的漏洞利用第八章 基于本地主机...

渗透测试之信息收集篇 – 作者:无名草talent

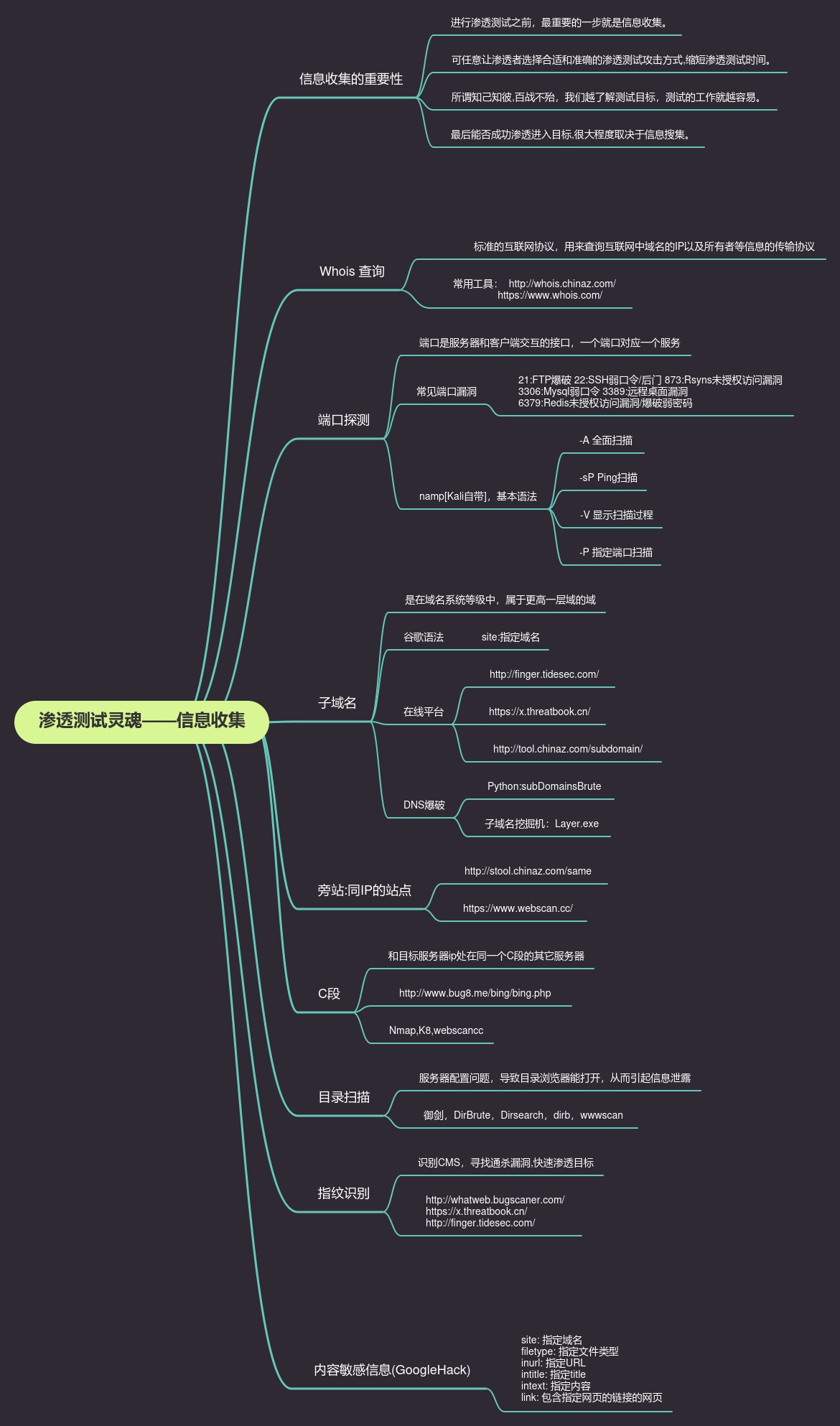

前言信息收集的重要性进行渗透测试之前,最重要的一步就是信息收集。信息收集可以让渗透者选择合适和准确的渗透测试攻击方式,缩短渗透测试时间。所谓知己知彼,百战不殆,我们越了解测试目标,测...

微步在线ThreatBook诚邀安全、技术大牛加入 – 作者:Threatbook

微步在线成立两年,已于2017年中完成1.2亿人民币B轮融资,高瓴资本领投。微步在线自成立就在一系列重大安全事件如XCodeGhost、DarkHotel、WannaCry中多次积极应对,现有分布在金融、能源、互联...

一个伪装的Barlaiy病毒分析 – 作者:0zapt4toM

对于一个病毒来说,'Anti-AntiVirus'是一个很重要的指标,如果不能做到很好的免杀效果,那么这个病毒存活的时间就必然不会很长。而对于杀毒软件来说,如何正确的识别并解析出进行过各种伪装的病...

尼日利亚黑客发起的BEC攻击 – 作者:亚信安全

亚信安全发布的2018年安全威胁预测中曾提及,本年度,商业电子邮件攻击(BEC)事件会持续增长,并最终导致全球超过90亿美元的损失。BEC攻击主要依赖于社会工程学,向特定目标发送钓鱼邮件,达到...

2017年Android“间谍软件”年度总结报告 – 作者:腾讯手机管家

前言 随着移动互联网的飞速发展,智能手机已成为我们日常生活中不可或缺的工具。社交、娱乐、金融服务,智能手机在为我们提供便捷服务的同时也携带了大量的个人敏感数据。基于Android平台的...

FreeBuf 2018年企业安全月报(一月刊) – 作者:Sphinx

去年年底,FreeBuf研究院发布了《2017企业安全威胁统一应对指南》,帮助企业了解 2017 年安全行业的威胁动态和企业能够实际采取的应对方案,有助于帮助企业做出许多重要决策。 自2018年1月起...

警惕利用Linux预加载型恶意动态链接库的后门 – 作者:安全之光

一、动态链接库预加载型rootkit概述动态链接库预加载机制是系统提供给用户运行自定义动态链接库的一种方式,在可执行程序运行之前就会预先加载用户定义的动态链接库的一种技术,这种技术可以重...

通过逆向分析防御挖矿病毒 – 作者:safecat

*本文原创作者:safecat,本文属FreeBuf原创奖励计划,未经许可禁止转载前言:因为这次是从应急响应引出的,所以我将侧重点放在分析病毒本身的存储方式和传播途径,靠逆向分析出防护策略用于帮...

利用WMI构建无文件后门(基础篇) – 作者:DigApis

本文分两部分,第一部分是基础,第二部分是方法,先来看下总体大纲:简介WMI Architecture(架构) Managed Components(管理组件) Consuming Data(数据处理) Querying Da...