排序

5.2.1 传统锁的破解 · 物联网安全

锁具破解 从古至今,对锁具的攻防就从未停止过,古来就有梁上君子溜门撬锁的记载,各类开锁工具随着锁的发展也不断推陈出新,从最简单的单勾到后来的锡纸和软硬开工具,针对不同锁具有不同的开...

2.6 硬件修改 · 物联网安全

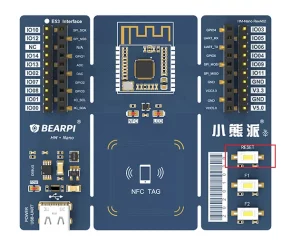

硬件修改 硬件的修改是在物理层,根据不同的需求进行针对性的修改,比如更换芯片、修改部分电路、更换部分元器件等等,俗称硬改,针对硬件固件层,修改其中的代码和功能,就称为软改。 相关推荐...

2.3.1 固件提取 · 物联网安全

前言 上节初步介绍一些硬件基础知识和分析硬件所需要的基本工具,本篇将讲述利用编程器直接读取芯片固件的方法。 为了读取 Flash 芯片的内容,有以下两种常用方式: 1、直接将导线连接到芯片的...

2.10.2 某路由器漏洞 · 物联网安全

某路由器漏洞 调试设备 首先通过路由器上的UART串口,进入路由器的调试窗口。 串口通讯针脚 图 1.3.10.2.1 - image-20201118173219549 接上串口模块后,连接计算机 图 1.3.10.2.2 - 20201118165...

5.3.1 智能锁的破解 · 物联网安全

智能锁具安全风险 物理层 锁具在安装之后,存在结构薄弱点,直接暴露锁簧或锁体结构的薄弱点,甚至可以通过外部拨动锁体; 图 1.6.3.1.1 - image23 图 1.6.3.1.2 - 图片1 图 1.6.3.1.3 - 媒体1_...

2.10 综合案例 · 物联网安全

综合案例 硬件安全是一个设计很多方面的事情,本章将通过几个具体的案例来说明硬件的分析,硬件的修改,漏洞的挖掘,漏洞的利用,硬件的防护等等方面。 相关推荐: 7.1.4 Cusco · 物联网安全Cus...

3.3.2 经典蓝牙 · 物联网安全

经典蓝牙 所谓经典蓝牙(下面统称蓝牙)的叫法是为了区分低功耗蓝牙,蓝牙是一种支持设备短距离通信(一般10m内)的无线电技术。能在包括智能手机、蓝牙耳机、笔记本电脑相关外设等众多设备之间...

附录一: 相关链接 · 物联网安全

相关链接 学术 ches https://ches.iacr.org 会议 DEFCON Black Hat bluehat ... https://hardwear.io (DEFCON, Hack in the Box , Breakpoint, CanSecWest, USENIX, Black Hat, ToorCon, an...

7.1 智能锁CTF · 物联网安全

Microcorruption CTF Microcorruption(https://microcorruption.com)是Matasano Security 与 Square制作的一款智能锁在线CTF”游戏“,该CTF专注于嵌入式安全和挑战玩家逆向工程的一个虚构“L...

3.7 ZigBee技术 · 物联网安全

ZigBee技术 概述 ZigBee是一个基于IEEE802.15.4标准的低功耗局域网协议。根据国际标准规定,ZigBee技术是一种短距离、低功耗的无线通信技术。ZigBee过去又称为“HomeRF Lite”、“RF-EasyLink”...