搜索精彩内容

包含"MITM"的全部内容

MITMPROXY 插件不完全食用指南 – 作者:YuIoPenA

程序介绍Mitmproxy是一个开源的交互式的代理软件,基本上可以约等于Fiddler和没有各种渗透辅助插件的Burpsuie。安装方法Linux中:sudo pip3 install mitmproxy Macos中(可是我没有mac):brew ...

在Kali Linux 2020系统中安装、配置和使用cuckoo沙箱 – 作者:regitnew

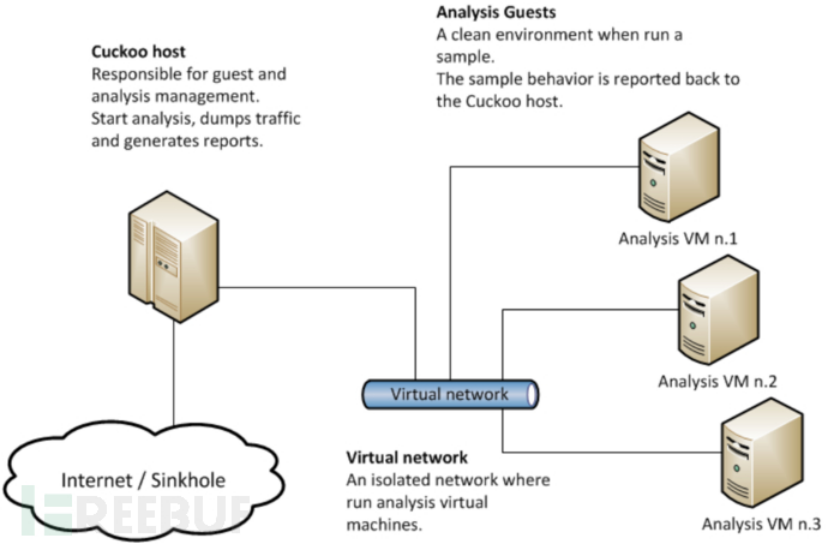

今天为大家介绍在kali linux 2020系统中cuckoo软件及沙箱的安装、配置和使用方法。 主操作系统:kali linux 2020 cockoo版本:2.0.7 虚拟化软件:virtualbox 6.1 虚拟系统:windows...

使用Python搭建反向代理分析设备流量 – 作者:MactavishMeng

本文是接续《利用Frida手动绕过Android APP证书校验 》和《泄露的网站证书和私钥?来做些有趣的实验吧! 》这两篇文章的后续,将这两篇文章中提到的技术进行了简化和实现和拓展,提供一种新的...

零知识证明:从“洞穴”到数字货币 – 作者:狴犴安全团队

零知识证明是一种可在多方交互验证需求中实现隐私保护的密码学方案,用于在不泄露具体数据的情况下对数据知识的掌握或相关计算的正确性进行证明,经过密码学学术界和金融科技等产业界多年的理论...

APP和小程序的安全测试 – 作者:雷石安全实验室

前言 本文主要记录和分享平时抓不到包的解决手段。抓到包但是看不懂的通信加密情况暂不做讲解,这一部分需要逆向app或者对小程序进行解包来获取加密方式然后在解密。一、模拟器——夜...

SecWiki周刊(第323期) – 作者:SecWiki

安全技术[其它] 技术人的修炼之道:从业余到专业https://mp.weixin.qq.com/s/gBgFyy4MMrF5vn-8NGEVQw[漏洞分析] 协议模糊测试相关技术梳理https://mp.weixin.qq.com/s/RCpAUpFEzbSewEnWpH...

实战笔记:滑动验证码攻防对抗 – 作者:N10th九号

一、背景介绍 在业务安全领域,滑动验证码已经是国内继传统字符型验证码之后的标配。众所周知,打码平台和机器学习这两种绕过验证码的方式,已经是攻击者很主流的思路,不再阐述。本...

HTTPS证书防劫持的具体方法 – 作者:Gworg光网

网站HTTP协议流量劫持总体来说属于中间人攻击(Man-in-the-Middle Attack,MITM)的一种,本质上攻击者在通信两端之间对通信内容进行嗅探和篡改,以达到插入数据和获取关键信息的目的。目前互联...

原创 针对智能制造系统的网络攻击路径分析 – 作者:北京天地和兴科技有限公司

编者按:如今,越来越多的企业采用智能制造技术来提高制造效率。尽管使用智能制造技术带来了许多好处,如降低了成本提高了生产效率,但是威胁行为体可以利用这些目标寻求在智能制造设施中立足或...

渗透测试指南(四)有线无线网络利用 – 作者:nobodyshome

渗透测试指南系列文章内容纲要 第一章 渗透测试简介 第二章 前期交互 第三章 信息收集 第四章 漏洞识别 第五章 社会工程学 第六章 有线/无线网络利用 ...