搜索精彩内容

包含"powershell 7"的全部内容

基于Python实现的Koadic恶意软件分析Part 1 – 作者:周大涛

写在前面的话我在一次偶然的机会中了解了Koadic这款工具,于是我决定制作一个“javascript rundll32 exploit”的关键字组合,看看会出现什么。所以我开始了Koadic后期开发rootkit之路,学习Koad...

技术讨论 | 利用SET和Ettercap实现内网钓鱼获取帐号密码 – 作者:kenmick

声明:文中提及的部分技术可能具有一定攻击性,仅供安全学习和教学用途,禁止非法使用!本人也是刚刚接触Web安全,文章如有不当之处,欢迎大家指正,谢谢!0x00 背景本文主要是面向刚刚接触Web...

NSA工具包实战–32位XP系统(MS17-010) – 作者:漏斗社区

近期因为工控安全大赛的原因,遇到了32系统存在17-010用matesploit无法利用的缘故。目前斗哥的metasploit v4.17.2-dev只支持win7x64、win2008x64、win8x64这几种系统的Getshell方式。本文记录斗...

CVE-2018-0952:Windows Standard Collector服务中的特权提升漏洞分析 – 作者:Covfefe

*本文中涉及到的相关漏洞已报送厂商并得到修复,本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担。如果你对寻找bug的过程不感兴趣,或者是“太长不看”那种,那么ATREDI...

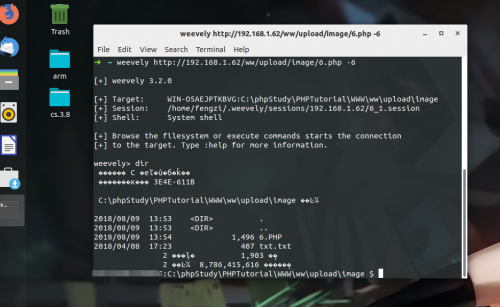

Cobaltstrike、armitage联动 – 作者:i春秋学院

i 春秋作家:fengzi原文来自:Cobaltstrike、armitage联动在使用Cobaltstrike的时候发现他在大型或者比较复杂的内网环境中,作为内网拓展以及红队工具使用时拓展能力有些不足,恰恰armitage可以...

知己知彼之新型勒索Viro Botnet Ransomware的功能分析 – 作者:si1ence

*本文原创作者:si1ence,本文属FreeBuf原创奖励计划,未经许可禁止转载0x0 背景最近发现一个伪装成Office Update的勒索软件差一点手抖就双击点击运行了,上网一查发现还是个新的样本叫VIBOROT...

技术讨论 | 一种基于软件捆绑方式Bypass AV的思路 – 作者:si1ence

*本文作者:si1ence,本文属 FreeBuf 原创奖励计划,未经许可禁止转载。前言基于无文件攻击的思路利用 PowerShell 执行恶意代码的攻击频繁发生, Powershell 一时间成了恶意病毒的主战场,最近...

Java传输器之无招胜有招 – 作者:l0stTemple

前段时间在网上读了一篇有关java传输器的博客Java Stager without the Stager。该文讲述了利用java的jjs组件和Nashorn引擎下载并执行payload,由于该利用程序不含恶意代码因此免疫大部分杀软的...

如何使用Windows Library文件进行持久化 – 作者:eridanus96

前言想象一下,假设在你不知道的情况下,攻击者在你的计算机上放置了一个恶意文件。每当你访问桌面上某个文件夹时(例如Documents文件夹),都会执行一次该文件。这样的场景,通过利用一种鲜为...

初探伪装在Office宏里的反弹Shell – 作者:si1ence

*本文中涉及到的相关漏洞已报送厂商并得到修复,本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担。*本文原创作者:si1ence,本文属FreeBuf原创奖励计划,未经许可禁止转...