搜索精彩内容

包含"leak"的全部内容

Glibc PWN“堆风水”应用详解 – 作者:打大狼

前言 二进制漏洞主要分为栈、格式化串和堆三个类别的漏洞,在现今的实际应用环境中,NX、ASLR和PIE等缓存措施基本成为标配。“格式化串漏洞”在开发流程比较严格的公司,源码静态扫描阶段运用Co...

FreeBuf早报|雷电3接口漏洞影响数百万计算机;德克萨斯法院遭到勒索软件攻击;世界最大在线沙盒《Roblox》遭黑客攻击 – 作者:shidongqi

【全球动态】1.美FTC证实正在调查视频会议软件公司Zoom侵犯隐私问题美国联邦贸易委员会(FTC)主席约瑟夫·西蒙斯(Joseph Simons)表示,该机构正在调查有关Zoom的隐私投诉问题。除了隐私问题...

FreeBuf早报|Xbox和Windows NT 3.5源代码被泄漏到网上;乌克兰逮捕黑客 Sanix;数以万计的以色列网站遭到破坏 – 作者:shidongqi

【全球动态】1.乌克兰逮捕黑客 Sanix乌克兰安全部门宣布逮捕黑客 Sanix(a.k.a.“Sanixer“),称他们在其计算机上找到的记录显示他出售各种数据库,包括登陆凭证、电邮收件箱、银行卡的 PIN 码...

FreeBuf早报|HackerOne向全球白帽子支付了1亿美元的赏金;房地产应用泄露了数千条用户记录和敏感私人消息;德国政府敦促iOS用户修复Mail应用程序的严重漏洞 – 作者:日影飞趣51

【全球动态】1、Ke3chang黑客组织在其攻击武器库中添加了一个名为Ketrum的新恶意软件Ke3chang黑客组织(又名 APT15、泼妇熊猫、俏皮的龙和皇家APT)已经开发出一个名为Ketrum的新型恶意软...

在线检测你的密码是否被泄露 – 作者:Aaron0906

在互联网上,每天都有网站遭受黑客攻击,用户信息被窃取,这些数据通常包含用户名、密码(加密字段,甚至可能是明文)、电子邮件地址、IP地址等,用户的隐私安全将受到极大的威胁。今天给大家推...

构建零信任网络安全的技术介绍 – 作者:糖果L5Q

0x01 概要现在很多企业单位开始重视零信任网络安全的建设,基于代理流量和外部准入认证,对于外部可见的请求进行安全性的确认。对于业务来说,在7层网络操作和控制需求集中,基于流量代理网关应...

2020网鼎杯玄武组——VM_Box解析 – 作者:中国电信安全帮

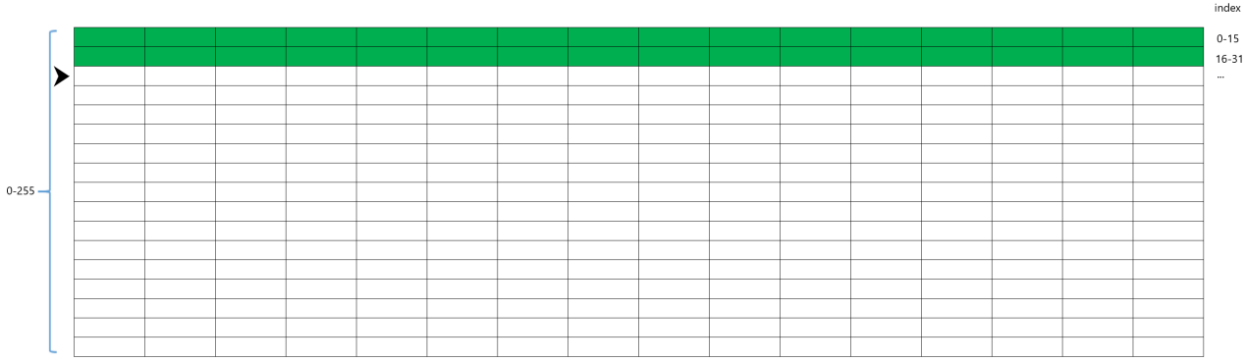

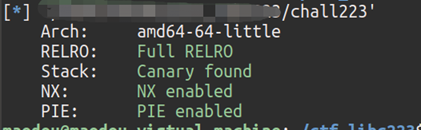

0x00 前言与2018年网鼎杯的pwn题相比,今年初赛的pwn中,vm的题目比较多,题型更加灵活。本题是玄武组的一道pwn题。至今网络上没发现其writeup,故写下此文。0x01 分析老规矩,查看pwn的防...

美国中央情报局数据失窃,网络安全措施失范或为罪魁祸首 – 作者:超不A的伞居柏

据调查,美国中情局前雇员从 “7号军火库”(Vault 7)中偷走了该局最有价值的黑客工具,网络安全措施失范或为罪魁祸首。数据失窃2017年3月7日,维基解密(WikiLeaks)网站公布了大量美国中央情...

FreeBuf早报|Adobe修补了五个产品中的18个关键代码漏洞;新加坡计划推出2.0版可穿戴式联系人追踪器;CIA的黑客团队未能确保自身系统的安全 – 作者:日影飞趣51

【全球动态】 1. Adobe修补了五个产品中的18个关键代码漏洞 Adobe这家IT巨头修补了After Effects,Illustrator,Premiere Pro,Premiere Rush和Audition五个关键产品中的18个代码漏洞。[外刊...

CIA“史诗级”网络军火库的泄露,竟是“极度松懈”下的买单? – 作者:国际安全智库

【导读】三年前,一场美国史上最大数据泄露事件,“撼动”了美国中央情报局(CIA)的世界级地位。三年后,一份的“沉寂”报告被全面公开,直指美中情局的各种“不作为”行径。余浪不断的CIA军火...