搜索精彩内容

包含"open dh file"的全部内容

Java代码审计入门:WebGoat8(再会) – 作者:DSO观星市场部

WebGoat8系列文章:前情回顾 数字观星 Jack Chan(Saturn),再会篇为Java代码审计入门:WebGoat8系列的第二篇,意为与WebGoat8再次相会。本篇我们将一起看看WebGoat8中的Authentication Bypas...

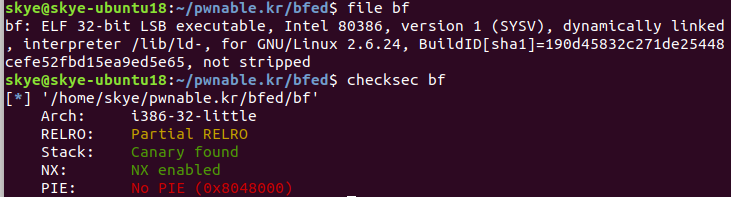

Brain fuck-pwnable.kr三种思路详解 – 作者:skye231

前言 题目主要考点:GOT覆写技术。关于GOT覆写的基础知识以及例题可以参考这些文章: 深入理解GOT表覆写技术 GOT表覆写技术 题目 I made a simple brain-fuck language emulatio...

自己动手制作一个过保护调试器 – 作者:huoji120

一、起因 本人是新手第一次接触驱动开发的小白,事情是这样的,一个星期前突发奇想想做一个调试器保护程序用于调试游戏,既然要调试驱动保护的程序,自然也要深入驱动底层。做调试器必须要ho...

Hack the box靶机实战:Haystack – 作者:dongne

介绍 目标: 10.10.10.115(Linux) Kali: 10.10.16.61HayStack 在 HTB 里面的难度评级是简单,但其实它一点都不简单。在一堆西班牙语中找到用户名和密码真的好头痛。 对于 root 权限,你应...

CTF靶场系列-Darknet: 1.0 – 作者:陌度

下载地址注:只能使用vmbox打开,新增一张网卡修改为桥接模式https://download.vulnhub.com/darknet/Darknet.rar 实战演练查找靶机IP扫描靶机开放了那些端口首先,我们先看看80端口,浏览器打开...

不传之密:杀毒软件开发之二,感染型病毒查杀、启发式杀毒 – 作者:w2sfoot

在上一文《不传之密:杀毒软件开发,原理、设计、编程实战》中,讲述了基于特征码的杀毒软件开发。本文做为继章,将继续介绍杀毒软件开发:感染型病毒的查杀。编程殿堂中,工作无贵贱,但技术真...

历史最全 WebGoat 8.0 通关攻略 – 作者:_Mask

SQL Injection (intro)0x02select department from employees where first_name='Bob';0x03update employees set department='Sales' where first_name='Tobi';0x04alter table employees add c...

APT29分析报告 – 作者:LordCasser

简介APT29是威胁组织,已被归于俄罗斯政府情报组织,APT29至少从2008年开始运作,具有YTTRIUM、The Dukes、Cozy Duke、Cozy Bear、Office Monkeys等别名。主要攻击目标为美国和东欧的一些国家。...

SELinux系统安全策略及其配置分析 – 作者:c9t9h5

一、引言SELinux的全称是Security Enhanced Linux,是由美国国家安全部National Security Agency领导开发的GPL项目,于2001年3月发布,它是在Linux内核实现了灵活的和细粒度的非自主存取控制,...