搜索精彩内容

包含"eset Windows"的全部内容

威胁情报分析:黑灰产工具作者终走向木马开发(新挖矿木马NicoMiner) – 作者:腾讯电脑管家

摘要:利用三个漏洞入侵传播:Hadoop Yarn未授权访问漏洞PostgreSQL未授权漏洞PostgreSQL提权代码执行漏洞(CVE-2019-9193);利用漏洞入侵成功后会针对Windows、Linux系统分别投放门罗币矿机;...

防守方须排查的57个安全漏洞与解决方案 – 作者:alexo0

本文转载自雷神众测。https://github.com/r0eXpeR/redteam_vul目录一、OA系统二、E-mail三、Web中间件四、源代码管理五、项目管理系统六、开源运维监控七、堡垒机一、OA系统泛微(Weaver-Ecology...

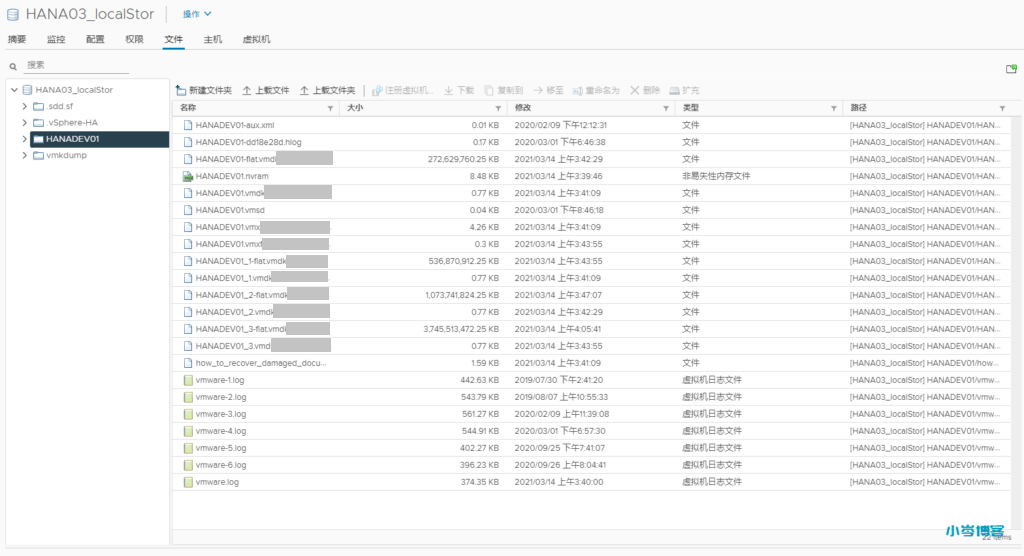

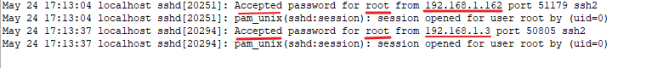

勒索团伙瞄准VMware vSphere,虚拟化平台如何保障数据安全? – 作者:深信服千里目安全实验室

背景概述近日,一位IT运维人员发布博客透露,3月14日凌晨遭到了针对VMware虚拟化环境勒索病毒攻击,大量虚拟机无法启用,用户生产业务受到影响,VMware vSphere集群仅有vCenter处于正常状态,部...

账号安全那些事儿 – 作者:secisland

随着《网络安全法》正式成为法律法规,等级保护系列政策更新,“安全” 对于大部分企业来说已成为“强制项”。然而,网络空间安全形势日趋复杂和严峻。账号安全,也在不断的威胁着企业核心数据...

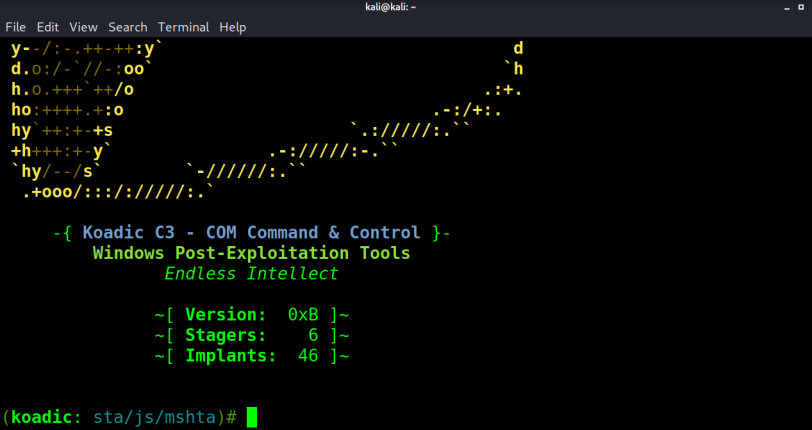

kali linux系统使用koadic作为命令与控制(C2)服务器 – 作者:regitnew

一、简介koadic是一个windows平台的后渗透rootkit框架。它与meterpreter和empire类似,主要的区别是koadic的操作主要使用Windows Script Host(JScript/VBScript),这样koadic可以兼容windows ...

Windows入侵响应排查 – 作者:可乐kele

Windows入侵排查思路检查系统账号安全1.检查弱口令,远程端口是否对外网开发2.查看可疑账号与新增账号(1)在cmd中输入lusrmgr.msc会弹出本地用户组,在用户下即可查看账号,如有不知名账号,立...

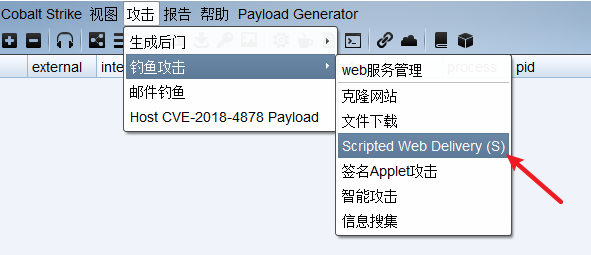

红蓝对抗钓鱼篇之从入门到放弃 – 作者:yanmie

HW期间,为防范钓鱼,即日起FreeBuf将取消投稿文章的一切外部链接。给您带来的不便,敬请谅解~前言上一章讲到邮件服务器的搭建和使用,那么这章就具体讲解利用方式。在大型企业边界安全做的越来...

猫鼠游戏:Windows内核提权样本狩猎思路分享 – 作者:安恒威胁情报中心

HW期间,为防范钓鱼,即日起FreeBuf将取消投稿文章的一切外部链接。给您带来的不便,敬请谅解~0x01 背景随着Windows平台的几大主流浏览器(Chrome, Edge, IE)和文字处理软件(Office, Adobe Reade...

CVE-2021-24093 Windows图形组件远程执行代码漏洞分析 – 作者:alphalab

一、 前言Windows图形组件DWrite库是用于高质量文本呈现的用户模式动态库,DWrite库存在远程代码执行漏洞。目前已有POC,POC可以实现任意地址写任意内容。基于此我们做了分析,分析后...

内网渗透基石篇–内网信息收集(上) – 作者:pony686

前言渗透测试的本质是信息收集,我们可以将内网信息收集大致分为5个步骤,即本机信息收集、域内信息收集、登录凭证窃取、存活主机探测、内网端口扫描。进入内网后,首先需要对当前网络环境进行...