搜索精彩内容

包含"ntlm"的全部内容

内网渗透测试:Kerberos 协议& Kerberos 认证原理 – 作者:MrAnonymous

前言如果你了解内网渗透,那么应该都对 IPC、黄金票据、白银票据、PTT、PTK 这些老生常谈的词汇再熟悉不过了,对其利用也应该是了如指掌了吧。但是如果你对其背后的所使用的原理还不太了解的话...

内网渗透测试:Net-NTLM Hash 的利用 – 作者:MrAnonymous

往期文章:《内网渗透测试:NTLM 与 NTLM 身份认证》《内网渗透测试:发送NTLM请求与截获Net-NTLM Hash》前言书接前文!在上一篇文章 《内网渗透测试:发送NTLM请求与截获Net-NTLM Hash》中,我...

使用ETW监控进程创建服务和加载驱动程序 – 作者:浪子_三少

做edr的同学大概都晓得edr中经常需要监控windows服务以及windows驱动模块的加载的监控,windows驱动的加载的监控的方法通常使用和windows模块加载监控的方法一样。在内核驱动里使用PsSetLoadIma...

内网渗透测试:Kerberos协议相关安全问题分析与利用 – 作者:MrAnonymous

前言往期文章:《内网渗透测试:Kerberos 协议与 Kerberos 认证原理》在上一节中我们说到过,Kerberos 认证并不是天衣无缝的,这其中也会有各种漏洞能够被我们利用,比如我们常说的 MS14-068、...

使用Msfvenom生成木马并控制靶机的实验 – 作者:明月清风hzx

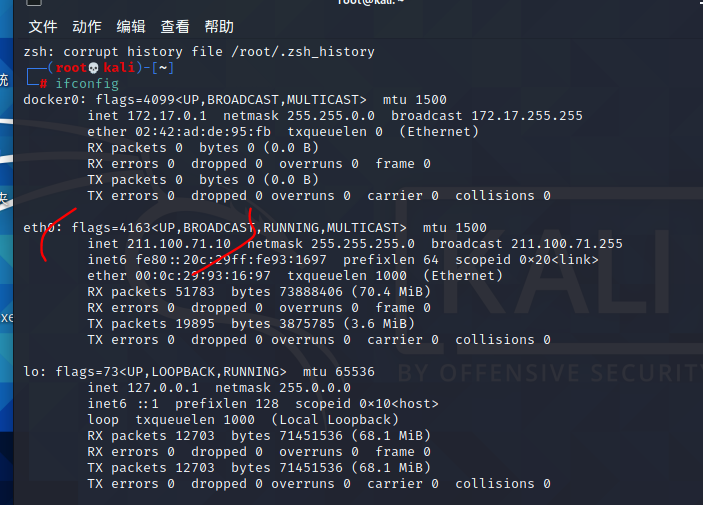

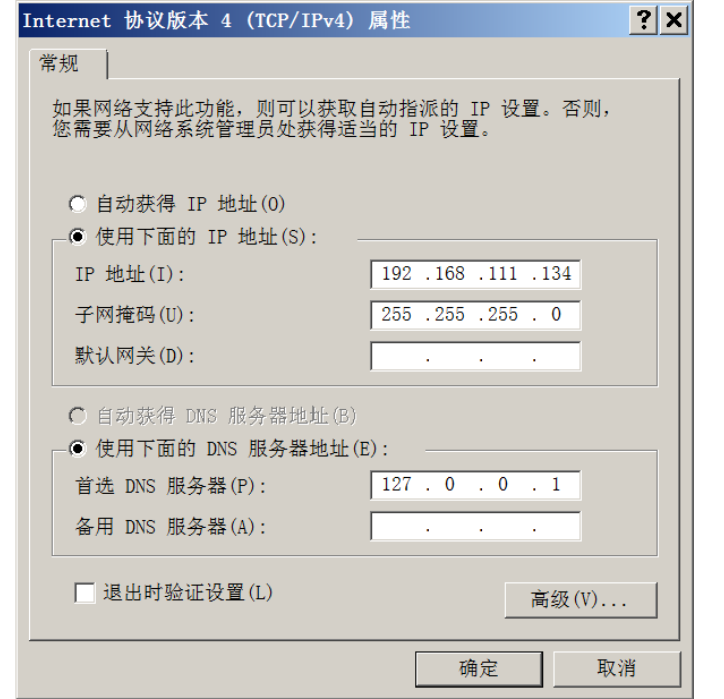

*严正声明:本文仅限于技术讨论与分享,严禁用于非法途径。实施用户密码破解一、环境配置(两台主机均采用NAT桥接模式)1、Kali主机的IP配置:(211.100.71.10/24 )2、winxp主机的IP配置:(211....

搭建域环境,安装Exchange Server 2013,复现CVE-2019-1040 – 作者:vege947

搭建域环境操作系统: 域控:Windows server 2008 R2 域成员: Windows Server 2012 、 Windows 7对于将要安装成为DC的服务器来讲,其系统配置以及基本的磁盘规划在此就不在累述了,但是...

用Msfvenom生成木马并控制中木马的主机,实施用户密码破解 – 作者:yggcwhat

一、环境配置(两台主机均采用NAT桥接模式) 1、Kali主机的IP配置:2、winxp主机的IP配置:二、远程控制计算机 1、利用msfvenom工具生成一个木马控制端—shell.exe,并把该木马程序保存到root用...

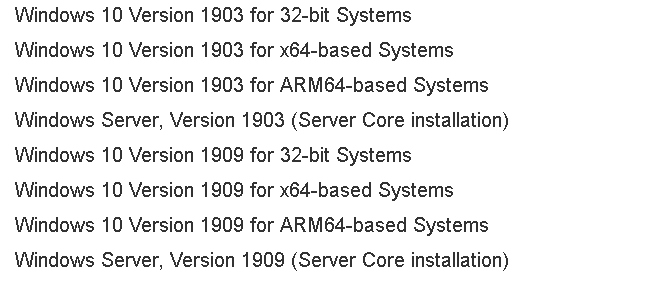

CVE-2020-0796 SMBv3漏洞(“永恒之黑”)复现 – 作者:17608406504

前言Microsoft 服务器消息块 3.1.1 (SMBv3) 协议处理某些请求的方式中存在远程执行代码漏洞。成功利用此漏洞的攻击者可以获取在目标服务器或客户端上执行代码的能力。漏洞影响版本漏洞不影响win...

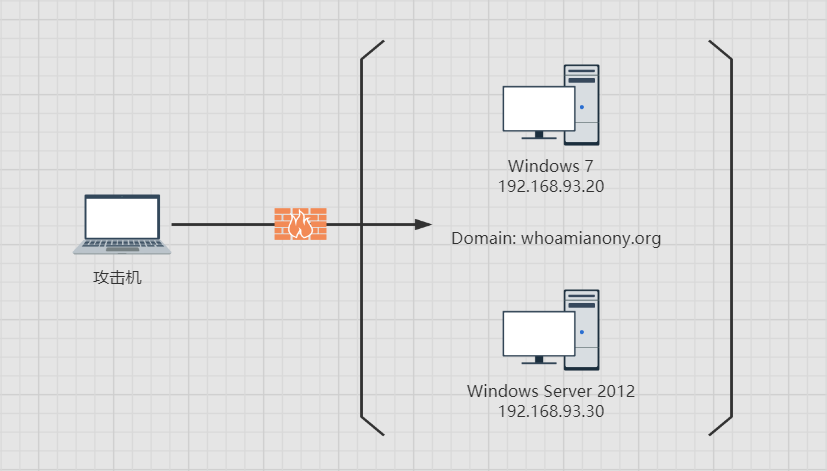

对域环境靶场的渗透与思考 – 作者:安全狗safedog

免责声明郑重声明:本文所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途,否则后果自行承担!前言靶场地址:http://vulnstack.qiyuanxuetang.net/vuln/de...

内网渗透测试:初探远程桌面的安全问题 – 作者:MrAnonymous

前言远程桌面对了解内网渗透的人来说可能再熟悉不过了。在渗透测试中,拿下一台主机后有时候会选择开 3389 进远程桌面查看一下对方主机内有无一些有价值的东西可以利用。但是远程桌面的利用不仅...