搜索精彩内容

包含"hash"的全部内容

第六届中国网络安全大会在京成功举行 – 作者:Akane

6月13日,备受关注的第六届中国网络安全大会(NSC2018)在北京国家会议中心盛大召开。大会由赛可达实验室、国家计算机病毒应急处理中心、国家网络与信息系统安全产品质量监督检验中心、首都创新...

Game-of-Thrones-CTF-1.0靶机实战演练 – 作者:小鸟

0x01 前言这个靶机的主题是“权利的游戏”,难度在中高水平,目标是获得七国的flag和四个额外的flag,其中包括三个secret flag和一个final flag,需要一点《权力的游戏》的知识,完全没看过也没...

“隐蜂”来袭:金山毒霸截获全球首例Bootkit级挖矿僵尸网络(下篇) – 作者:安全豹

前置阅读(上篇):http://www.freebuf.com/articles/network/173400.html在上篇的分析中,我们分析了“隐蜂”挖矿木马的“Boot劫持”和“内核Rootkit”前两个关键部分,本篇中主要针对Ring3层的...

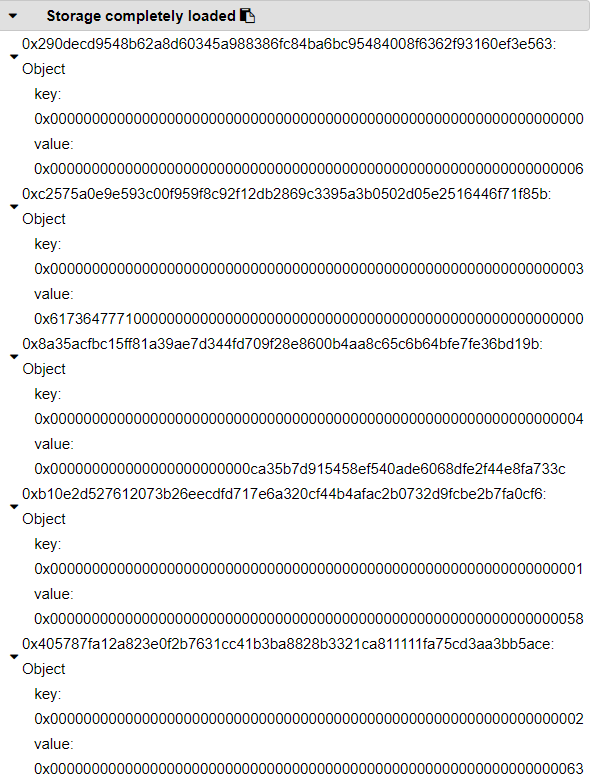

Solidity中存储方式错误使用所导致的变量覆盖 – 作者:bubbleszz

*本文原创作者:bubbleszz,本文属FreeBuf原创奖励计划,未经许可禁止转载前言说起来这次的分析过程还是源于一位老哥给我分享的一份合约,写法很有意思也确实存在着很多的问题,我们等会再来谈...

基于 Nginx & Lua 的简易CC防护方案 – 作者:知道创宇云安全

前言 CC攻击(ChallengeCollapsar)是常见网站应用层攻击的一种,目的是消耗服务器资源,降低业务响应效率;极端情况会让站点无法正常提供服务。本文旨在描述如何通过ngx_lua模块开发...

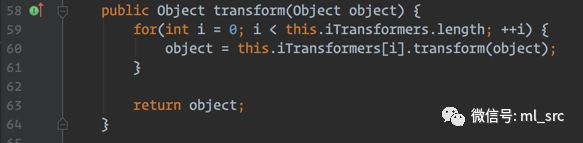

Apache-Commons-Collections反序列化漏洞分析 – 作者:美丽联合安全MLSRC

*本文中涉及到的相关漏洞已报送厂商并得到修复,本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担。0x00 CommonsCollections上篇文章讲到了Spring-tx组件出现的问题,通...

Pwn2Own华为某漏洞原理与利用分析 – 作者:Tasfa

*本文中涉及到的相关漏洞已报送厂商并得到修复,本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担。*本文原创作者:Tasfa,本文属FreeBuf原创奖励计划,未经许可禁止转载...

Hashcat用户手册——直接攻击模式的使用 – 作者:DigApis

Hashcat号称世界上最快的密码破译工具,在前面几篇文章中,我们讲解了hashcat在不同系统和配置下的安装与使用。也通过-h获取联机帮助,发现hashcat有非常多的命令。今天这篇文章会抽取几个常见...

Secure your Secrets in DevOps with Hashicorp Vault – 作者:yirendai_sec

Secure your Secrets in DevOps with Hashicorp VaultDevOps 工程师的安全神经身为DevOps 工程师的你是否遭遇过这样的尴尬,独立开发的创新试验品需要上传GitHub来托管,其中某properties 文件...

Catch Me If You Can靶机实战演练 – 作者:小鸟

0x01 前言电影《Catch Me If You Can》的中译名是《猫鼠游戏》,《猫鼠游戏》是一部好莱坞罕见的犯罪传记题材影片,其以独特的视角重新演绎了社会工程学诈骗的诸多手段令人称赞。《猫鼠游戏》是...