搜索精彩内容

包含"ip:"""的全部内容

SkyDog: 2016 – Catch Me If You Can – 作者:凯信特安全团队

前言电影《Catch Me If You Can》的中译名是《猫鼠游戏》,《猫鼠游戏》是一部好莱坞罕见的犯罪传记题材影片,其以独特的视角重新演绎了社会工程学诈骗的诸多手段令人称赞。 ...

分布式Web漏洞扫描平台WDScanner – 作者:TideSec

为了能在漏洞爆发后快速形成漏洞检测能力,同时能对网站或主机进行全面快速的安全检测,Tide 安全团队(www.tidesec.net)开发了一套简单易用的分布式 web 漏洞检测系统 WDScanner。可实现一个...

CVE-2018-13024复现及一次简单的内网渗透 – 作者:twosmi1e

*本文原创作者:twosmi1e,本文属于FreeBuf原创奖励计划,未经许可禁止转载0x00 环境搭建攻击机:kali linux及Windows10(本机)边缘机:Windows 2003 公网IP:192.168.61.140 内网IP:192.168.12...

永恒之蓝漏洞复现(ms17-010) – 作者:凯信特安全团队

永恒之蓝漏洞复现(ms17-010)漏洞描述:Eternalblue通过TCP端口445和139来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上...

如何禁用RocketMQ TLSv1.0? – 作者:whwofei

*本文作者:whwofei,本文属 FreeBuf 原创奖励计划,未经许可禁止转载。0x00 前言前几天同事找到我,话说他们的系统,被扫描到仍在使用低版本TLSv1.0,要求禁用掉,本来以为很简单的事情,结果...

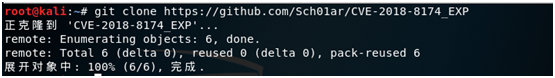

CVE20188174-双杀0day漏洞复现 – 作者:凯信特安全团队

漏洞描述:CVE-2018-8174是Windows VBScriptEngine 代码执行漏洞,由于 VBScript 脚本执行引擎(vbscript.dll)存在该漏洞,攻击者可以将恶意的VBScript嵌入到Office文件或者网站中,一旦用户受诱...

内网渗透–信息收集(二) – 作者:凯信特安全团队

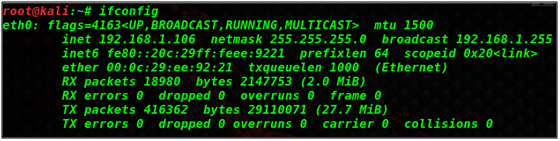

渗透测试时,我们需要对网络资产信息进行收集。接下来,继续信息收集之旅吧!接入网络后,Windows使用ipconfig命令查看获取的IP地址以及相关的网关地址、子网掩码,Linux使用ifconfig查看获取IP...

渗透测试–信息收集(三) – 作者:凯信特安全团队

内网渗透信息收集1.1收集思路在渗透测试过程中,通过web等漏洞获取到主机服务器的权限后,如果进一步确定企业所面临的风险,需要我们进行内网渗透,通常,我们是以获得域控制器的权限为目标,...

Metasploit路由转发实现内网渗透 – 作者:凯信特安全团队

利用背景在渗透的过程中常常会遇到这种场景:我们已经通过web渗透拿下一台内网服务器,为了进一步进行内网渗透,我们会利用“沦陷主机”作为跳板进行进一步的内网渗透,扩大战果。现在假设的场...

ARP欺骗攻击 – 作者:凯信特安全团队

最近一直在与办公室的同事们学习内网的攻防,在“信息收集”的泥潭里摸爬滚打,跟着网上论坛大佬的教程深一脚浅一脚的往前走。在经历过nmap、netdiscover,nbtscan等工具的使用学习后,在下基本...