搜索精彩内容

包含"scanner"的全部内容

隐私合规之大厂初探 – 作者:root001

背景 随着我国在互联网个人信息保护方面法律法规的完善,互联网行业对于用户隐私信息保护越来越重视。特别是从2019年初由网信办、工信部、公安部、市场监管总局四部门联合成立APP专项治理小组以...

Donot APT团伙使用升级版数字武器针对周边地区的攻击活动分析 – 作者:奇安信威胁情报中心

概述 Donot“肚脑虫”(APT-C-35)是疑似具有南亚背景的APT组织,其主要以周边国家的政府机构为目标进行网络攻击活动,通常以窃取敏感信息为目的。该组织具备针对Windows与Android双平台的攻击...

2020年漏洞扫描工具Top10 – 作者:周大涛

在本文中,我们将介绍市场上可用的十大最佳漏洞扫描工具。 OpenVAS Tripwire IP360 Nessus Comodo HackerProof Nexpose community Vulnerability Manager Plus Nikto Wireshark Aircrack-ng Re...

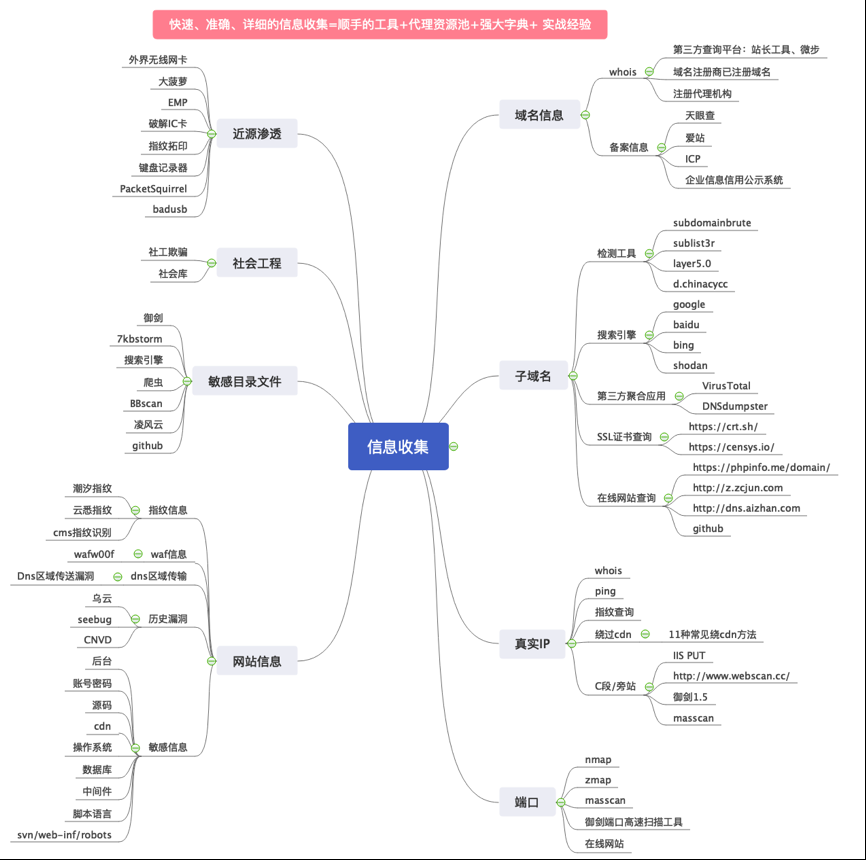

温故知新:Web渗透信息收集 – 作者:爱上卿Ooo

知己知彼,百战不殆。信息收集是渗透测试的重要环节之一,是万里长征第一步,也是胜利会师最重要的一步。攻防皆有道,百战护山河。每次的攻防比赛让自己更加认清自己有多菜,也知道信息收集有多...

1.4 Burp基本使用 – 作者:zhijian

第一部分 burp基本安装 2.1 java环境安装 1.安装JDK1.8.0(安装到C盘) 官网:https://www.oracle.com/technetwork/java/javase/downloads/jdk8-downloads-2133151.html 2.安装直接下一步即可,...

内网渗透测试:内网信息收集与上传下载 – 作者:MrAnonymous

在之前的几节中,我们讲了隐藏通讯隧道技术的运用,那其实都是渗透测试的后话,接下来要讲的信息收集才是内网渗透的基础。 可以说内网渗透测试,其本质就是信息收集。信息收集的深度,直接关系...

记某次授权测试 – 作者:G0mini

前言 记录一下某次的授权测试,过程中也遇到了当时感觉有点坑的东西,细看下来,感觉又是那样的索然无味。 一. 从文件上传到getshell 前台-留言板上传测试: 1. 上传jpg 返回200 url:http://...

Metasploit和Cobaltstrike内网域渗透分析(实战总结) – 作者:windcctv

陆陆续续将vulnstack上面ATT&CK实战系列红队靶场都完成了一遍,收获良多,以前内网渗透方面域渗透的概念较为模糊,经过实战靶场训练,有了初步的认识。掌握了常见的攻击手段、思路、方法以...

MS17-010″永恒之蓝”漏洞分析 – 作者:LXNSEC

'永恒之蓝'漏洞 2017 年 4 月 14 日晚,黑客团体 Shadow Brokers(影子经纪人)公布一大批网络攻击工具,其中包含“永恒之蓝”工具,“永恒之蓝”利用 Windows 系统的 SMB 漏洞可以获取系统最高...

渗透测试之信息搜集(Nmap、Burp) – 作者:hahali

渗透测试流程 渗透测试是通过模拟恶意黑客的攻击方法,来评估计算机网络系统是否安全的一种方法。 渗透测试流程主要分为5点: 1、信息收集 2、威胁建模(做分析) 3、渗透测试 4、后渗透测试(...