搜索精彩内容

包含"port 992"的全部内容

响尾蛇(SideWinder)APT组织使用新冠疫情为诱饵的攻击活动分析 – 作者:腾讯电脑管家

一、 背景介绍伴随新冠疫情在全球范围的爆发,疫情的动态资讯成为我们每天必会定接触到的外界信息,在这种大环境下,我们对疫情主题相关的推送信息警惕性会相对变低。而善于浑水摸鱼,披狼...

2020年Q1钓鱼攻击分析 – 作者:Kriston

我们每个人都认为自己永远不会掉入网络钓鱼的陷阱。但不幸的是,我们都会犯错。Verizon《2019年数据泄露调查报告》显示,近三分之一(32%)的数据泄露涉及网络钓鱼攻击。网络间谍和恶意后门传...

CODESYS V3漏洞复现之环境配置 – 作者:博智安全elex

01.概述CODESYS是可编程逻辑控制PLC的完整开发环境(CODESYS是Controlled Development System的缩写),在PLC程序员编程时,CODESYS为强大的IEC语言提供了一个简单的方法,系统的编辑器和调试器...

与ret2shellcode的初相识 – 作者:h778890

0x00 ret2shellcode简介ret2shellcode,也就是return to shellcode,在执行完某个函数之后,跳到shellcode上,达到get shell的目的。ret2shellcode关键在于我们找到一个可读可写可执行的缓冲区...

使用Python搭建反向代理分析设备流量 – 作者:MactavishMeng

本文是接续《利用Frida手动绕过Android APP证书校验 》和《泄露的网站证书和私钥?来做些有趣的实验吧! 》这两篇文章的后续,将这两篇文章中提到的技术进行了简化和实现和拓展,提供一种新的...

MetInfo5.3.19代码审计思路 – 作者:阔诺dio哒

前言最近在学习代码审计,就想着拿个CMS来练练手,然后选择了MetInfo5.3.19,来一次完整的代码审计,并把审计的思路都写下来。审计过程把可能存在漏洞但做了防护的地方也分析了,所以篇幅比较长...

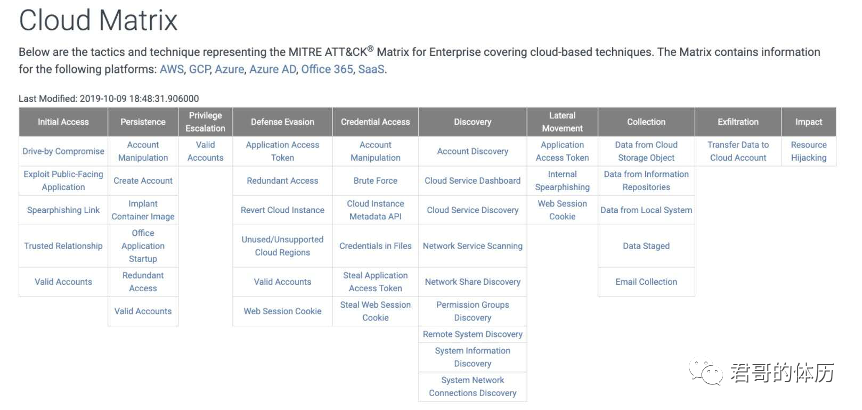

王任飞(avfisher):Red Teaming for Cloud(云上攻防) – 作者:kelvin2294

如需查阅更多嘉宾分享,请关注“君哥的体历”公众号。提示:本文有8961字,阅读大概需要40分钟。【活动预告】Red Teaming for Cloud(云上攻防)【分享嘉宾】王任飞(avfisher)【嘉宾简介】王...

何艺:零信任安全架构实践之路 – 作者:kelvin2294

如需查阅更多嘉宾分享,请关注“君哥的体历”公众号。何艺总是完美世界安全负责人,分享的零信任安全架构实践之路,对游戏行业安全从业朋友具有较高的实践借鉴意义,推荐阅读。聂君提示:本文有...

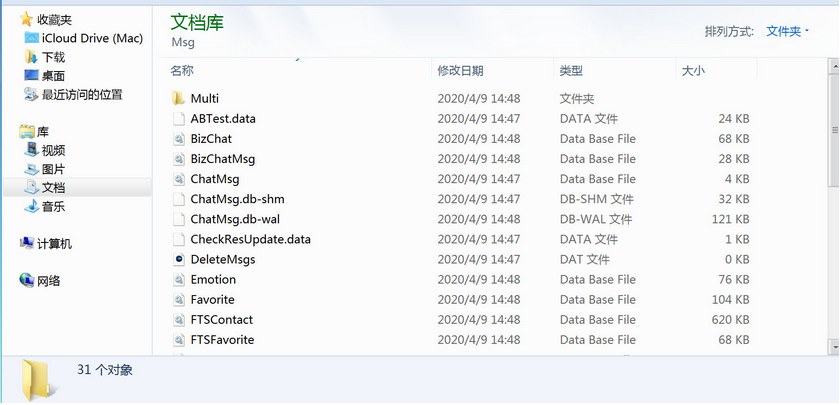

Windows &MacOS 下微信取证 – 作者:雷石安全实验室

即将对Windows 和MacOS 下微信取证进行演示。 准备工作 微信版本:2.6.x工具:吾爱破解专版OD Windows下微信取证 1.获取微信聊天记录数据...

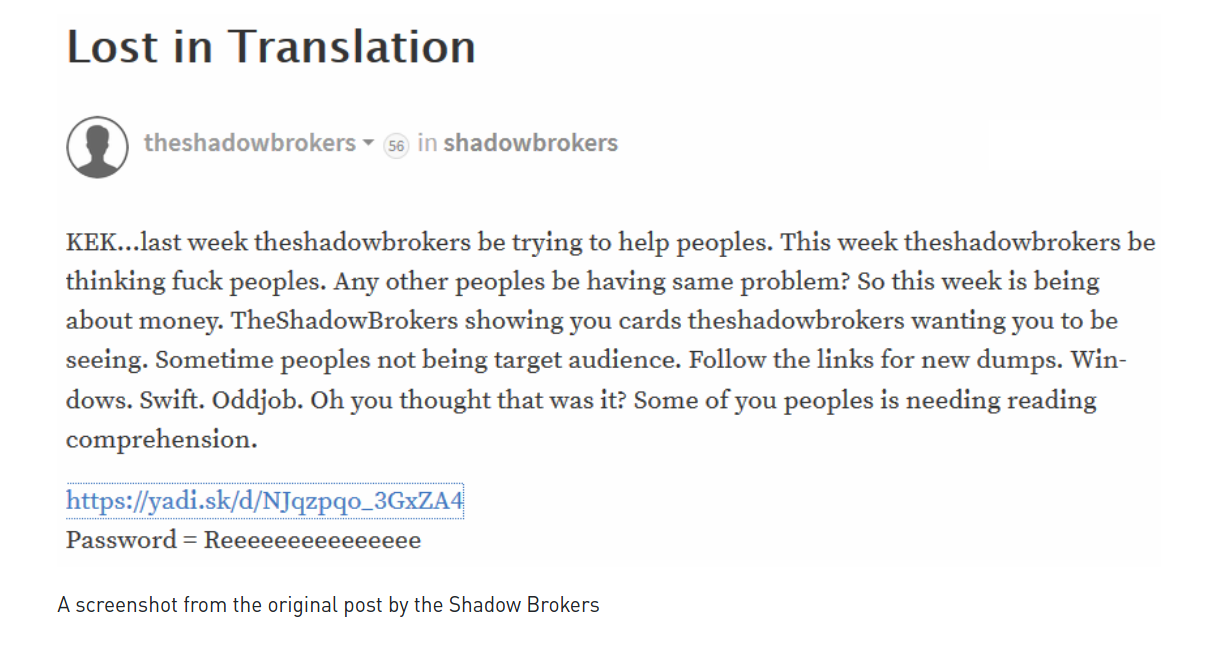

Nazar APT组织分析 – 作者:Kriston

6:22 AM 11/7/2012 conficker still on target 6:18 AM 11/7/2012 checking logs - we are clean 8:16 PM 7/2/2012 - BOOM!, got the callback这些是方程组(NSA)在攻击目标系统留下的记...