搜索精彩内容

包含"ip:""的全部内容

Blind XXE详解与Google CTF一道题分析 – 作者:JrXnm233

现在来看有回显的XXE已经很少了,Blind XXE重点在于如何将数据传输出来。以往很多文章通过引入外部服务器或者本地dtd文件,可以实现OOB(out-of-band)信息传递和通过构造dtd从错误信息获取数据。...

未授权访问漏洞总结 – 作者:karlbrain

*本文中涉及到的相关漏洞已报送厂商并得到修复,本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担。 未授权访问漏洞可以理解为需要安全配置或权限认证的地址、授权页...

基于DoH的隐蔽通信的机理与防御 – 作者:DigApis

本文所涉及的DoH加密传输信息的技术仅用于技术分享与讨论,严禁用于其他用途,所带来的法律风险与本文无关。一、DoH(DNS-over-HTTPS)简介DNS服务器就像一个在线的电话本,记录域名和IP地址的...

在Kubernetes中创建与部署蜜罐 – 作者:secist

*本工具仅供技术分享、交流讨论,严禁用于非法用途。每周,我们都会收到大量关于新数据或个人数据泄露的消息。这使得网络安全也成为了任何IT项目的首要任务。黑客的攻击模式和工具不断创新和改...

Shadow-box:一个基于虚拟化技术实现的轻量级Linux系统监控框架 – 作者:secist

Shadow-box是一款基于虚拟化技术实现的轻量级Linux系统监控框架。 关于 GatekeeperGatekeeper基于Shadow-box。如果你想了解更多有关Gatekeeper的信息,请转到Gatekeeper项目分支。注意Shad...

网页渗透测试前期信息收集 – 作者:凯信特安全团队

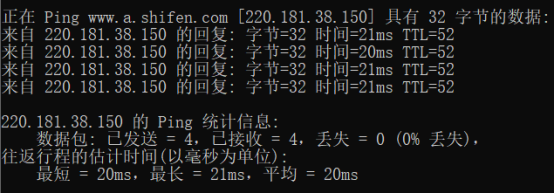

最近由于工作原因,要去了解某一个网站的基本信息,包括指纹识别、CDN、服务器操作系统等等信息。但苦于自己是一个刚入网络安全行业的萌新,好多东西都要上网去查,完全跟不上大佬的步伐,而且...

等保2.0标准个人解读(二):安全通信网络 – 作者:宇宸de研究室

本控制项和旧标准中的网络安全类似,主要关注网络架构通信传输及可信验证,相比较而言简化了一些,属于三重防护之一。 标准原文8.1.2 安全通信网络 8.1.2.1 网络...

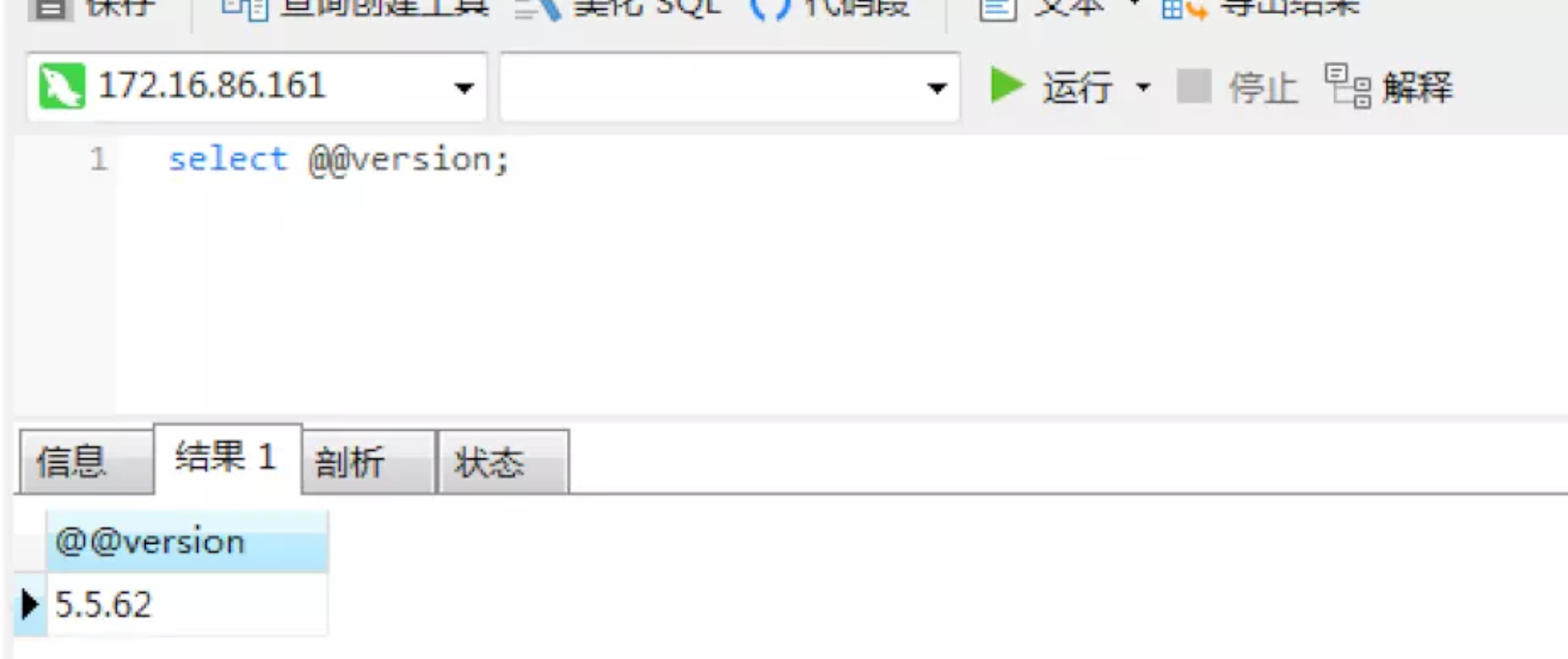

数据库系统命令执行 – 作者:诺言

前言在渗透中关于数据库的利用主要分为两种:第一种是sql注入漏洞,配合网站的绝对路径可以直接getshell。第二种数据库弱口令,如phpmyadmin弱口令,数据库连接弱口令。在我最初的时候,对于数...

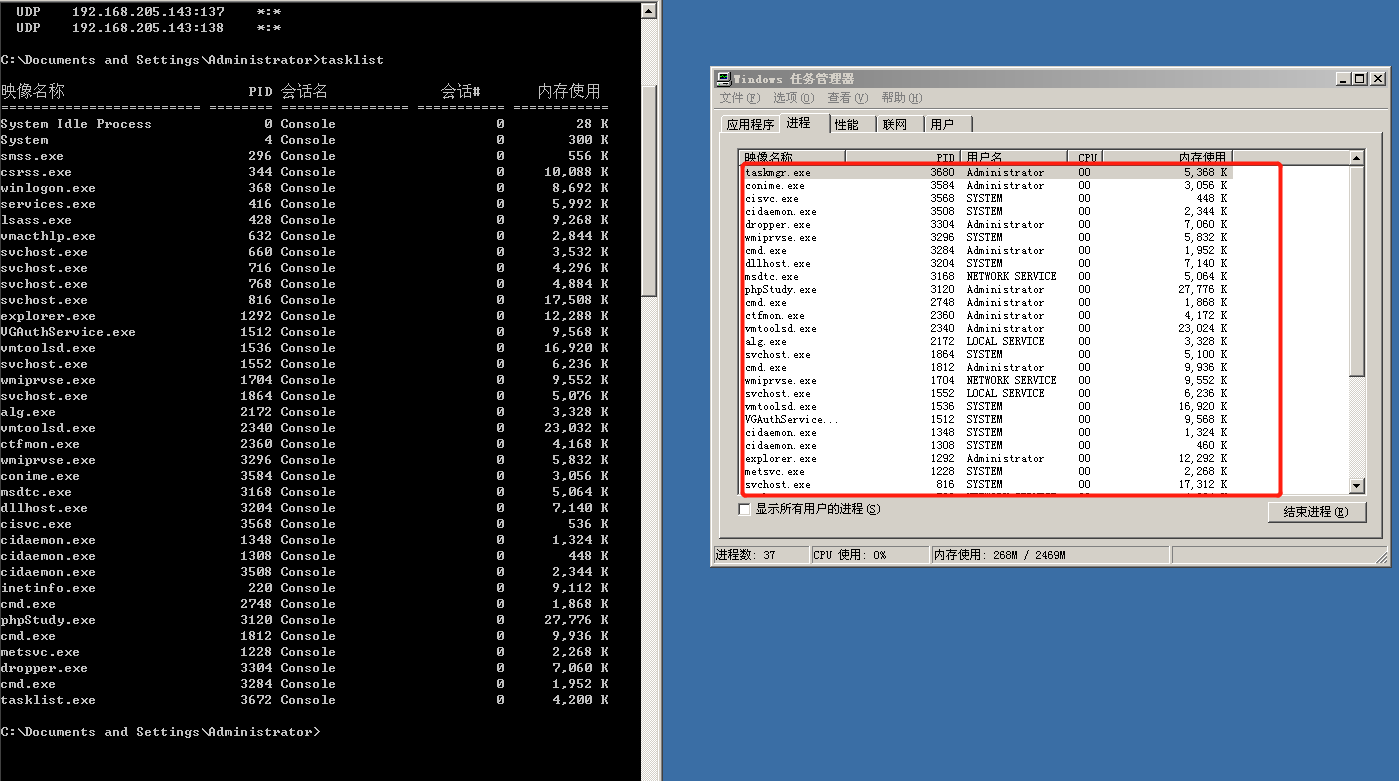

说说Windows安全应急响应 – 作者:cmdgaga

随着网络安全的快速发展,不少的互联网公司都积极的参与到了这个领域,随着《网络安全法》颁布与实施、等保2.0的颁布等为网路安全发展提供了有力的后盾。一个事物的快速发展,也会引起其它不利...

用于监控USB设备连接事件的取证工具 – 作者:secist

*本工具仅供技术分享、交流讨论,严禁用于非法用途usbrip(是“USB Ripper”的简写,而不是“USB R.I.P.”)是一个带有CLI接口的开源取证工具,可用于跟踪/监控Linux机器上的USB设备连接事件(...