搜索精彩内容

包含"ip:"""的全部内容

MongoDB未授权访问漏洞分析及整改建议 – 作者:Shad0wpf_

*本文中涉及到的相关漏洞已报送厂商并得到修复,本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担 在前段时间的Defcon会议上,Nmap发布了7.8版本,包括了Npcap抓包驱...

手把手教你编写抖音自动评论脚本 – 作者:冰海

0×00 前言我的TodoList增加了一项,Appium | Airtest 抖音自动评论、创意评论(所有评论/前一百评论男女占比 | 所有评论词云),记录了当时的一个想法。Appium和Airtest都可用...

一款可自定义多用途PLC设备的可用性分析 – 作者:yy0308

一、概述OpenPLC是一个基于易于使用软件的开源可编程逻辑控制器。OpenPLC项目是根据IEC 61131-3标准创建的,该标准定义了PLC的基本软件架构和编程语言。二、系统构成OpenPLC项目由三部分组成:...

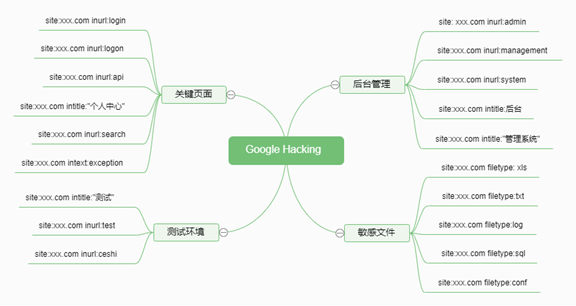

渗透测试之我是如何做信息收集 – 作者:yuegui_2004

搞渗透的人应该都清楚,给一个目标站点做测试,第一步就是信息收集,通过各种渠道和手段尽可能收集到多的关于这个站点的信息,帮助我们更多的去找到渗透点。而信息收集的方式有很多,大致有搜索...

使用Xray反连平台挖掘和验证SSRF – 作者:virusdefender

SSRF,Server-Side Request Forgery,服务端请求伪造,是一种由攻击者构造形成由服务器端发起请求的一个漏洞。一般情况下,SSRF 攻击的目标是从外网无法访问的内部系统。漏洞形成的原因大多是因...

VyAPI:基于云的易受攻击Hybrid Android App – 作者:secist

VyAPI是一个基于云的易受攻击的Hybrid App(混合模式移动应用)。之所以称其为VyAPI,是因为它的缺陷无处不在。它不仅通过IPC调用进行通信,它还会通过API调用进行通信。 更多详细内容请参见...

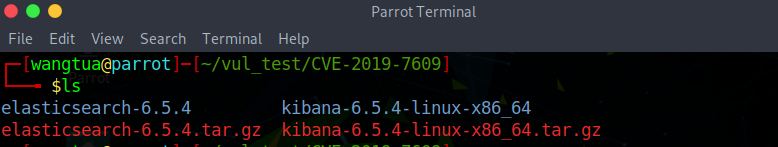

CVE-2019-7609 Kibana远程代码执行漏洞攻击方法和漏洞原理分析 – 作者:wangtua

*郑重声明:本文展示的攻击过程是在模拟环境中进行的。文中涉及的漏洞原理和攻击方法,只为交流学习之用。如有人用于非法用途,产生的后果笔者不负任何责任。 0x00 前言 本漏洞的exp...

CTF靶场系列- Persistence: 1 – 作者:陌度

下载地址https://download.vulnhub.com/persistence/persistence-1.0.tgz 实战演练查找靶机的IP查看靶机开放的端口浏览器打开80端口只是显示一张图片,爆破一下web目录,找到了一个debug页面打...

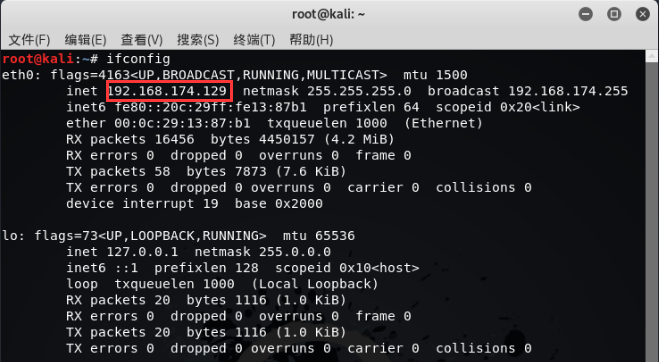

ACID靶机获取Root权限及Flag详细思路 – 作者:opang哦胖

注:本文主要详细解释每一步思路及原理。 目标 获得目标root权限及flag 运行环境 kali: 192.168.174.129目标机: 192.168.174.130 靶机下载 https://download.vulnhub.com/acid/Acid.rar 信息...

记一次由追踪溯源发现的不安全解压GetShell – 作者:安全狗海青实验室

声明! 本文仅供学习和研究,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,海青实验室及文章作者不承担任何责任。 安全狗海青实验室拥有此...