搜索精彩内容

包含"kill chain"的全部内容

工业控制系统(ICS)安全专家必备的测试工具和安全资源 – 作者:物联网安全实验室

工业控制系统(ICS)通常被安全行业用来测试网络和应用中的漏洞。在这里,您可以找到综合工业控制系统(ICS)工具列表,其中包括在所有企业环境中执行渗透测试操作。工业管理系统(ICS / SCADA)现...

以太坊蜜罐智能合约分析 – 作者:Knownsec知道创宇

0x00 前言在学习区块链相关知识的过程中,拜读过一篇很好的文章《The phenomenon of smart contract honeypots》,作者详细分析了他遇到的三种蜜罐智能合约,并将相关智能合约整理收集到Github...

数据安全分析思想探索 – 作者:倚剑醉酒笑红尘

*本文作者:倚剑醉酒笑红尘,属于FreeBuf原创奖励计划,未经许可禁止转载前言日志分析在入侵检测中的应用越来越广泛,合适的使用日志,使日志产生巨大的价值,本文旨在探讨如何让日志的价值在安...

Parity多重签名函数库自杀漏洞 – 作者:BUGX

*本文中涉及到的相关漏洞已报送厂商并得到修复,本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担。前言2017年7月19号发生的 Parity 多重签名合约delegatecall漏洞(Parit...

OverTheWire-Bandit 1-27 – 作者:crayon

OverTheWire-Bandit 1-27官网:http://overthewire.org/wargames/bandit/强盗战争是针对绝对的初学者。它将教授需要能够玩其他战争游戏的基础知识,通过这个游戏能学习到很多Linux的基础知识。...

智能合约安全性问题CheckList – 作者:x565178035

*本文中涉及到的相关漏洞已报送厂商并得到修复,本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担。 *本文原创作者:x565178035,本文属FreeBuf原创奖励计划,未经许...

为什么说不要用VLAN、VPC解决东西向隔离问题 – 作者:pearwith

前言作为一个严谨的、有着职业操守的安全从业人员,首先我要摸着良心说:技术没有好坏,评价一个技术,我们主要看它能否在某些场景下很好的解决特定问题。而基于我们多年来的运维经验及实际的客...

GDPR实践 | 隐私成熟度模型PM2(一) – 作者:阿宽kevin

*本文作者:阿宽kevin,本文属 FreeBuf 原创奖励计划,未经许可禁止转载。一、序言(WHY)岁末年初是攻城狮们做年终总结和来年规划的时点,如果你在负责GDPR项目或者说隐私合规,可能和我一样在...

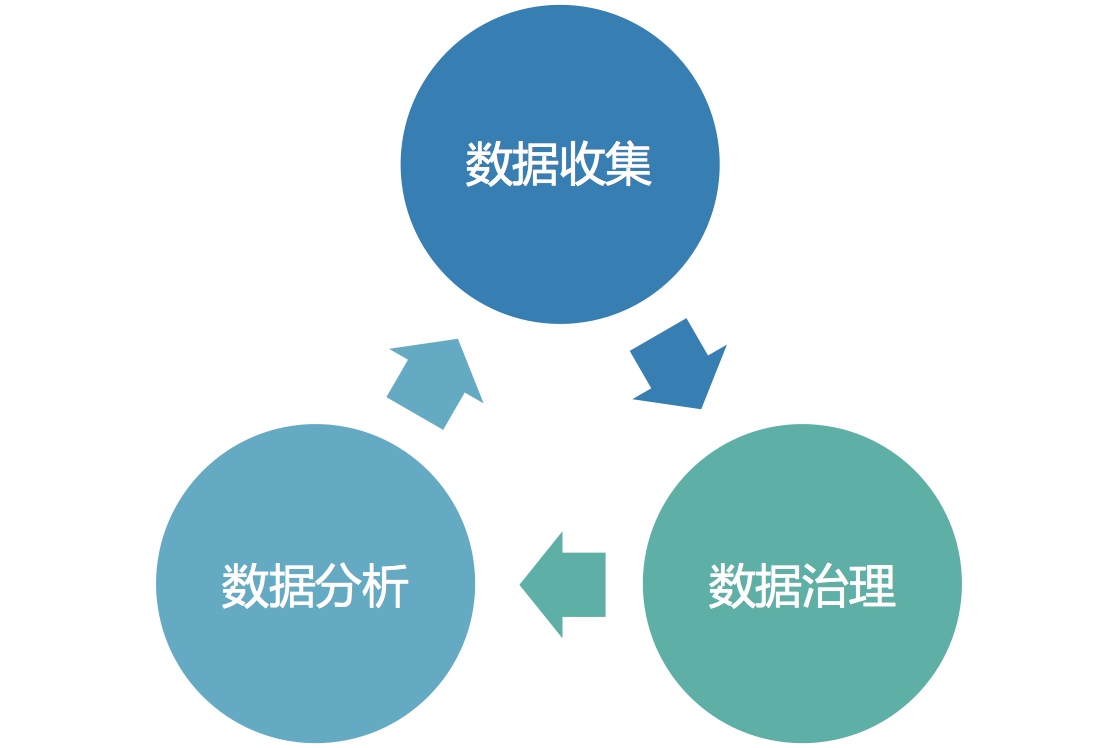

从零开始聊一聊态势感知 – 作者:Yale1024

*本文作者:Yale1024,本文属 FreeBuf 原创奖励计划,未经许可禁止转载。0x012016年4月19日,习近平总书记在网络安全与信息化工作座谈会上的讲话:网络安全和信息化是相辅相成的。安全是发展的...

SecWiki周刊(第268期) – 作者:SecWiki

安全资讯[事件] 维基解密公开的数千份可下载敏感文件https://nosec.org/home/detail/2487.html[新闻] 国家安全机关公布三起境外网络攻击窃密案件http://www.xinhuanet.com/legal/2019-04/...