搜索精彩内容

包含"vpn logon"的全部内容

APT组织结合利用VPN和Windows Zerologon漏洞攻击美国政府网络 – 作者:偶然路过的围观群众

美国政府网络遭到攻击美国网络安全和基础设施安全局(CISA)和联邦调查局(FBI)于10月9日发表了一则联合网络安全公告(Alert AA20-283A),就APT组织结合利用VPN和Windows Zerologon(CVE-2020...

内网渗透神器CobaltStrike4简单使用教程 – 作者:ATL安全团队

一、介绍内网渗透的神器工具CobaltStrikeCobalt Strike 一款以Metasploit为基础的GUI框架式渗透测试工具,集成了端口转发、服务扫描,自动化溢出,多模式端口监听,exe、powershell木马生成等。...

15个漏洞详情,FireEye被盗网络武器库分析 – 作者:Knownsec知道创宇

12月8日,美国顶级安全公司FireEye(中文名:火眼)发布一则通告称:其内部网络被某个“拥有一流网络攻击能力的国家”所突破,这场攻击导致FireEye的红队安全工具被盗走。这次攻击和以往不同的...

青莲晚报(第八十六期)| 物联网安全多知道 – 作者:qinglianyun

当今社会物联网设备已经逐步渗透到人们生产生活的方方面面,为人们及时了解自己周围环境以及辅助日常工作带来便利。但随着互联紧密度的增高,物联网设备的安全性问题也逐渐影响到人们的正常生活...

多款Zyxel防火墙和VPN产品存在后门账户 – 作者:偶然路过的围观群众

Zyxel(合勤)发布了一个补丁,修复其固件中的一个严重漏洞,该漏洞涉及一个硬编码的,未记录的秘密账户,攻击者可滥用该账户以管理权限登录,入侵其网络设备。该漏洞编号为CVE-2020-29583(CVS...

单机信息收集 – 作者:浪人0000

思考当我们获得一个webshell、或者通过钓鱼等等获得初始访问权后,在进一步渗透之前,我们有必要先收集一下当前机的信息,不单单是当前机的配置信息。下面主要思考以下几个问题:收集那些信息?...

C2的几种常见的流量特征举例总结。 – 作者:xuejilinhan

前言:以下为几种常见的C2流量特征。AgentTesla一个基于.NET的键盘记录器。记录击键和主机的剪贴板,它最终将这些记录的信息返回到C2。它具有一个模块化的基础结构。流量特征如下HTTP下POST /zi...

瑞星2020年中国网络安全报告 – 作者:瑞星

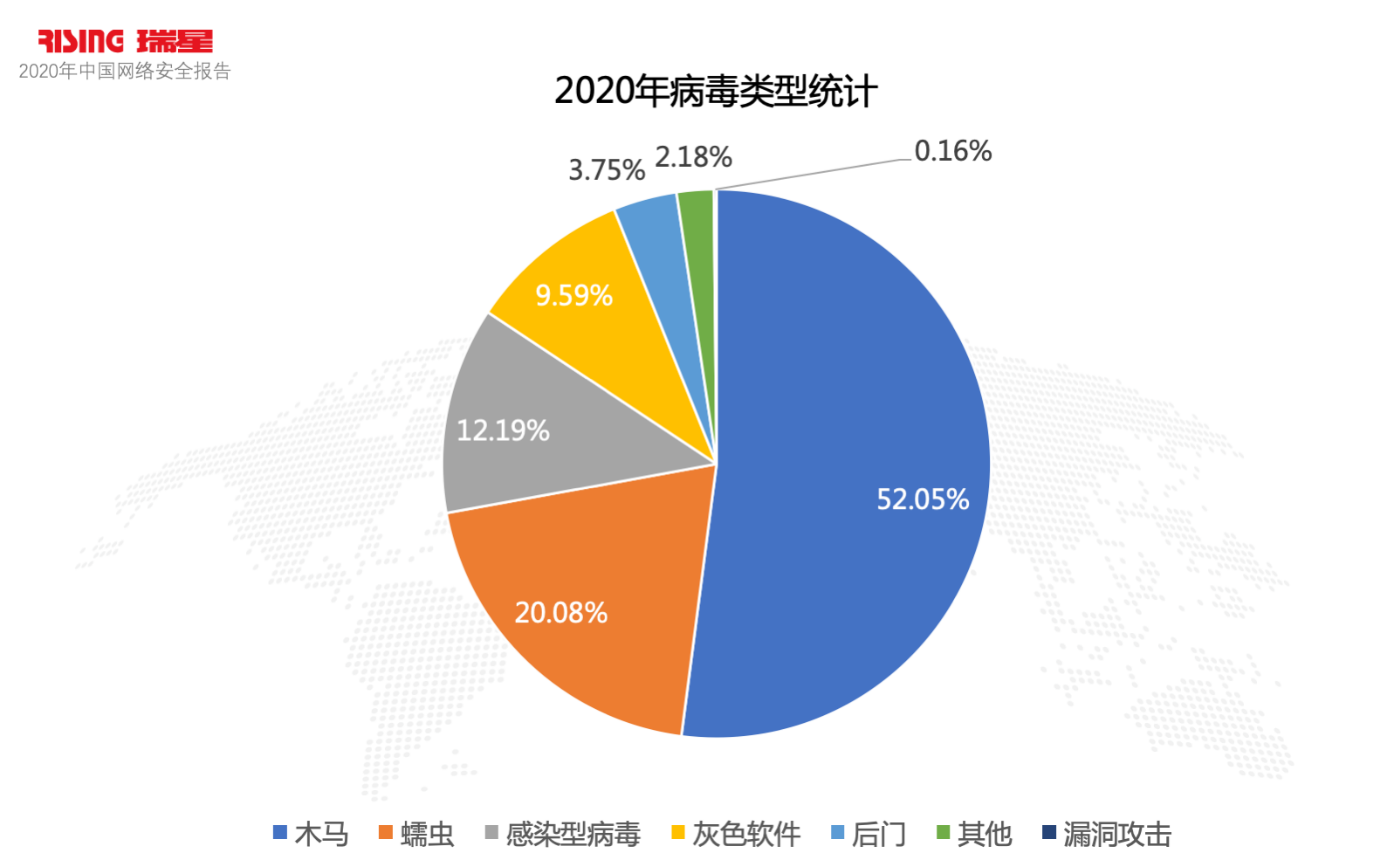

一、恶意软件与恶意网址(一)恶意软件1. 2020年病毒概述病毒疫情总体概述2020年瑞星“云安全”系统共截获病毒样本总量1.48亿个,病毒感染次数3.52亿次,病毒总体数量比2019年同期上涨43.71%。...

2020年国内外典型物联网安全事件盘点 – 作者:qinglianyun

物联网技术正在加速向各行业渗透,根据中国信通院《物联网白皮书(2020年)》内容显示:预计到2025年,物联网连接数的大部分增长来自产业市场,产业物联网的连接数将占到总体的61.2%。智慧工业...

2020年国内外典型物联网安全漏洞盘点 – 作者:qinglianyun

前言物联网技术正在加速向各行业渗透,根据中国信通院《物联网白皮书(2020年)》内容显示:预计到2025年,物联网连接数的大部分增长来自产业市场,产业物联网的连接数将占到总体的61.2%。智慧...