搜索精彩内容

包含"nmap"的全部内容

CTF靶场系列- Persistence: 1 – 作者:陌度

下载地址https://download.vulnhub.com/persistence/persistence-1.0.tgz 实战演练查找靶机的IP查看靶机开放的端口浏览器打开80端口只是显示一张图片,爆破一下web目录,找到了一个debug页面打...

Siemens PLC指纹提取方法汇总 – 作者:VllTomFord

随着信息技术和智能制造技术的发展,越来越多的工控厂商如西门子、ABB、研华等在内的各类工业控制设备或系统暴露在互联网的网络空间中,易被黑客利用其设备漏洞进行攻击,引发严重后果。为了对...

2014年澳大利亚CTF靶场演练 – 作者:陌度

看到在freebuf上面没有这个CTF靶场的解题过程就写下来记录一下。外国友人已经将整个CTF竞赛的题目**到虚拟机里面我们启动虚拟机就可以练习测试。CySCA2014-in-a-Box是一款虚拟机包含了CySCA2014...

ACID靶机获取Root权限及Flag详细思路 – 作者:opang哦胖

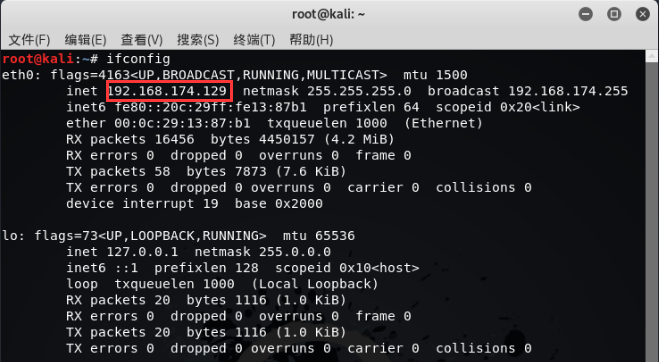

注:本文主要详细解释每一步思路及原理。 目标 获得目标root权限及flag 运行环境 kali: 192.168.174.129目标机: 192.168.174.130 靶机下载 https://download.vulnhub.com/acid/Acid.rar 信息...

【知了堂信安笔记】渗透测试之信息收集(二) – 作者:zltjwsys

文章来源:知了堂冯老师接上篇《渗透测试之信息收集(一)》1 收集子域信息子域名也就是二级域名,是指顶级域名的域名。假设我们的目标网络规模比较大,直接从主域入手显然不明智,因为对于这...

基于开源蜜罐的实践与功能扩展 – 作者:糖果L5Q

0x00 前言具有一定规模的公司都会有自己的机房,当网络规模和硬件系统到达一定程度,就需要跟进各种安全预警防护手段,而蜜罐系统就是一种常见的防护手段之一,蜜罐主要是通过在网络环境当中,...

Struts2基于OGNL的RCE漏洞全解析 – 作者:平安银行应用安全团队

引言 最近两年ST2-OGNL方面的漏洞已经渐渐淡出大家的视线,但我觉得作为曾经红极一时的经典系列RCE漏洞,对于ST2和OGNL有一个深入的认知对于代码审计和漏洞挖掘者是十分重要的,所以这篇文章...

开源情报之美国关键基础设施全方位调研 – 作者:scu-igroup

前言 本文是国外的一篇关于美国关键基础设施的开源情报研究的介绍,原文在这里可访问。我们也在知识星球(开源网络空间情报)上第一时间分享了这篇帖子。该文主要介绍了如何将开源情报应用于...

极光无限 高薪热招 | 无上限预算 待遇全部现金 – 作者:极光无限SZ

公司简介苏州极光无限信息技术有限公司(简称:极光无限),坐落于苏州金鸡湖畔的5A级写字楼苏州中心D座,是一家以安全技术为核心、AI技术为驱动的信息安全科技公司,由十多位来自国内外顶尖安...

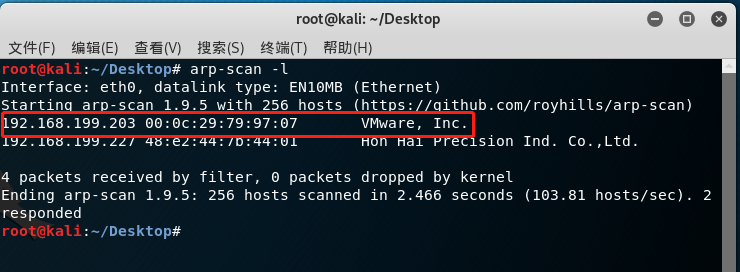

VulnHub-DC-1靶机渗透测试 – 作者:MzHeader

0x00 前言 在开始之前我们需要先配置一下环境,因不知道DC-1靶机的IP,所有我们需要将靶机和kali放在同一个局域网里面,我这里是桥接。 0x01 探测目标 kali:192.168.199.241 首先...