搜索精彩内容

包含"what is ssid"的全部内容

web漏洞利用—XSS注入攻击 – 作者:和风sukf

XSS漏洞简介XSS注入漏洞又称为'跨站脚本攻击(Cross Site Scripting)',为了不和层叠样式表(Cascading Style Sheets,CSS)混淆,所以将跨站脚本攻击缩写为XSS。XSS注入攻击的原理其实和SQL注入攻...

一个iPhone的WiFi零点击漏洞,再曝远程入侵威胁 – 作者:空城handsome

7月19日,最新研究发现,Wi-Fi网络名称漏洞可完全禁用iPhone网络功能,且可实施远程代码执行,但今年早些时候苹果公司已经悄悄修复。这个拒绝服务漏洞在上个月曝光,在iOS处理与SSID输入相关的...

IOS系统 Wi-Fi 名称太简单!小心远程入侵你的iPhone! – 作者:ys雨笋教育

雨笋教育网络安全讯:根据新的研究,被发现完全禁用 iPhone 网络功能的 Wi-Fi 网络名称错误具有远程代码执行功能,并在今年早些时候被 Apple 悄悄修复。上个月曝光的拒绝服务漏洞源于 iOS 处理...

谨慎加入无线网络 苹果WiFi Demon漏洞可允许远程代码执行 – 作者:中科天齐软件安全中心

一个被认为是低风险拒绝服务问题的格式字符串错误结果比预期的要严重得多。研究人员发现,苹果iOS系统中的一个漏洞为远程代码执行 (RCE) 敞开了大门。该评估是对先前对该缺陷的理解的修订,此前...

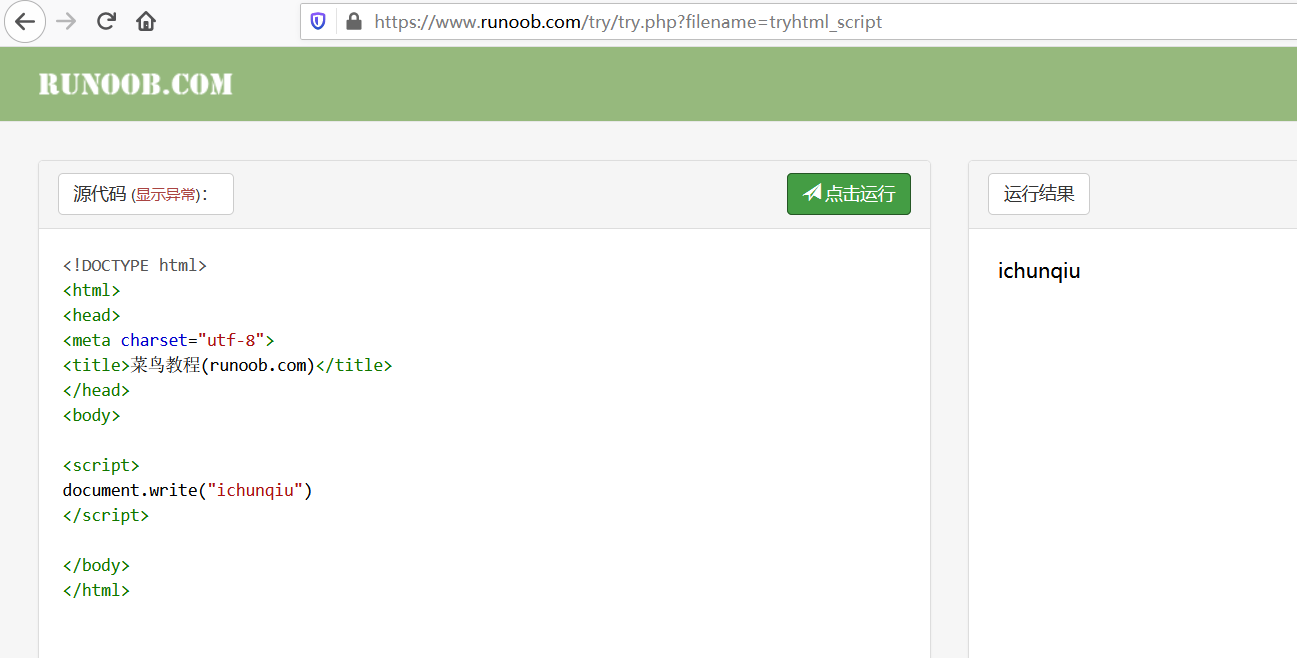

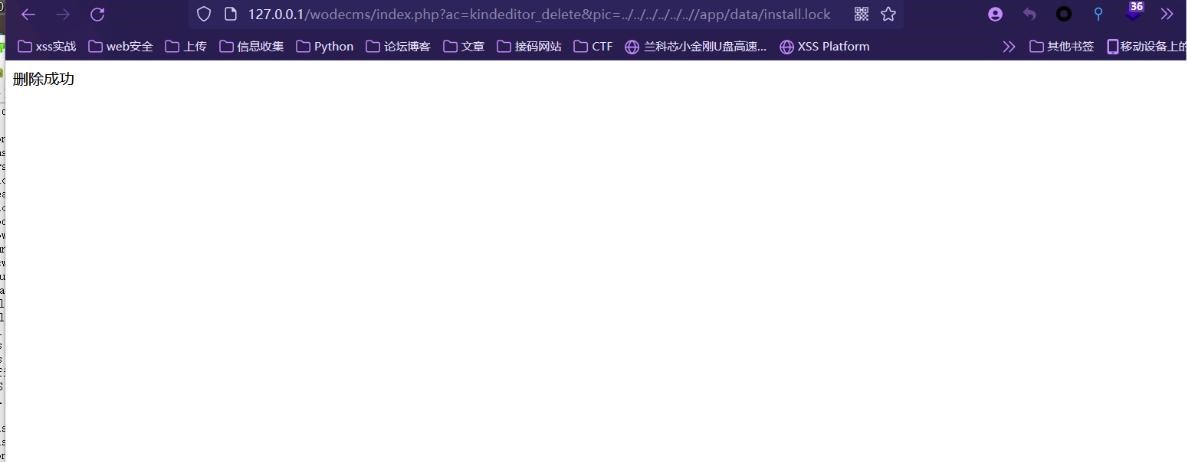

记一次cms代码审计 – 作者:星云博创科技有限公司

0×00:前言记录一次小型cms代码审计0×01:任意文件删除由于代码繁杂,不再一一展示/app/controller/kindeditor.class.php关键漏洞代码public function delete() {$path = ROOT_PATH.$_GET['pi...

内网信息收集:WMIC使用总结 – 作者:YLionYLion

当你的领导去安排你完成一项任务,其实是让你完成任务的同时,学习不懂的领域和知识 --大余使用WMIC进行内网信息收集渗透测试的本质就是信息收集比cmd更加强大的命令行----WMIC在攻击渗透当中,...

苹果iOS漏洞登顶热搜背后:单价1600万欧元的隐私生意 – 作者:京东安全

前几天,一条关于#iPhone被曝存在安全隐患#的词条登顶了微博热搜,曝出iOS 14.6存在漏洞。如果感染了一款名叫Pegasus的恶意软件,就会被窃取隐私信息,甚至被控制摄像头和麦克风,引发了吃瓜群...

检测Cobalt Strike只使用40行代码 – 作者:huoji120

无文件落地的木马主要是一段可以自定位的shellcode组成,特点是没有文件,可以附加到任何进程里面执行。一旦特征码被捕获甚至是只需要xor一次就能改变特征码.由于传统安全软件是基于文件检测的,...

反序列化漏洞利用总结 – 作者:合天智汇

反序列化无论在CTF比赛中,抑或是实战渗透中都起着重要作用,而这一直都是我的弱项之一,所以写一篇反序列化利用总结来深入学习一下<!-- more -->简单介绍(反)序列化只是给我们传递对象...