搜索精彩内容

包含"Virus Scan"的全部内容

Vxscan:一款实用综合扫描工具 – 作者:al0ne_

Vxscan是用python3写的综合扫描工具,主要用来敏感文件探测(目录扫描与js泄露),WAF/CDN识别,端口扫描,指纹/服务识别,操作系统识别,弱口令探测,POC扫描,SQL注入,绕过CDN,查询旁站等功能...

无文件挖矿应急响应处置报告 – 作者:竹林再遇北极熊

一、情况概述1.1 情况拓扑由于运维过程中可能存在违规操作、过失操作或者防护能力不足导致被恶意操作使得主机遭受挖矿程序的侵害,该挖矿程序会下载恶意程序至WMI中,实现无文件挖矿和内网渗透...

FreeBuf 早报 | WeTransfer发生安全事件,文件通过电子邮件发送给错误的人;恶意软件滥用Android调试和SSH功能来传播挖矿应用 – 作者:Freddy

FreeBuf早报,安全圈值得关注的每日大事件 【全球动态】1. 只有12%的银行努力实现数字化转型【外刊-阅读原文】根据埃森哲最新发布的一份报告称,过去三年中传统零售和商业银行在全球投资的1...

渗透测试之我是如何做信息收集 – 作者:yuegui_2004

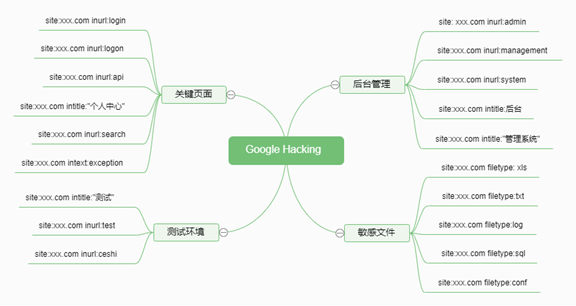

搞渗透的人应该都清楚,给一个目标站点做测试,第一步就是信息收集,通过各种渠道和手段尽可能收集到多的关于这个站点的信息,帮助我们更多的去找到渗透点。而信息收集的方式有很多,大致有搜索...

渗透测试第二阶段:信息收集方法原理经验心得 – 作者:ZhouDaxian

信息收集是渗透测试中第二阶段的工作,也是非常重要的一项。所收集到的情报信息,能直接影响下一阶段的工作及效果。那么具体的信息收集工作应如何实施呢?接下来我会用一此虚构的案例结合原理来...

信息安全从业者考试认证大全 – 作者:522952110

证书是IT从业者知识水平能力的一个体现,考证同时也是拓展自身知识的一个方法。近年来,安全行业风生水起,各种认证层出不穷,眼花缭乱。这里不对任何一个证书做评价,只是做出介绍,在国内,对...

Sudomy:子域名枚举与分析工具 – 作者:secist

Sudomy是一个使用bash脚本创建的子域枚举工具,用于快速全面地分析域和收集子域。 特性 轻便,快速,功能强大。几乎所有的Linux发行版中都默认提供了Bash脚本。通过使用bash脚本的多进程...

反间谍之旅:模拟订阅高级服务 – 作者:暗影安全实验室

导读:何为“间谍”?《说文解字》解释道:“谍,军中反间也。”使用反间计当然需要三寸不烂之舌,这是“谍”的本义。“间”怎么会跟“谍”联系起来了呢?“间”本来写作“闲”,清代文字训诂学...

2014年澳大利亚CTF靶场演练 – 作者:陌度

看到在freebuf上面没有这个CTF靶场的解题过程就写下来记录一下。外国友人已经将整个CTF竞赛的题目**到虚拟机里面我们启动虚拟机就可以练习测试。CySCA2014-in-a-Box是一款虚拟机包含了CySCA2014...

不传之密:杀毒软件开发,原理、设计、编程实战 – 作者:w2sfoot

本文将向各位读者展示如何开发杀毒软件。 在很多人思维中,特别是IT从业者、程序员看来,杀毒软件及其开发技术历来是一个颇为神秘不可及的领域。在市面上和网络中的各种文章、书集中,也鲜有...