搜索精彩内容

包含"online file scan"的全部内容

C118嗅探组装系统,及如何规避 – 作者:嗅探研究技术

声明:此系统与设备仅供无线电学习使用,非法使用自己承担法律后果!如果不同意此条例请直接关闭此教程!一. 安装UBUNTU系统到虚拟机(百度很多教程,系统镜像请联系微信SSRP825索取。)二. 安...

嗅探技术浅析及组装测试 – 作者:采集设备GSM

声明:此系统与设备仅供无线电学习使用,非法使用自己承担法律后果!如果不同意此条例请直接关闭此教程!一. 安装UBUNTU系统到虚拟机(百度很多教程,系统镜像请联系微信SSRP825索取。)二. 安...

2020如何利用C118嗅探改装,及系统分析 – 作者:嗅探GSM研究

声明:此系统与设备仅供无线电学习使用,非法使用自己承担法律后果!如果不同意此条例请直接关闭此教程!一. 安装UBUNTU系统到虚拟机(百度很多教程,系统镜像请联系微信SSRP825索取。)二. 安...

C118嗅探原理分析及系统测试 – 作者:C118嗅探技术

声明:此系统与设备仅供无线电学习使用,非法使用自己承担法律后果!如果不同意此条例请直接关闭此教程!一. 安装UBUNTU系统到虚拟机(百度很多教程,系统镜像请联系微信SSRP825索取。)二. 安...

Linux进程隐藏:中级篇 – 作者:imnoone

前言上篇介绍了如何在有源码的情况下,通过 argv[] 及 prctl 对进程名及参数进行修改,整篇围绕/proc/pid/目录和 ps、top 命令进行分析,做到了初步隐藏,即修改了 /proc/pid/stat 、/proc/pi...

WinRM的横向移动详解 – 作者:dnsill

横向的手法从简单的远程桌面协议(rdp)到漏洞利用,手法不断在改变,要对抗的设备产品也不断地变化,有个技术主管问我,红蓝的快乐在于什么?为什么我钟情在红蓝。我想中快乐就是来自于对抗吧...

linux操作系统入侵检查流程 – 作者:竹林再遇北极熊

1 检查概述由于无法站在攻击者视角审视其做过哪些攻击行为,因此标准化的检查内容可以规避非标准化的风险,例如操作系统虽然没有异常登录日志,但如果不检查操作系统用户即会存在遗漏从而产生风...

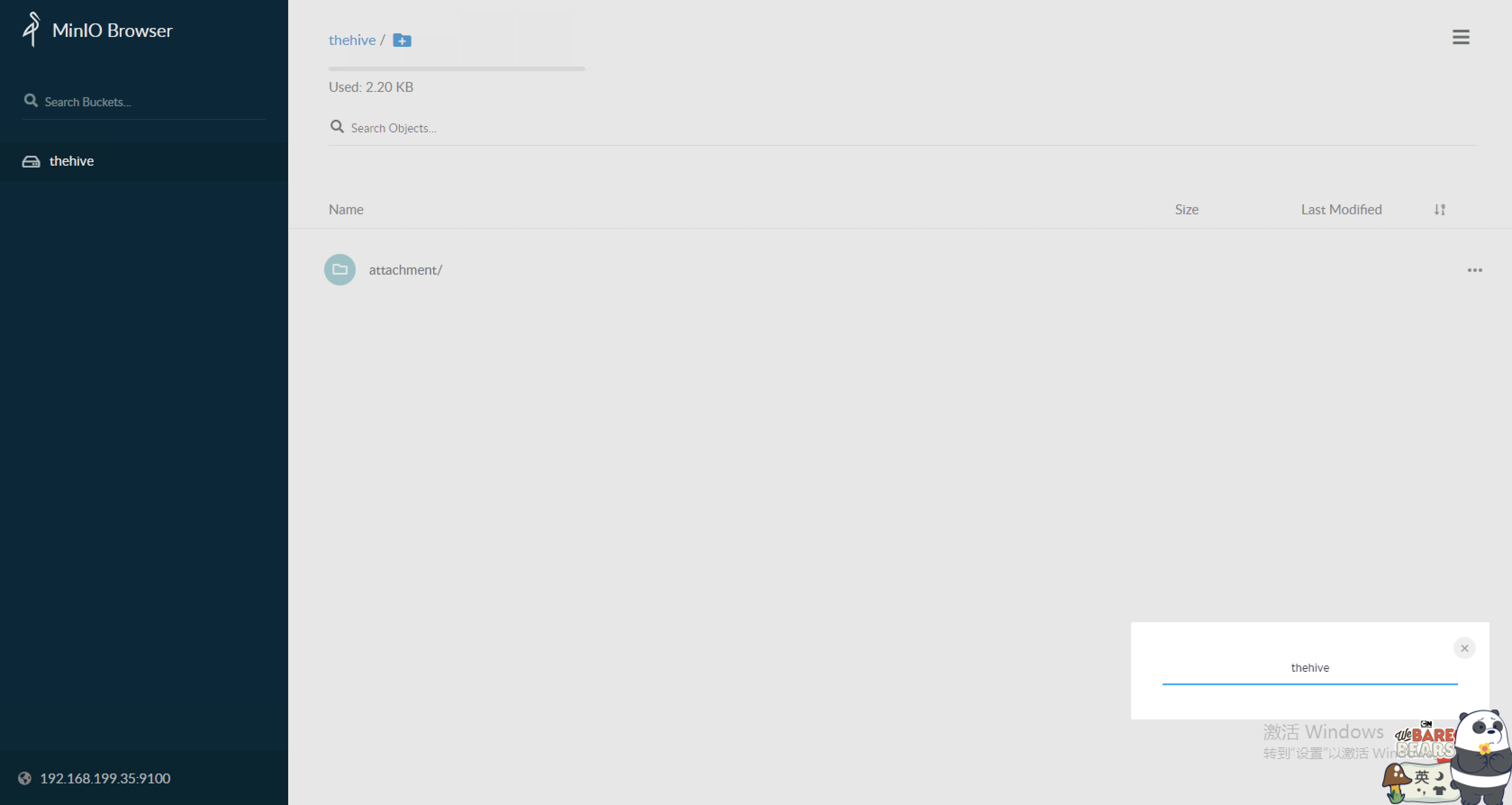

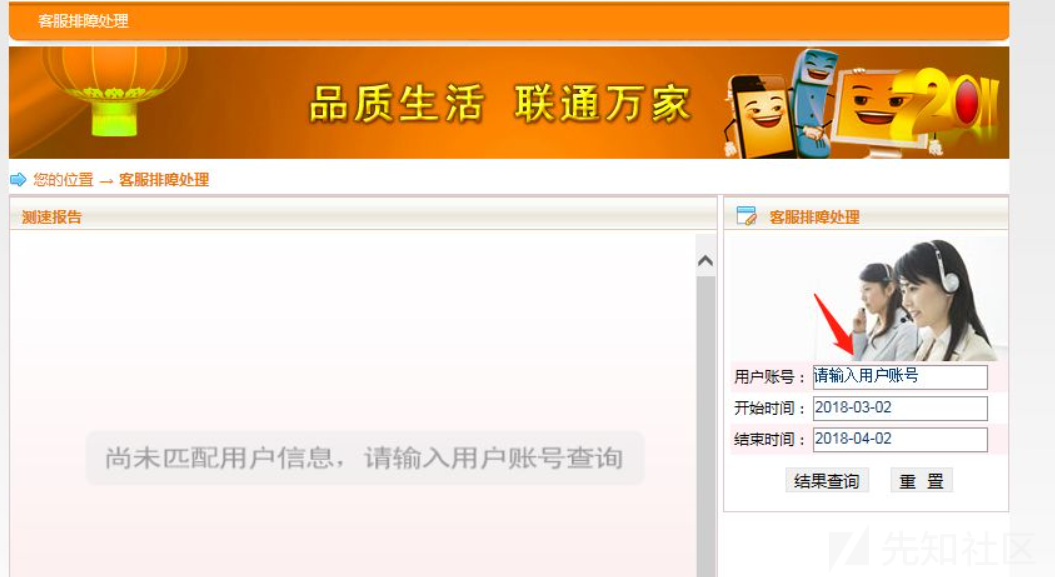

浅谈TheHive平台在安全运营工作中的落地 – 作者:Shell.

背景随着企业安全建设的不断完善,信息安全的工作也进入了Happy(苦逼)的运营阶段。谈起安全运营工作,自然避不开事件响应这个话题。对于安全事件响应而言,我们时常会需要进行跨部门的协作。...

浅谈XSS – 作者:Johnson666

绕过推荐XSS绕过可以看看该文章:XSS过滤绕过速查表0.介绍跨站攻击,即Cross Site Script Execution(通常简写为XSS),是前端的漏洞,产生在浏览器一端的漏洞。它是指攻击者在网页中嵌入客户端脚...

综合环境靶场攻击过程记录(内网域森林+服务森林)中 – 作者:ch4ngeba

综合环境靶场攻击过程记录(内网域森林+服务森林)上篇综合环境靶场攻击过程记录(内网域森林+服务森林)中篇综合环境靶场攻击过程记录(内网域森林+服务森林)下篇攻击6 攻击安全域(aq.dayu.com)从...