搜索精彩内容

包含"socks5 proxy BA"的全部内容

利用MySQL服务搭建代理通信隧道 – 作者:白帽汇

在进行红队练习时,我喜欢使用UDF作为持久控制的方式,因为它很难被捕获,而且易于使用,可轻松弹出shell。而在最近,我们的红队就遇到这样一种情况:除了数据库服务,网络防火墙会拦截所有和内...

初识MonkeyDev – 作者:tales

一、前言过年在家无聊,原本打算装个抢红包插件发笔小横财,却掉进了很多坑,折腾损失了不少(时间和精力)红包。顺便学习了下猴神MonkeyDev的使用。二、MonkeyDev介绍iOSOpenDev的升级版,非越狱...

ATT&CK实战 | 红队评估一(下) – 作者:Setup

—————— 昨日回顾 —————— 红日安全出品|转载请注明来源文中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途以及盈利等目的,否则...

泄露的网站证书和私钥?来做些有趣的实验吧! – 作者:MactavishMeng

网站配套有APP,因为做了SSLPinning,因此用Burpsuite代理抓包会报错:The client failed to negotiate a TLS connection to xxx.com:443 : Remote host closed connection during handshake既...

记一次基础的Vulnstack渗透经验分享 – 作者:MrAnonymous

靶场地址与介绍:http://vulnstack.qiyuanxuetang.net/vuln/detail/2/ 漏洞利用 1.漏洞搜索与利用 2.后台Getshell上传技巧 3.系统信息收集 4.主机密码收集 内网搜集 1.内网--继续信息收集 2....

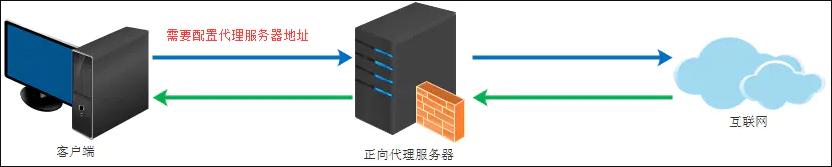

内网渗透测试:隐藏通讯隧道技术(下) – 作者:MrAnonymous

系列文章:内网渗透测试:隐藏通讯隧道技术(上)什么是隧道?在实际的网络中,通常会通过各种边界设备、软/硬件防火墙甚至入侵检测系统来检查对外连接情况,如果发现异样,就会对通信进行阻断...

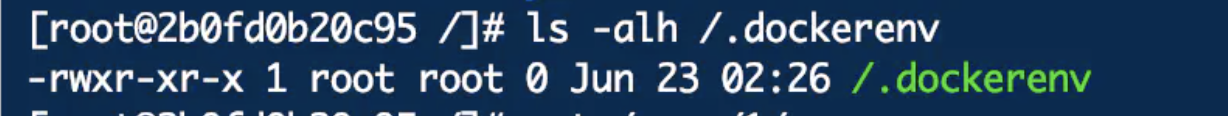

初识Docker逃逸 – 作者:诺言

前言 前不久看到几篇实战文章用到了docker逃逸技术,自己之前没接触过,整理复现下常用的Docker逃逸方法,可能存在认知错误的地方,希望各位大佬指出,感激不尽。 Docker是当今使用范围最广的开...

某企业授权渗透报告 – 作者:艾登——皮尔斯

前言 受到疫情关系地持续影响,广东的学校迟迟未开学,而我已经在家待了快5个月了。某企业授权我去测试下他们公司的整体网络安全性,而且也不会让我白干活,好处是少不了的。因为在家没有什么...

Metasploit和Cobaltstrike内网域渗透分析(实战总结) – 作者:windcctv

陆陆续续将vulnstack上面ATT&CK实战系列红队靶场都完成了一遍,收获良多,以前内网渗透方面域渗透的概念较为模糊,经过实战靶场训练,有了初步的认识。掌握了常见的攻击手段、思路、方法以...

vulnhub靶机DC-2渗透分析 – 作者:Doubt0

1.信息搜集2.爆破用户名cewlwpscan常用选项其他选项登录wp3.提权 1.信息搜集 1.使用arp-scan扫描地址 sudo arp-scan -l 2.使用nmap扫描端口 nmap 192.168.100.147 -p 1-65535 3...