搜索精彩内容

包含"how to use fc"的全部内容

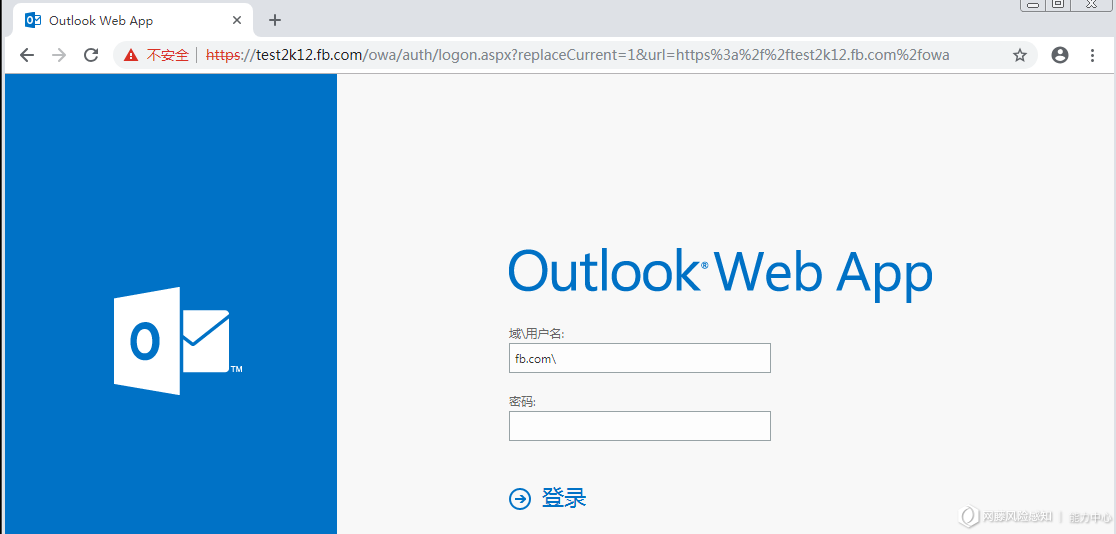

深入Exchange Server在网络渗透下的利用方法 – 作者:斗象智能安全平台

*本文作者:Cody@斗象科技TCC能力中心前言:在渗透测试中,往往会遇到企业内网环境中使用的一些常用组件,这些组件对内或对外提供了服务与接口,也给渗透测试人员与黑客提供了新的可尝试的攻击...

攻防骚对抗 | 黑产挖矿的路子居然这么野了? – 作者:安恒风暴中心

前言虚拟货币自诞生以来,就与黑产有着说不清道不明的关系,从一开始充当地下交易的介质,到成为逃避追踪的勒索病毒的钱包,利益之所向,必是黑产之跟随。随着虚拟货币在市场中的价格节节攀升,...

Burpsuite Collaborato模块详解 – 作者:s1riu5

Burp suite Pro自从v1.6.15版本开始引入了一种名为Burp Collaborator的模块,该模块的作用简单的说就是集合了DNS log, http_https log和smtp_smtps log的记录器,有点类似国内的Ceye平台。为了...

HADOOP安全基础篇 – 作者:superhuawei

说起hadoop这个单词,在大数据领域可谓是十分知名。由于工作的需求,最近对hadoop整体架构和安全进行了一些了解,一些浅薄的理解分享给大家。(全文均以hadoop 2.0版本框架进行介绍)一、hadoop简...

Zebrocy新组件渗透过程详细解析 – 作者:fengbin8606

在2018年8月,Sednit的运营者部署了两个新的Zebrocy组件,从那时起我们看到Zebrocy部署的增长,它的目标是中亚以及中欧和东欧国家,特别是这些国家的大使馆、外交部和外交官员。Sednit组织自200...

CTF中区块链入门教程 – 作者:gwenchill

近来多个CTF比赛均出现区块链题目,区块链应用越来越成为热门应用,了解和掌握区块链合约漏洞利用实操知识对于萌新来说也是有必要的。下面主要从环境搭建到CTF题目实例讲解展开。一、环境搭建1....

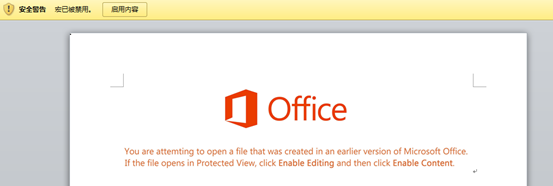

WORD宏病毒老而弥坚花样百出 – 作者:cgf99

*本文原创作者:cgf99,本文属FreeBuf原创奖励计划,未经许可禁止转载 一、前言 基于宏的 word 恶意攻击文件是社交工程类攻击的一个重要手段,虽说此类攻击技术很简单,也很老旧,在大多...

老瓶装新酒:认识IBM符号链接攻击及防御手段 – 作者:yolandamo

*本文原创作者:yolandamo,本文属于FreeBuf原创奖励计划,未经许可禁止转载前言IBM下有两款大型关系型数据库,分别是Informix和DB2。早在2001年和2003年两款数据库就被爆出存在符号链攻击提权...

攻防系统之攻防环境介绍&搭建 – 作者:gncao

*本文原创作者:gncao,本文属于FreeBuf原创奖励计划,未经许可禁止转载一、前言为什么要搞这个东西呢,因为自己希望能够通过这个“课题”提高自己的渗透技术、提高自己的应急响应能力,同时提...

TrickBot银行木马最新的POS相关模块psfin32分析 – 作者:fengbin8606

前言TrickBot通过不断增加窃取用户凭证的新模块而不断进化,我们已发布的最新进展是关于它的pwgrab32模块。最近,我们又发现了一个新的POS相关的恶意模块,使得该银行木马更加危险。一旦受感染...