搜索精彩内容

包含"how to snort"的全部内容

Suricata工控规则研究 – 作者:黄一113530

Suricata是一款免费开源的网络威胁检测工具。主要用于实时入侵检测(IDS),嵌入式入侵防御(IPS)和网络安全监控(NSM)等。因工作需要,我也准备来盘一下,准备部署检测一下工控这块的流量,...

工业控制系统蜜罐的初步介绍 – 作者:等待未来66大顺

随着科技的发展,工业控制系统逐渐的接入互联网,而当前互联网上存在着大量的攻击,直接影响着工业控制系统的安全,工控系统面临的安全形势也越来越严重。2010年的伊朗震网病毒事件、2011年的du...

关键信息基础设施安全动态周报【2020年第22期】 – 作者:北京天地和兴科技有限公司

目 录 第一章 国内关键信息基础设施安全动态 (一)2000万台湾公民个人信息在暗网泄露 第二章 国外关键信息基础设施安全动态 (一)思科修补工业路由器中的数十个漏洞 (二)美国铁路公司Amtrak...

基于Kali的Snort配置和入侵检测测试 – 作者:Alexli888

Snort简介 snort作为一个开源代码的入侵检测工具,在入侵检测系统开发的过程中有着重要的借鉴意义,其主要有 初始化工作,解析命令行,读入规则库,生成用于检测的三维规则链表,然后循环检测。...

IP碎片攻击 – 作者:郑州埃文科技

IP碎片攻击指的是一种计算机程序重组的漏洞。 为什么存在IP碎片 链路层具有最大传输单元MTU这个特性,它限制了数据帧的最大长度,不同的网络类型都有一个上限值。以太网的MTU是1500,你可以...

小步快跑,快速迭代:安全运营的器术法道 – 作者:腾讯安全平台部

文|腾讯安全平台部 lake2 前言 在进行安全体系建设工作的时候,人们往往容易看到的成果是新研发了一个安全系统,采用了一个新的技术,似乎做出一个系统采用一种技术就可以一劳永逸地解决某...

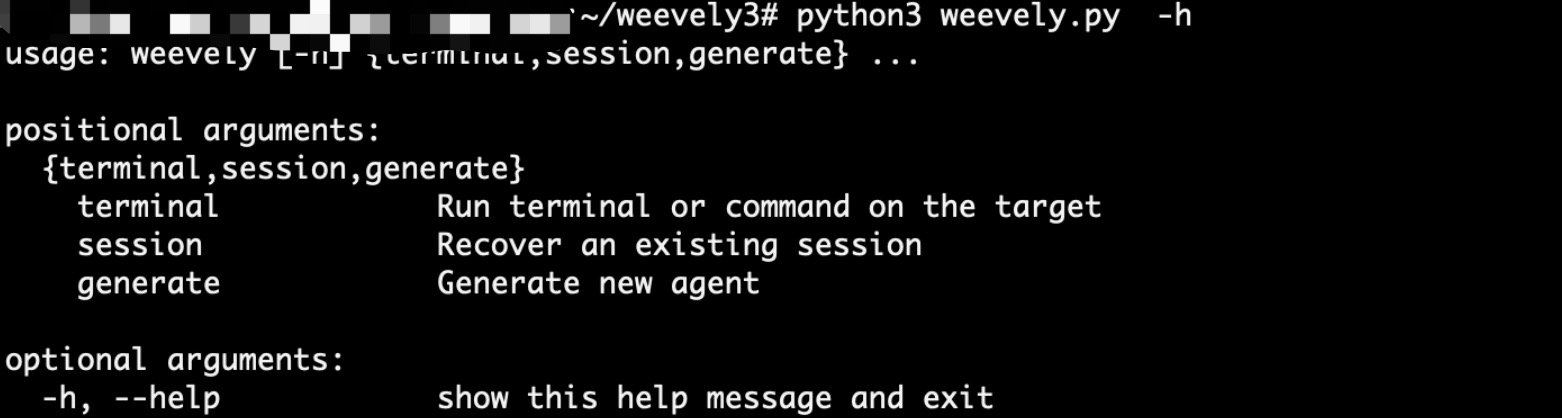

Weevely Webshell入侵检测之小试牛刀 – 作者:Sampson

Webshell是黑客经常使用的攻击手法,通常会将asp或php后门文件与网站服务器WEB目录下正常的网页文件混在一起,然后就可以使用浏览器来访问asp或者php后门,得到一个命令执行环境,以达到控制网...

OSSIM的名词解释 – 作者:郑州埃文科技

OSSIM即开源安全信息管理系统(OPEN SOURCE SECURITY INFORMATION MANAGEMENT),是一个非常流行和完整的开源安全架构体系。OSSIM通过将开源产品进行集成,从而提供一种能够实现安全监控功能的基...

Mimikatz利用Zerologon攻击域控服务器相关命令(附蓝队自查方案) – 作者:宽字节安全实验室

0x01 前言mimikatz 20200918版本支持通过zerologon漏洞攻击域控服务器。下载链接如下https://github.com/gentilkiwi/mimikatz/releases/tag/2.2.0-20200918-fix官方利用截图如下mimikatz相关命...

威胁检查分析与数据管理实践之基于入侵检测对HTTP流量的分析 – 作者:糖果L5Q

0x01 概要在安全运营工作当中,经常需要系统日志、设备威胁事件日志、告警日志等,各种日志进行收集汇聚,具体分析,通过日志来分析威胁事件发生源头、相关联的人和资产关系,以日志数据的角度...