搜索精彩内容

包含"man in the middle"的全部内容

泄露的网站证书和私钥?来做些有趣的实验吧! – 作者:MactavishMeng

网站配套有APP,因为做了SSLPinning,因此用Burpsuite代理抓包会报错:The client failed to negotiate a TLS connection to xxx.com:443 : Remote host closed connection during handshake既...

赛宁谈靶场:国际分析及理想化模型 – 作者:XCTF2017

导语赛宁网安聚焦网络安全攻防对抗核心技术,是国际领先的专业网络靶场提供商,产品远销全球二十多个国家。“赛宁谈靶场”是赛宁网安结合市场需求,以及自身多年实践积累推出的系列文章,围绕网...

火眼0day漏洞利用研究(一) – 作者:Kriston

网络威胁情报(CTI)在关键战略和战术中有着重要地位,CTI可跟踪,分析和确定软件漏洞等级,分析漏洞可能会对组织,员工和客户造成的威胁。FireEye Mandiant威胁情报强调了CTI在漏洞管理中的价...

HTTPS证书防劫持的具体方法 – 作者:Gworg光网

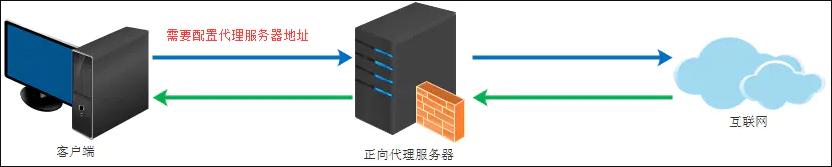

网站HTTP协议流量劫持总体来说属于中间人攻击(Man-in-the-Middle Attack,MITM)的一种,本质上攻击者在通信两端之间对通信内容进行嗅探和篡改,以达到插入数据和获取关键信息的目的。目前互联...

原创 针对智能制造系统的网络攻击路径分析 – 作者:北京天地和兴科技有限公司

编者按:如今,越来越多的企业采用智能制造技术来提高制造效率。尽管使用智能制造技术带来了许多好处,如降低了成本提高了生产效率,但是威胁行为体可以利用这些目标寻求在智能制造设施中立足或...

渗透测试指南(四)有线无线网络利用 – 作者:nobodyshome

渗透测试指南系列文章内容纲要 第一章 渗透测试简介 第二章 前期交互 第三章 信息收集 第四章 漏洞识别 第五章 社会工程学 第六章 有线/无线网络利用 ...

全球高级持续性威胁(APT)2020年中报告 – 作者:奇安信威胁情报中心

前 言 奇安信威胁情报中心多年来持续跟踪分析全球高级持续性威胁(APT)活动趋势,总结高级持续性威胁背后的攻击组织在过去一段时间中的攻击活动和战术技术特点。 如今,2020年即将过去不平静...

全球高级持续性威胁(APT)2020年中报告 – 作者:奇安信威胁情报中心

前 言 奇安信威胁情报中心多年来持续跟踪分析全球高级持续性威胁(APT)活动趋势,总结高级持续性威胁背后的攻击组织在过去一段时间中的攻击活动和战术技术特点。 如今,2020年即将过去不平静...

Hash值破解工具 – 作者:greenbamboo

Kali Linux提供各种哈希密文破解工具,如hashcat、john、rainbows。不论哪一种,实施破解都不太容易。每种方式都需要花费大量的时间。破解哈希密文有另外一种,就是利用一些网站提供的破解服务...

weblogic前台任意文件读取+任意文件读取漏洞复现 – 作者:掌控安全一HK13

今天看了下vulhub里的weblogic任意文件读取漏洞获取密码+后台任意上传war包很有趣在这里复现下。漏洞环境一个weblogic环境,其后台存在一个弱口令,并且前台存在任意文件读取漏洞。分别通过这两...