搜索精彩内容

包含"man in the middle"的全部内容

华云安漏洞安全周报【第18期】 – 作者:华云安huaun

根据国家信息安全漏洞库(CNNVD)统计,本周(2021.1.18~2021.1.24)CNNVD接报漏洞2963个,其中信息技术产品漏洞(通用型漏洞)367个,网络信息系统漏洞(事件型漏洞)2596个。(数据来源于CNNV...

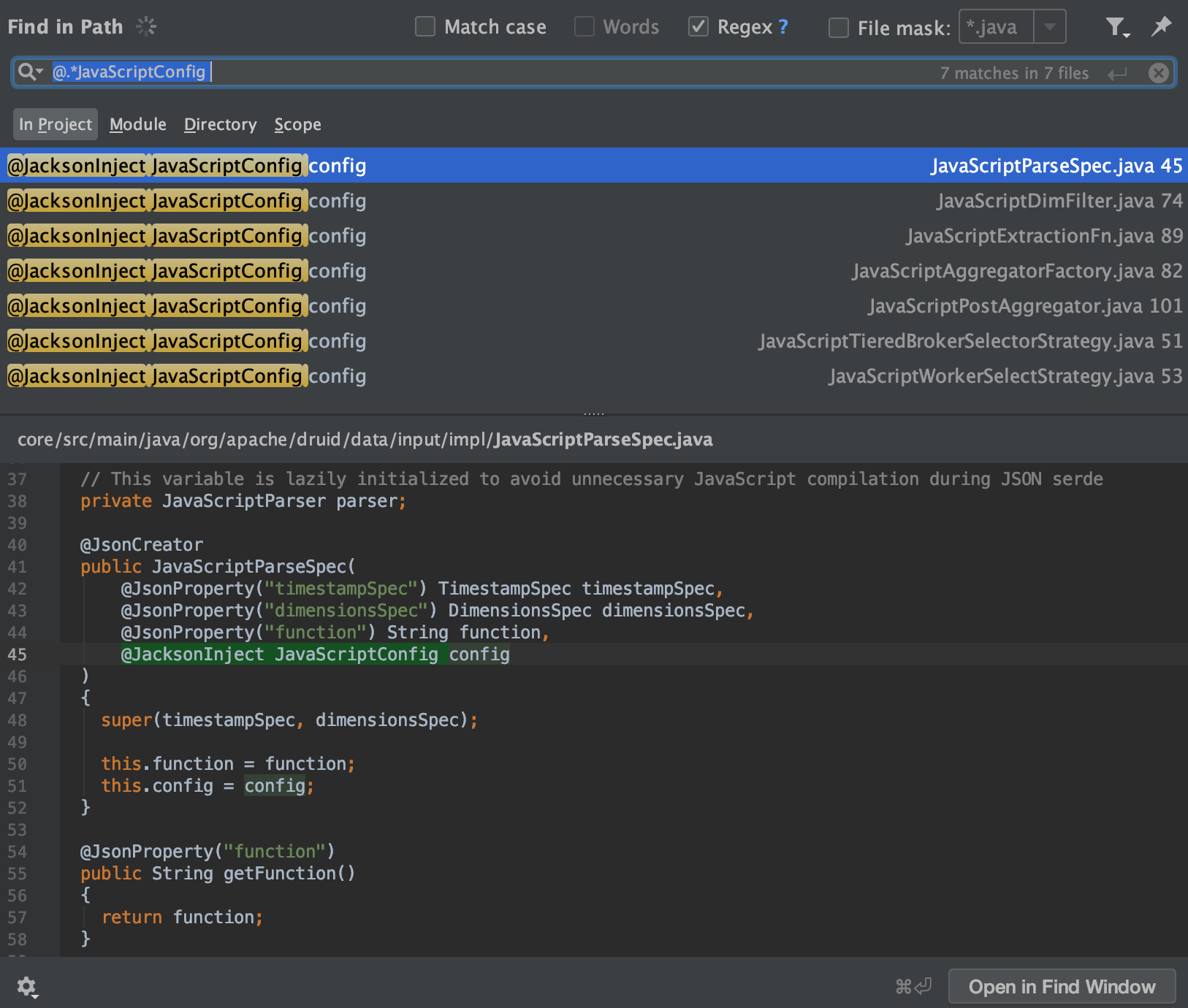

Apache Druid远程代码执行漏洞分析(CVE-2021-25646) – 作者:一墨明棋妙一

Apache Druid远程代码执行漏洞(CVE-2021-25646)靶场搭建version: '2.2' volumes: metadata_data: {} middle_var: {} historical_var: {} broker_var: {} coordinator_var: {} rout...

PHP反序列化漏洞详解 – 作者:4ut15m

PHP反序列化因笔者水平有限,若某处有误,还请斧正。一、基础为方便存储、转移对象,将对象转化为字符串的操作叫做序列化;将对象转化的字符串恢复成对象的过程叫做反序列化。php中的序列化与反...

代码审计之熊海cms1.0代码审计 – 作者:yanmie

一、熊海cms1.0代码审计环境:win7 虚拟机phpstudy2018php5.2.17+apachexhcms_v1.0二、首页文件包含漏洞index.php:<?php//单一入口模式error_reporting(0); //关闭错误显示$file=addslashes(...

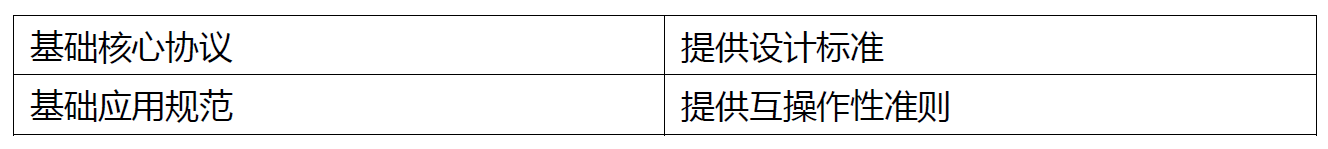

谈谈车载蓝牙网络安全技术 – 作者:汽车信息安全

1. 蓝牙发展历史 肇始于1994爱立信公司的技术方案,当发明者希望为设备间通讯创造一组同一规则(标准化协议),以此进行低功耗、低成本无线通信连接。当1998年5月,爱立信、诺基亚、东芝、IBM...

中间人攻击之arp欺骗 – 作者:secur1ty

前言前段时间学习了一下有关中间人攻击的有关知识,写篇文章记录下原理介绍什么是中间人攻击?中间人攻击(Man-in-the-MiddleAttack,简称“MITM攻击”)是一种“间接”的入侵攻击,这种攻击模...

华纳云:带你读懂计算机的思考方式! – 作者:华纳云Yoke

从上大学第一天开始接触编程,老师便给我们讲过各式各样的算法。从各种查找、排序,到递归、贪心等算法,大一的时候一直在和这些算法搏斗。直到工作后,为了应付面试,仍不得不回过头去啃算法书...

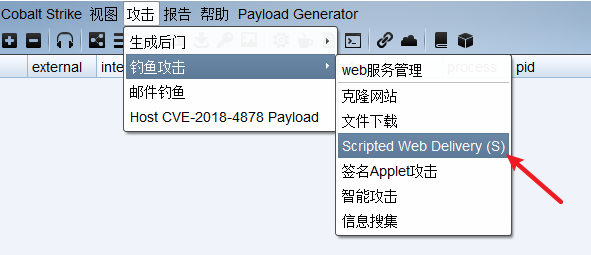

红蓝对抗钓鱼篇之从入门到放弃 – 作者:yanmie

HW期间,为防范钓鱼,即日起FreeBuf将取消投稿文章的一切外部链接。给您带来的不便,敬请谅解~前言上一章讲到邮件服务器的搭建和使用,那么这章就具体讲解利用方式。在大型企业边界安全做的越来...

探秘ROS安全系列(一)|机器人操作系统ROS及其安全研究演进 – 作者:京东安全应急响应中心

随着近年来国内机器人领域的不断升温,机器人智能化逐渐进入人们的视野,其中,不少厂家都在使用Robot Operation System(机器人操作系统,以下简称ROS)。但是,因ROS诞生于实验室相对封闭的环...

CTF 密码学应用中间人攻击 – 作者:合天智汇

中间人攻击(Man-in-the-MiddleAttack,简称“MITM攻击”)是一种“间接”的入侵攻击,这种攻击模式是通过各种技术手段将受入侵者控制的一台计算机虚拟放置在网络连接中的两台通信计算机之间,...